WO2013036223

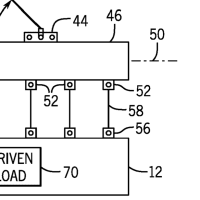

The bridges, controllers, and devices can have loadable firmware, support patch and update and may be connected to other buses or networks. Hence, the risk of exploit by rogue software, or other attack on the device is present. Embodiments thus may provide the ability to verify integrity of at least certain code that executes on the components via an external entity.

上記ブリッジ、コントローラー、及びデバイスは、ロード可能なファームウェア、サポートパッチ、及び更新を有することができ、他のバス又はネットワークに接続することができる。そのため、デバイスに対する悪性(rogue)ソフトウェアによる悪用又は他の攻撃のリスクが存在する。したがって、実施形態は、外部のエンティティを介して構成要素上で実行される少なくとも或る特定のコードの整合性を検証する能力を提供することができる。

EP2609538

[0149] Figure 12 illustrates an embodiment of this disclosure used to assess data objects on a mobile communication device. A mobile communication device 101 may first initiate a scan of a data object, such as in the case of a full system scan or when the data object is being executed or installed 1201. The recognition component evaluates application data for the data object (e.g., package name, hash of data object's content, unique identifier, content of data object) to determine if a definition accessible to the recognition component corresponds to the data object (block 1202). For example, as discussed above, the correspondence may include matching identifying information for the data object to data contained in a definition or matching the data object's content to sequences, patterns, or logic contained in a definition. If a definition corresponds to the data object, then the recognition component determines the corresponding assessment for the data object. In an embodiment, recognition component in block 1202 utilizes a data store of definition and assessment information. For example, as discussed above, the definitions stored on the mobile communication device may be pre-populated or populated when the mobile communication device receives (*現在形;完了形でもOK?)the definition and assessment information from server 151. In an embodiment, the definitions stored on the mobile communication device may be considered a cache, the cache functioning as described above. If the recognition component on the mobile communication device determines an assessment for the data object (block 1203), that assessment is processed to determine how to treat the data object (block 1204). For example, if the assessment indicates that the data object is malicious, then the mobile communication device may disallow the data object from being executed or prompt the device's user to uninstall the data object. If the recognition component on the mobile communication device does not determine an assessment for the data object (block 1203), then mobile communication device 101 transmits data object information such as application data (e.g., identifying information, content of the data object) to server 151 (block 1205). The server receives the data object information (block 1206), and a recognition component on server evaluates the data object information to determine if a definition accessible to the recognition component corresponds to the data object (block 1207). If a definition corresponds to the data object (block 1208), then server 151 determines an assessment for the data object and transmits it to mobile communication device (block 1209). If the recognition component does not determine a corresponding definition or assessment for the data object (block 1208), a decision component on the server analyzes the data object information (block 1210). If the decision component produces an assessment, then server 151 transmits the assessment to the mobile communication device (block 1209). If no assessment is produced by the decision component, then the server transmits an indication that the data object is unknown to the mobile communication device (block 1209). Mobile communication device 101 receives the assessment from the server (block 1211) and processes the assessment information to determine how to treat the data object (block 1204). In an embodiment, mobile communication device 101 adds information from the assessment received from server 151 to its local definition cache when it processes assessment information (block 1204). For example, the device may store information such as a disposition for the data object (e.g., "known good", "known bad", "malware", "spyware"), an identifier transmitted by server 151, and definition information generated by the device or transmitted by server 151 (e.g., hash of the data object's content, data object's package name).

図12において、モバイル通信機器のデータオブジェクトにアクセスするために使用される本発明の実施例を説明する。モバイル通信機器101はまず、フルシステムスキャンあるいはデータオブジェクトが実行中あるいはインストール中(ブロック1201)の場合のようにデータオブジェクトのスキャンを開始する。認識コンポーネントはデータオブジェクト用のアプリケーションデータを評価し(たとえば、パッケージネーム、データオブジェクトコンテンツのハッシュ、独自の識別子、データオブジェクトの内容)、認証コンポーネントにアクセス可能な定義がデータオブジェクトに対応するかどうか決定する(ブロック1202)。上記したように、例えば対応は、データオブジェクト用の認証情報を定義に含まれるデータに適合させること、あるいはデータオブジェクトコンテンツを定義に含まれるシーケンス、パターン、あるいはロジックに適合させることを含んでよい。定義がデータオブジェクトに対応すると、次に認証コンポーネントはデータオブジェクト用の対応評価を決定する。実施例では、ブロック1202の認識コンポーネントは定義及び評価情報の格納データを利用する。例えば、上記したように、モバイル通信機器がサーバー151から定義と評価情報を受信したときに、モバイル通信機器に格納された定義は事前生成あるいは生成される。実施例では、モバイル通信機器に格納された定義はキャッシュとみなされる。キャッシュは上記したように機能する。モバイル通信機器の認証コンポーネントがデータオブジェクト用の評価を決定する場合(ブロック1203)、その評価においてデータオブジェクトをどのように扱うかを決定する処理が行われる(ブロック1204)。例えば、評価でデータオブジェクトが悪意を持つと示唆された場合、モバイル通信機器はそのデータオブジェクトが実行されることを許可しないかあるいは機器のユーザーにそのデータオブジェクトをアンインストールするように促す。モバイル通信機器の認識コンポーネントがデータオブジェクト用の評価を決定しない場合(ブロック1203)、モバイル通信機器101は、アプリケーションデータ(たとえば、認証情報、データオブジェクトの内容)のようなデータオブジェクト情報をサーバー151に送信する(ブロック1205)。サーバーはデータオブジェクト情報を受信し(ブロック1206)、そしてサーバーの認識コンポーネントはデータオブジェクト情報を評価し、認識コンポーネントにアクセス可能な定義がデータオブジェクトに対応するかどうかを決定する(ブロック1207)。定義がデータオブジェクトに対応する場合(ブロック1208)、サーバー151はデータオブジェクト用の評価を決定し、その評価をモバイル通信機器に送信する(ブロック1209)。決定コンポーネントにより評価がなにもなされない場合は、サーバーはデータオブジェクトがモバイル通信機器に知られていないという指示を送信する(ブロック1209)。モバイル通信機器101はサーバーから評価を受信し(ブロック1211)、評価情報を処理してデータオブジェクトをどのように扱うか決定する(ブロック1204)。実施例では、評価情報を処理するときに、モバイル通信機器101は、サーバー151から受信した評価の情報をローカルな定義キャッシュに付け加える(ブロック1204)。例えば、機器はデータオブジェクト用の特徴(たとえば、「良性である」、「悪性である」、「マルウェア」、「スパイウェア」)、サーバーにより送信された識別子及び機器により生成されたあるいはサーバー151により送信された定義情報(たとえば、データオブジェクトコンテンツのハッシュ、データオブジェクトパッケージネーム)のような情報を格納する。

WO2007103864

TCP is the dominant traffic on the Internet and most DDoS attacks are based on TCP. Thus, the next step is to differentiate disparate TCP traffic. All TCP traffic is categorized into two groups according to the status of the connection establishment. Among all connection-established TCP traffic, embodiments of BTD attempt to identify the properties of a flow, whether it is benign or malicious, according to its behavior. A flow is defined as "benign" or "normal" if it responds to the control signal of the other endpoint of the same connection appropriately. On the contrary, "malicious" or "attack" flows are those that do not follow the TCP congestion control principle and act aggressively.

TCPはインターネット上の主要トラフィックであり、ほとんどのDDoS攻撃はTCPに基づいている。従って、次のステップでは、本質的に異なるTCPトラフィックを識別する。全てのTCPトラフィックは接続確立の状態によって2つのグループに分けられる。接続が確立している全てのTCPトラフィックについて、BTDの実施形態は、フローの特性、即ち良性か悪性かを、その挙動に従って特定しようとする。同じ接続の他方のエンドポイントの制御信号に対して適切に応答すれば、フローは「良性」即ち「正常」であると定められる。これに対し、「悪性」即ち「攻撃」フローは、TCP輻輳制御の原則に従わず、攻撃的に振る舞う。

WO2014122662

Generally, unless specified otherwise, the term 'malicious characteristics' refer either to malicious code (i.e. set of instructions for execution), malicious behavior (i.e. actions/instructions which when performed separately are not necessarily malicious but when performed together in a particular fashion indicate malicious intent) or a combination of the two.

通常、もし他の方法で指定されなかったならば、用語「悪意のある特性」はどちらかを悪性コード(つまり実行のための命令のセット)、悪意のある挙動(つまり、動作/命令、別々に行なわれた時、必ずしも悪意がない、しかし、特定の方法でともに行なわれた時に悪意のある意図を示す)又は2つの組合せを指す。

※コメント投稿者のブログIDはブログ作成者のみに通知されます