サイバー攻撃 “正念場”は東京2020五輪大会

五輪向けサイバー攻撃対策本格始動

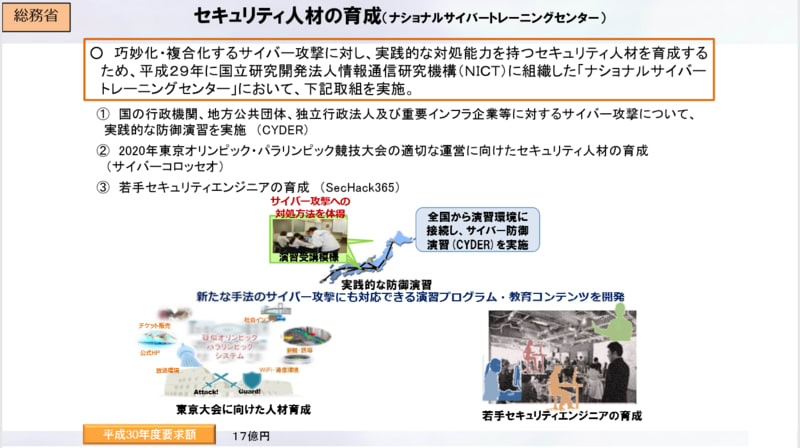

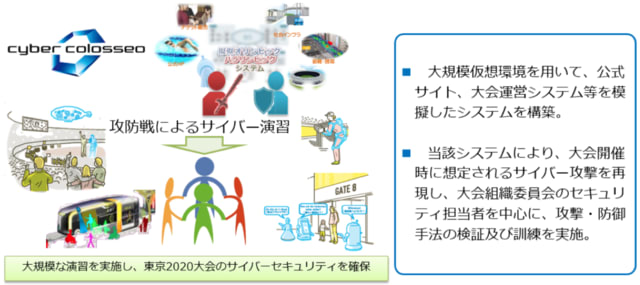

2015年5月25日、「サイバーセキュリティ戦略本部」の会合が開かれ、安倍総理大臣は、「2020年オリンピック・パラリンピック東京大会を成功させるためにも、わが国のサイバーセキュリティーに万全を期す必要がある」と延べ、省庁や官民の垣根を越えて実効ある取り組みを進めるよう関係閣僚に指示をした。

会合には、閣議決定する予定のサイバー攻撃への対策などを盛り込んだ「サイバーセキュリティ戦略」の案が示された。 この「戦略」には、エネルギーや医療分野などでサイバー攻撃の対策に関する指針を整備することや、政府系基金を活用してサイバー攻撃対策の関連産業の振興を目指すこと、さらに捜査能力の向上や人材育成への取り組みを強化することなどが盛り込まれている。

2015年9月4日、「サイバーセキュリティ戦略」は閣議決定され、日本のサイバーセキュリティー戦略は本格的に始動した。さらに、2018年7月27日に、AIの劇的な変化やIoTの急激な進展などサイバー空間を巡る変化に対応するために、「サイバーセキュリティ戦略」の改訂版を閣議決定した。

世界の注目を集めるオリンピックは、サイバー攻撃の恰好の標的になると思われる。「サイバー空間」を巡る闘いは、東京オリンピック・パラリンピックが開催される2020年がまさに正念場だ。

世界経済フォーラム(ダボス会議)が指摘したグローバルリスク

世界の政治・経済界の指導者が集まるダボス会議の主催者、世界経済フォーラム(WEF)は、今後10年間で発生する可能性が最も高く、世界全体に重大な損害をもたらす原因となるリスクは何かを指摘した「グローバルリスク報告書」を毎年まとめている。

2018年1月17日、「グローバルリスク報告書2018(The Global Risks Report 2018)」を発表した。

「発生可能性」リスク

第一位 異常気象

第二位 自然災害

第三位 サイバー攻撃

第四位 データ詐欺・データ盗難

第五位 気候変動緩和・適応への失敗

「発生可能性」リスクでは、「異常気象」が2年連続で1位となり、昨年3位の「自然災害」が2位に上がり、気候変動に関する項目が最も大きなリスクとなった。

一方、「サイバー攻撃」や「データ詐欺・データ盗難」の情報セキュリティに関するリスクが急上昇し、3位、4位を占めたのが注目される。

これに対し、昨年5位以内に入っていたテロや移民に関するリスクは下がった。

「負のインパクト」リスク

第一位 大量破壊兵器

第二位 異常気象

第三位 自然災害

第四位 気候変動緩和・適応への失敗

第五位 水の危機

「負のインパクト」のリスクでは、5位までの項目は昨年度同じで、1位は2年連続で「大量破壊兵器」、ここでも「自然災害」のリスクが増え、4位から3位とり、4位には「気候変動緩和・適応への失敗」が入った。

2018年、世界各国が向き合う深刻なリスクは、気候変動と情報セキュリティーなのである。

「サイバー攻撃」がグローバルリスクの5位に初登場したのは2014年、1位「所得格差」、2位「異常気象」、3位「失業および不完全雇用」、4位「気候変動」、そして次に2014年版では、最も発生する可能性が高いグローバルリスクとして、専門家は、1位に「所得格差」、2位「異常気象」、3位「失業および不完全雇用」、4位「気候変動」、そして次に「サイバー攻撃」をあげた。

世界全体のインターネットへの依存度が深まり、インターネットに繋がるデバイスの規模も極めて大きくなったことで、2014年には構造的な破綻のリスクがこれまでで最大の規模に達し、システムばかりでなく社会までも破壊できるほどになると、報告書では警告している。そしてICTの世界規模の急進展の中で、現代の多極化した世界では、今後5年から10年の間に、世界の安定性に大きな影響を及ぼす要素だとしている。

“サイバー攻撃”は、グローバルリスクを考える上で、最重要項目の一つとなった。

グローバルリスク 上位5位 The Global Risks Report 2018

サイバー空間における脅威の深刻化

人工知能AIの劇的な開発、IoT機器の爆発的な普及、第五世代移動通信5Gのサービス開始、ICT社会の急激な進展で、あらゆるヒトとモノがネットワークで繋がるサイバー空間が誕生している。

スマートシティ、重要インフラ、ものづくり、電子行政、金融、健康・医療・介護、移動、防災・減災、リアルな空間が、サイバー空間と一体化している。

サイバー空間は、悪意を持った攻撃者が、新たな情報通信技術を悪用・濫用することで、場所や時間の制約を受けず、世界中のどこからも24時間絶え間なく自由に攻撃が可能な場でもある。

攻撃者は、開発して攻撃ツールを容易に複製し、瞬時に大量に拡散することができる。AIやブロックチェーンなどのテクノロジーも容易に取り入れることが可能だ。現代のサイバー空間において、攻撃者側は防御側に比べて優位に立っているとされている。

テロリズムの標的は、政府機関や軍や警察の施設、空港や駅、繁華街などのリアル空間から、サーバー空間に広がっている。

ICT社会の最大の課題は、いかにして安全・安心なサイバー空間を構築するかであろう。

「情報セキュリティ10大脅威 2018」 IPA 発表

2018年1月30日、情報処理推進機構 (IPA) は、「情報セキュリティ10大脅威2018」の順位を発表した。これは、昨年発生した情報セキュリティ関連の事案から、社会的に影響が大きかったと思われるものを選出し、情報セキュリティ分野の研究者、企業の実務担当者など約100名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものである。

「個人に対する脅威」としては「インターネットバンキングやクレジットカード情報の不正利用」が、「組織に対する脅威」としては「標的型攻撃による情報流出」がそれぞれ 1位に選ばれた。二位は「個人」、「組織」とも「ランサムウエアによる被害」で、ランサムウエア(身代金要求型不正プログラム)による攻撃が依然として猛威をふるっていることが明らかになった。

また「偽警告によるインターネット詐欺」や「ビジネスメール詐欺」、「脆弱性対策情報公開に伴う悪用増加」、「セキュリティ人材不足」が新たに登場した。

情報セキュリティ10大脅威 2018 IPA

個人 第1位 インターネットバンキングやクレジットカード情報等の不正利用

ウイルス感染やフィッシング詐欺により、インターネットバンキングの認証情報やクレジットカード情報が攻撃者に窃取され、不正送金や不正利用が行われている。2017年は、インターネットバンキングの被害件数と被害額は減少傾向だが、新たに仮想通貨利用者を狙った攻撃が確認されている。

インターネットバンキングやクレジットカード情報等の不正利用 IPA

組織 第1位 標的型攻撃による被害

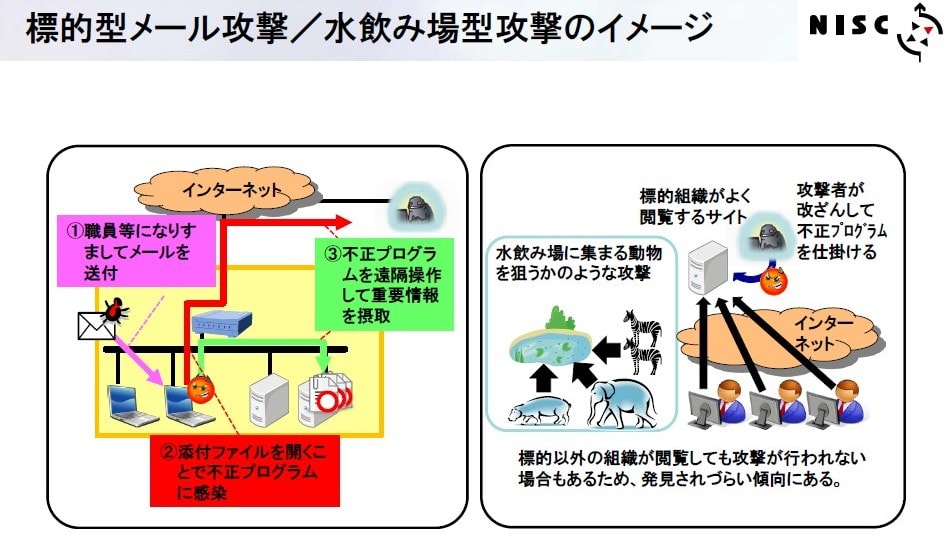

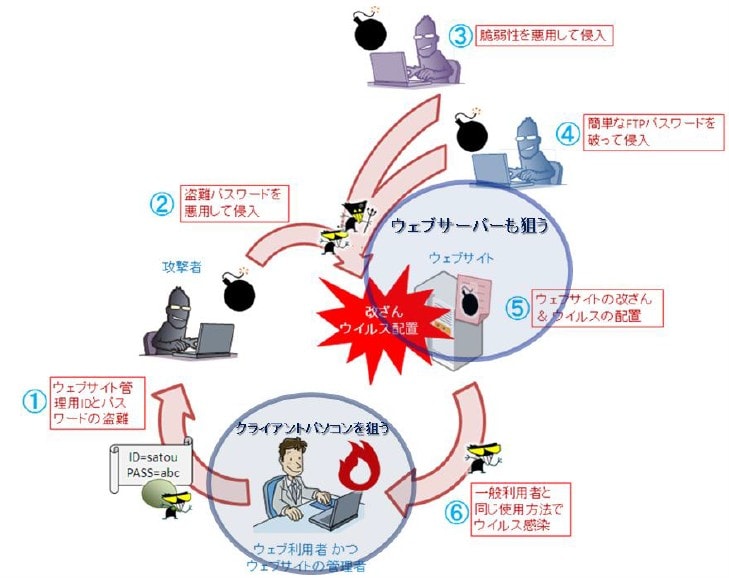

企業や民間団体や官公庁等、特定の組織を狙う、標的型攻撃が引き続き発生している。メールの添付ファイルを開かせたり、悪意あるウェブサイトにアクセスさせて、PCをウイルスに感染させる。その後、組織内の別のPCやサーバーに感染を拡大され、最終的に業務上の重要情報や個人情報が窃取される。さらに、金銭目的な場合は、入手した情報を転売等されるおそれもある。

標的型攻撃による被害 IPA

個人/組織 第2位 ランサムウェアによる被害

ランサムウェアとは、PC やスマートフォンにあるファイルの暗号化や画面ロック等を行い、金銭を支払えば復旧させると脅迫する犯罪行為の手口に使われるウイルスである。そのランサムウェアに感染する被害が引き続き発生している。さらに、ランサムウェアに感染した端末だけではなく、その端末からアクセスできる共有サーバーや外付けHDDに保存されているファイルも暗号化されるおそれがある。2017年には、OSの脆弱性を悪用し、ネットワークを介して感染台数を増やすランサムウェアも登場した。

ランサムウェアによる被害 IPA

サイバー攻撃激増 256億件

独立行政法人情報通信研究機構(NICT)の調査で、日本の政府機関や企業などに向けられたサイバー攻撃関連と見られる通信は、平成26年に約256億6千万件あったことが公表されている。過去最高だった25年の約128億8千万件から倍増した。サイバー攻撃が激しさを増していることを示した。

発信元のIPアドレス(ネット上の住所に相当)は、中国が約4割で最も多く、韓国、ロシア、米国が上位を占めた。

NICTは、企業や大学に対するサイバー攻撃の通信を直接検知するセンサーと、政府機関に対する攻撃通信を間接的に検知するセンサーの計約24万個を使い解析。調査をしている。

出典 共同通信 2015年2月17日

深刻化する政府機関を狙ったサイバー攻撃

政府の情報セキュリティ政策会議は2014年7月10日、関係閣僚会議を開き、サイバー攻撃の実態や対策に関する初めての年次報告を決定した。それによると日本の政府機関を狙った2013年度のサイバー攻撃は約508万件で、前年度(約108万件)比で約5倍に急増したとしている。

政府機関情報セキュリティ横断監視・即応調整チーム(GSOC)は各省庁に検知センサーを設置して、正常なアクセス・通信とは認められなかった件数をまとめている。

ウイルスをメールに添付し、標的の官庁に送りつける「標的型メール攻撃」に加え、13年度は、狙われた官庁が頻繁に利用する外部のサイトに不正プログラムを仕掛ける「水飲み場型攻撃」の被害が増えていることも指摘している。

出典 我が国の情報セキュリティ戦略 内閣官房情報セキュリティセンター

2017年度の年次報告書によると、GSOCが検知した通報件数(確認を要するイベント検知件数)は、2017年度は6,677件と2016年度の12,179件からほぼ半減した。政府機関でのサイバーセキュリティー対策が進んだ効果が表れてものとしている。

しかし、従来パターンの脆弱性を突いた攻撃は大幅に減少したが、攻撃の巧妙化が図られるなど攻撃の種類がますます多様化し予断を許さない状況としている。

この内、政府機関への攻撃件数は2017年度は133件、不審メールの注意喚起件数は878件で、ともに2016年度からは減少している。

2017年度の不審メールの傾向は、不審なファイルが添付されたメール(ファイル添付型)が減少し、不審なURLが記載されたメール(URL型)が増加しているという。

第一GSOCにおける確認を要するイベント検知件数 内閣官房情報セキュリティセンター 2017年度年次報告

政府機関に対する攻撃の傾向 内閣官房情報セキュリティセンター 2017年度年次報告

政府機関等に対する不審メールの傾向 内閣官房情報セキュリティセンター 2017年度年次報告

巧妙化したサイバー攻撃 JPCERT/CCのインシデント報告

JPCERT コーディネーションセンター(JPCERT/CC)は、国内外で発生したコ ンピュータセキュリティインシデントについて、企業や組織などから報告を収集して、インシデントの件数や事例を分析している。国際的な調整・支援が必要となるインシデント については、日本における窓口組織として、国内や海外の関係機関との調整活動を行っている組織である。

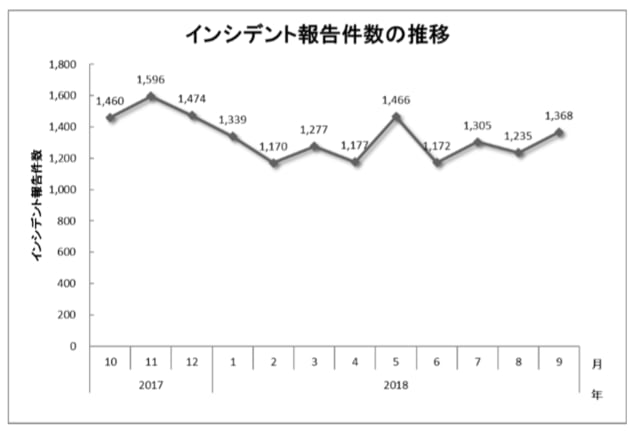

2018年 7月 1日 から 9月30日まの第二四半期に寄せられた報告件数は、3,908 件で、このうち、JPCERT/CC が国内外の関連するサイトとの調整を行った件数は 2,216 件でした。前四半期と比較して、報告件数は 2%増加し、調整件数は 4% 増加し、前年同期と比較すると、報告数で 15%減少し、調整件数は 1%減少した。

「調整件数」とは、報告を受けた件数の内、インシデントの拡大防止のため、サイトの管理者等に対し、現状の調査と問題解決のための対応を依頼した件数である。

インシデント報告対応レポート [2018年7月1日~2018年9月30日] JPCERT/CC

発生したインシデントにおける各カテゴリの割合は、フィッシングサイト(偽サイト)のインシデントが 38.2%、システムの弱点を探索するスキャンのインシデ ントが 34.1%を占めている。

最近、急増しているフィッシング詐欺とは、銀行やクレジットカードなどの金融機関になりすまして電子メールを送りつけ、偽のホームページに誘導しするなどの方法で、クレジットカード番号、アカウント情報(ユーザID、パスワードなど)といった重要な個人情報を盗み出す犯罪行為である。偽のホームページは極めて巧妙に作られていて、「本物のサイト」と見間違い、詐欺に会う場合が頻発している。

インシデント報告対応レポート [2018年7月1日~2018年9月30日] JPCERT/CC

インシデントのカテゴリの中で、フィッシングサイト(偽サイト)を利用した攻撃は急増が目立っている。

今期四半期のフィッシングサイトの件数は 1,302 件で、前四半期の 1,214 件から7%増加し、前年度同期(1,011 件)との比較では、29%の増加となった。

この内、国内ブランドを装ったフィッシングサイト(偽サイト)の件数が 309 件となり、前四半期の 228 件か ら 36%増加、国外のブランドを装ったフィッシングサイト(偽サイト)の件数は 784 件となり、前四半期の 722 件から 9%増加した。

国外ブランドでは E コマースサイトを装ったものが 70.9%で、使用されたドメインは、正規サイトと紛らわしい名前で新規に登録されたものが多く、.com ドメインが特に多く使われていたが、.jp ドメインの悪用も多数確認されている。

また国内ブランドではメールやインターネットのプロバイダーなどの通信事業者のサイトを装ったものが34.7%で、SNSや金融機関を装ったものも多く確認されている。

狙われた五輪大会 激しいサイバー攻撃を受けたロンドン五輪

ロンドン五輪大会では23億件という膨大な数のセキュリティ・イベントが発生したという衝撃的なデータがある。さらにロンドン・オリンピックの公式ウエッブサイトは、2週間の開催期間に、2億1200万回のサイバー攻撃を受けた。中には1秒間に1万1千件の激しいDDoS攻撃を受けたケースも記録されている。

深刻な攻撃は、開会式前日と開会式当日にあった。

開会式前日は1分間に渡り攻撃を受け、開会式当日は40分間に渡り攻撃を受けた。1つの発信源から何と1000万回に及ぶ執拗な“要求”が送られてきた。

最大の危機は、開会式の当日に、攻撃者がオリンピックスタジアムと開会式の電力供給に対する監視制御システムを標的にする情報を持っていることが明らかになったことである。オリンピックスタジアムの電力に障害が発生すると、開会式は大混乱に陥る。

いずれもファイヤーウオール制御システムが防御して撃退し、大きな被害はなかった。

一方、オリンピック建設委員会ではウイルス感染も発生し、業務が半日中断したこともあった。厳密なタイムスケジュールで管理している業務が半日ストップするのはダメージが大きかったという。

2012年ロンドン・オリンピックのセキュリティ オリバー・ホーア氏講演録 IPAサイバーセキュリティシンポジウム2014

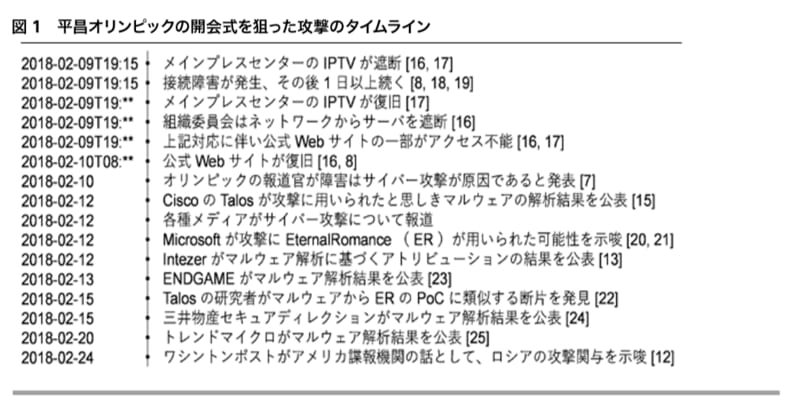

サイバー攻撃 狙われた五輪大会 ロンドン五輪 平昌冬季五輪 リオデジャネイロ五輪 ソチ冬季五輪 人材不足に危機感 東京2020大会の備えは?

狙われるソフトターゲット 重要インフラに対する“サイバーテロ”の脅威が深刻化

軍事用語では、テロリズムの攻撃対象のうち,警備や警戒が不十分なために攻撃が容易な人や場所をソフトターゲットと呼ぶ。警備や警戒が薄く、テロ攻撃の標的となりやすい場所や人を指し、空港、競技場、レストラン、ホテル、コンサートホールなど不特定多数の人が集まる民間の建物や場所や市民などがこれに当たる。

これに対して、政府要人や警察や軍関係者、政府施設、軍施設など警備や警戒が厳重なために攻撃が困難な人や場所をハードターゲットと呼ぶ。

最近は、ソフトターゲットを狙ったテロ事件が世界各地で多発しており、各国で対策強化が叫ばれている。

サイバー攻撃の標的も政府機関や軍や警察だけでなく、企業や民間施設などのソフトターゲットが急増している。

ソフトターゲットの中で最も市民生活や社会経済活動に深刻な影響を及ぼすリスクが大きいのは、電力、ガス、水道、通信、交通、工場などの重要インフラである。

重要インフラに対するサイバー攻撃は、世界中で継続的に発生している。

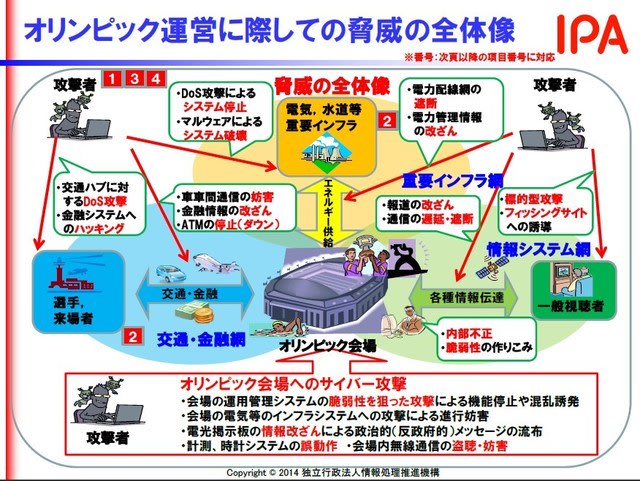

とりわけ、オリンピックやサッカーやラグビーのワールドカップなどビックイベントが開催されている期間は、重要インフラがサイバー攻撃の標的になる危険性が大きい

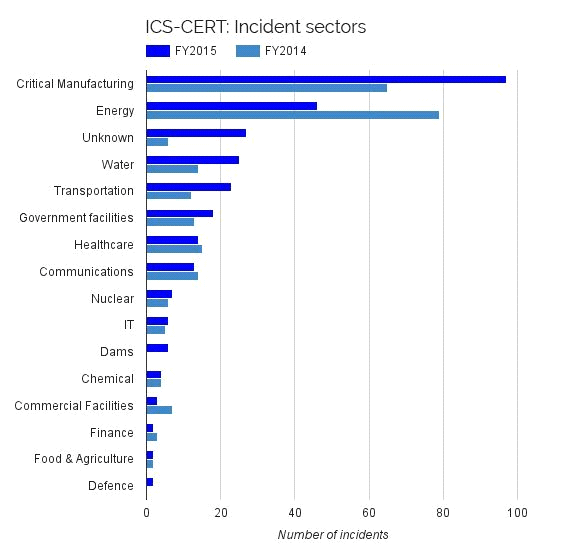

米国のセキュリティ機関、ICS-CERT(Industrial Control System Cyber Emergency Response Team)が米連邦捜査局(FBI)と米国土安全保障省(DHS)の共同分析に基づいてまとめた報告書によると、電力会社をはじめとする重要インフラ企業のネットワークに侵入し、発電施設内の制御システムに関する情報を盗もうとするハッキングが続いていると警告している。

ハッカー集団が標的にしているのは、エネルギーや原子力、水道、通信。鉄道、航空といった分野を始め、重要な各種の製造業分野や関連政府機関である。

こうしたハッカー集団の多くは、国家の軍や諜報機関に支援され、重要インフラに侵入して機密情報を盗んだり、具体的に障害を与えたりしようと活発に活動しているとしている。

報告書ではこうしたハッカー集団がいかにして重要インフラのシステムに侵入していったのか、その手口も分析している。複数のステップを慎重に踏んで、中枢のシステムに入り込んいくという極めて高度の攻撃手段を駆使していることを明らかにしている。

その手法の一つが、いきなり重要インフラの企業中枢にいきなり侵入するのではなく、大手企業のサプライチェーンをたどって段階的に攻撃していくやり方である。ネットワーク規模が小規模で、セキュリティ対策が甘い小規模の系列企業をまず攻撃し、そこを踏み台にして「エネルギー業界内の資産価値が高い大手企業」のネットワークに侵入していくのである。

米国土安全保障省(DHS)によると、侵入に向けたこうした予備攻撃が続いており、攻撃者らは「長期的な行動を通じて、最終的な目標に向けて積極的に活動している」という。

2015年と2016年に発生したウクライナでの大規模な停電は象徴的なサイバー攻撃事件で、その後も、エネルギー業界はたびたびの標的になり、欧州や米国の電力会社のネットワークへの侵入が試みられたという複数の報告が明らかにされている。

報告書では、「歴史を振り返ってみると、サイバー攻撃者はエネルギー業界を標的にしてサイバー諜報活動を行い、最終的には敵対国のエネルギーシステムを崩壊させるパワーまで手中にして、国家間で緊張関係が生まれた場合には、相手国に優位に立つという戦略あると考えられる。エネルギー業界以外の重要インフラ企業に対しても、以前からサイバー攻撃の標的にしていうる」と警告している。

狙われたウクライナの電力網 大規模な停電が発生

旧ソ連圏の国家だったウクライナでは、ロシアによるクリミア併合に反対するウクライナ政府と親ロシア派の市民との間で、激しい抗争が続いていた。

こうした中で、2015年12月のクリスマス期間中に、ウクライナ国内の電力会社3社がサイバー攻撃を受け、変電所に障害が発生して大規模な停電に見舞われた。

ウクライナ西部の都市、イヴァーノ=フラキーウシクでは、140万世帯が停電し、復旧まで6時間もかかった。

サイバー攻撃の目的は東ウクライナで続いていた親ロシア派とウクライナ政府の内戦にまつわる報復と見られている。

重要インフラに対するサイバー攻撃の脅威が現実のものとなった最初の事例となった。

ハッカーは電力会社の関係者にウィルスを忍ばせたメールを送りつけ、コンピューターを感染させて、電力網の制御システムにアクセスするためのログインコードを盗み出し、制御システムに侵入した。そして遠隔操作で、110万ボルト級の変電所、7カ所と35万ボルト級の変遷所、23カ所、合わせて30カ所の変電所のブレーカーを遮断した。

攻撃で主要な役割を果たしたマルウェアは特定されている。「BlackEnergy3」と呼ばれる有名な「トロイの木馬」である。

しかしこのサイバー攻撃では、電力網を直接支配するまでには至っていない。電力会社社内の通信系のネットワークとインターネットと繋がっている産業用制御系への通信を停止させただけである。停電の直接の原因は、内通者が手動で変電所のブレーカーを遮断して停電させたのではないかといわれている。

翌年の2016年12月17日にも再びウクライナ国営電力会社Ukrenergoの変電所がサイバー攻撃を受け、再び停電に見舞われた。キエフ市内の住民、約20%の家庭が約1時間の停電に見舞われた。

2回目のサイバー攻撃と1回目とは大きな違いがあり、「CrashOverRide」(Industroyer)と呼ばれるマルウエアが使用された攻撃で、IT系ネットワークから侵入して、電力網の制御系システムに入り込んでマルウエアを埋め込み、制御系システムを外部から操作した。サイバー攻撃のみで停電が引き起こされたのである。このIT系の通信ネットワークから侵入して制御系システムに入り込む攻撃手法は汎用性があり、他のシステムへの攻撃にも適用が可能である。

攻撃に使用された「CrashOverRide」は、本来は電力システム向けに作られただが、モジュールを加えて改変することで他分野の重要インフラの攻撃に使用される可能性があると指摘されている。

ウクライナのサイバー攻撃の特徴として、「マルウェア作成に産業用プロトコルの知識を有した人間が関与」、「変電所計30カ所に対する大規模な同時攻撃」、「攻撃発生時のインシデント対 応への妨害工作(業務連絡手段の麻痺、データの削除)」の3点が上げられる。(NEC技報/Vol.70 No.2 重要インフラに対するサイバー攻撃の実態と分析)

制御システム機器への直接的な攻撃はこれまでもあったが、制御システム間の通信で用いられる産業用プロトコルが攻撃に使用され、多数の制御システムが同時に攻撃されることはなかった。

また攻撃の隠ぺい方法が通信の隠ぺいから復旧業務を妨害する攻撃に変化しており、これが被害拡大につながったと考えられる。

制御システムと運用業務に対する同時攻撃を行うことで、攻撃を成功させたと考えられます。また攻撃者は、制御システムの仕組みや運用業務に熟知し、サイバー攻撃で大規模停電を引き起こすことが可能な高度なスキルを備えていたと考えられている。

脆弱性を抱える企業内のネットワーク

ウクライナの電力網の制御系システムに侵入する入り口を攻撃者に与えたのは、実は人間の「脆弱性」だった。

攻撃者は「BlackEnergy」に感染させたExcelファイルを添付したメールを電力企業の関係者に送付した。典型的な標的型メール攻撃の手法が採られたと分析している。企業内のPCを感染させて情報ネットワークへの侵入経路を確保した攻撃者は、ネットワーク上から電力網の制御システムにアクセスするユーザーの認証情報を盗み出す。そして攻撃者はこの情報を利用して制御システムに侵入して最終的には標的にした変電所に対する妨害活動を実行に移した。

変電所の制御システムのインターフェースの一部が情報システムのLANに接続されていることが狙われたのである。

また「インダストリアルIoTなどの産業用の制御システム、ICS(Industrial Control Systems)は、実は通常のWindows PCで制御されている点を忘れてはならない」とサイバーセキュリティーの専門家は指摘している。産業用の制御システムが「BlackEnergy」などのマルウェアに対して脆弱な理由だ。

こうしたサイバー攻撃では、極めて精度の高い偵察情報を入手するなど周到な準備が必要だが、顧客情報が盗まれたり、金銭的な要求も行われていない。そこで攻撃の首謀者はハッカー集団ではなく国家だと疑うのはこうした理由による。

調査の結果、電力システムへの不正侵入は2010年に始まっていたことが明らかになっている。攻撃者は6年間もかけて電力制御システム全体を調べ尽くし、遠隔操作が可能な最新設備の入った変電所に狙いを定めたとしている。

周到な準備をうかがわせるもう一つの証拠が、電力網への攻撃と同時に、電力会社のコールセンターに対してDoS攻撃(サービス妨害攻撃)が仕掛けられていた点である。停電に見舞われた市民は電力会社に状況を伝えることができなかったという。

この攻撃の首謀者として、ロシア連邦軍における情報機関、ロシア軍参謀本部情報局(GRU)、実働部隊としてロシア政府が支援しているとみられるハッカー集団「サンドワームチーム」の関与が強く疑われている。しかし断定できる証拠はない。

攻撃者の最終目標が、重要インフラの同時攻撃によるウクライナの不安定化にあるのか、将来の本格的な攻撃に備えた脆弱性の偵察にあるのか、単にBlackEnergy などマルウエアのテストにあるのかは、未だ判明していない。

全世界で導入が進んでいるインダストリアルIoTなどのICS(Industrial Control Systems)を標的としたサイバー攻撃のリスクは急速に増大している。

ウクライナの電力網を操業不能に陥れた攻撃は、重要インフラの脆弱性を解明するうえで、貴重な教訓となった。

ウクライナでのサイバー攻撃は政府機関や公共施設、原発にも

2017年6月27日には、政府機関や公共施設、銀行、そしてチェルノブイリ原発までがサイバー攻撃に襲われた。

政府機関や病院では、パソコンが使用不能になり、ペンと紙で業務を行った。空港では電光掲示板が故障してフライト案内ができなくなり、銀行ではATMが故障して店舗300店が営業停止、小売店やガソリンスタンドではクレジットカードの使用不能が発生、チェルノブイリ原発では放射線監視システムが故障した。

ウクライナのペトロ・プロシェンコ大統領は、2016年の11月と12月に6500回以上のサイバー攻撃があったことを明らかにした。

こうした攻撃で、政府機関では数週間、企業によっては1カ月以上も、パソコンなしの業務が強いられたという。

サイバー攻撃の標的は、重要インフラだけでなく、社会のあらゆる分野が対象となり、市民生活を脅かすリスクが増してきた。

重要インフラのサイバー攻撃

▼2009年4月~6月、米国テキサス州ダラス W.B. Carrell Memorial Clinicで、警備員が病院のコンピュターHVACシステム(暖房換気空調システム)は患者情報のコンピューターなどに不正侵入し、病院のシステム画面をオンライン上で公開した。

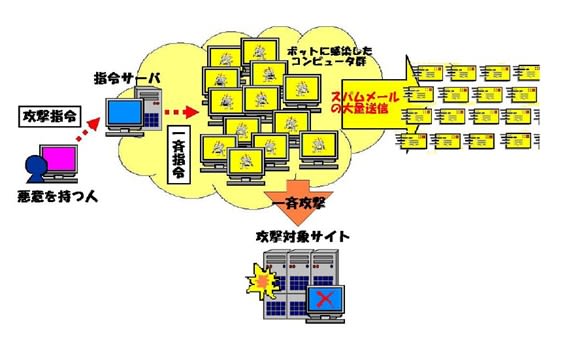

公開された画面では、手術室のポンプや冷却装置を含め、病院の様々な機能 のメニューが確認できた。さらに、病院内のPCにマルウエアをインストールし、DDoS攻撃を行うために病院内のPCを ボットネット化したものとみられる。

警備員の逮捕により未遂に終わったが、警備員は乗っ取った病院のシステムを使って7月4日(独立記念日) に大規模なDDoS攻撃を仕掛ける計画を立てており、インターネット上で協力してくれるハッカー仲間を募っていた。

▼2010年5月、イランの核開発の拠点、ナタンズ燃料濃縮工場がサイバー攻撃を受け、ウラン濃縮用遠心分離機が破壊された。

攻撃に使用されたマルウエアはStuxnetを呼ばれるウイルスで、Windowsの未知の脆弱性を利用して侵入、USBデバイスを経由した多段 階の感染でシステムに入り込み、遠心分離機のシステムを外部と遮断、破壊した。

▼2014年12月22日、韓国の原子力発電所がサイバー攻撃を受け、不正侵入されたと報じられた。韓国の原子炉23基の安全性に影響はないと報じられている。

流出したのは原発の図面を含む内部資料多数だが、重大な機密データではなく、同国の原子炉23基の安全性に影響はないという。

インターネットでは、ハワイに拠点を置く反核グループの委員長を自称する人物がツイッターでサイバー攻撃への関与を示唆。老朽化した3カ所の原発を12月25日までに停止するよう求め、実現しなかった場合は盗んだ情報を公開するとほのめかしたが、犯行は確認されていない。

▼2014年11月24日、米国のソニー・ピクチャーズ・エンタテインメント(Sony Pictures Entertainment Inc. )に 対するサイバー攻撃が発生。米国 は北朝鮮の犯行として国家 安全保障上の問題として危機感を強めた。

金正恩(キムジョンウン)朝鮮労働党委員長暗殺を題材にした映画、『The Interview』の公開を控えていたSony Picturesがサイバー攻撃を受け、コンピューター数千台を破壊され、映画作品や俳優のプライベート情報も盗んだ。未公開映画やハリウッドの有名俳優の個人情報や従業員の家族の個人情報、従業員の間の電子メール、役員の報酬情報など、広範囲の情報が漏洩した。流出した情報量は過去最悪の規模とされている。

Sony Picturesはクリスマスに公開を予定したこの映画の配給を止めるという決定をした。

米連邦捜査局(FBI)は12月19日、北朝鮮がSony Picturesに対するサイバー攻撃に関与していたと述べた。 また、FBIは、Sony Pictures攻撃に使われたツールが北朝鮮による韓国の銀行および報道機関に対する攻撃に使われていたものと類似していることを挙げている。

「捜査の結果、そして、米各省庁との緊密な連携のもと、FBIは、これら攻撃の責任が北朝鮮政府にあるとの結論にいたる、十分な情報を得た」とFBIは19日、声明で述べた。

▼2014年12月、ドイツの製鋼所のネットワークが標的型電子メールによるサイバー攻撃を受け、制御システム を乗っ取られた。その結果、プラントの各所に頻繁な障害が発生、溶鉱炉が制御不能となり、 最終的に停止不能となり、破壊された。

▼2015年6月1日、日本年金機構は職員のパソコンに外部からウイルスメールによる不正アクセスがあり、機構が保有する国民年金や厚生年金などの加入者と受給者の個人情報が外部に流出したと発表した。

流出して情報は、一部の職員に見る権限が限られている「情報系システム」の情報で、基礎年金番号、氏名、生年月日の3情報が約116万7000件、基礎年金番号、氏名、生年月日、住所の4情報が約5万2000件、基礎年金番号と氏名の2情報が約3万1000で、合計計約125万件に上るとしている。

日本年金機構によると、職員のパソコンにウイルスが入ったファイルが添付されたメールが届き、職員がファイルを開け、5月8日にウイルス感染が確認された。機構は契約しているソフト会社にウイルス対策を依頼するなどしたが、さらに5月18日までに十数件メールが届き、職員がファイルを開いて感染が拡大した。5月19日になって警視庁に相談し、捜査の結果、28日に約125万件の情報が流出していることが判明したという。機構によると、これまでのところ情報が悪用された被害は確認されていない。

典型的な標的型メール攻撃である。

個人情報は職員のパソコンと、LAN(構内情報通信網)ネットワークでつながるサーバーに保管されていた。ウイルス対策ソフトを使用していたがウイルスが新種で防げなかったという。

日本年金機構の内規では、個人情報を記録したファイルにはパスワードを設定して誰でも開くことができないようにすることになっていたが、約125万件のうち約55万件には設定されていなかった。

▼2016年2月4日、バングラデシュ銀行がハッキングを受け、約8,100万ドル(約92億円)が不正送金された。ニューヨーク連邦準備銀行のバングラディシュ 中央銀行の口座情報が流出し、その口座から他の銀行の口座に送金された模様であり、犯行は銀行が営業していない日に行われた。被害額は約8,100万ドルと史上最大規模である。

ハッカーはバングラデシュ中央銀行のシステムに、就職面接の問い合わせを装ったメールでマルウェアに感染させてアカウントを盗み出し、世界11,000以上の金融機関等に利用されている決済システム、SWIFT(国際銀行間通信協会 Society for Worldwide Interbank Financial Telecommunication)を通じて、ニューヨーク連邦中央銀行宛に偽の送金指示を行い、フィリピンの銀行口座などへの不正送金に成功した。

この事件は、最終的な標的は一般銀行ではなく中央銀行で、銀行のバックオフィス業務に精通した精巧なマルウェアが使用され、さらに詐欺の舞台が複数の国にまたがることなどが特徴的で、サイバーセキュリティー専門家は注意を喚起している。

情報セキュリティーソフト大手、米シマンテックは米上院の国土安全保障・政府問題委員会で証言し、「北朝鮮に拠点を持つグループがバングラデシュ中央銀行から8100万ドル(約92億円)を奪った」との認識を示した。

また北朝鮮がバングラデシュ以外でも攻撃を仕掛けているとの分析結果を提示。今年3月時点で北朝鮮のハッカーグループは31カ国で組織的にサイバー攻撃をしているとみられるという。従来のサイバー攻撃は個人によるものだったが、最近は「北朝鮮が国ぐるみで犯行に及んでいる」と指摘した。

経済制裁で窮地に立たされた北朝鮮は、こうしたサイバー攻撃を有力な資金源としていると言われている。

▼2016年2月5日、米国カリフォルニア州ハリウッドのベッド数が400床を越える病院、Hollywood Presbyterian Medical Centerで、ランサムウェア(身代金要求型不正プログラム)攻撃を受けた。

この攻撃で病院のファイルは暗号化され、システムをロックされ、機能は完全に麻痺した。

病院は、「復号キー」と引き替えに40ビットコイン(200万弱程度)の「身代金」を攻撃者に支払ったことを明らかにした。

北米では、FBIなどが、「たとえランサムウェアに感染しても身代金の要求には応じないこと」を推奨したが、病院では「システムと管理機能を復旧するのに最も手っ取り早く、かつ効率的な方法は、復号キーを手に入れること。それが通常の業務を取り戻す最善の方法だった」とコメントしている。

その後、カナダのOttawa Hospitalがランサムウェア攻撃を受け、さらに米国カリフォルニア州の病院、Chino Valley Medical CenterとDesert Valley Hospitalやケンタッキー州の病院Methodist Hospitalが標的になった。

病院がランサムウェア攻撃の標的とするのは、病院は院内のシステム全体のファイルを暗号化され、機能が完全にダウンすると、医療機器などが使用できなくなり患者の治療に大きな影響が出る。場合によっては生命も危険にさらされるケースにもなりかねない。患者の命や健康を預かる病院にとって「信頼」は最も重要である。ランサムウェアの被害に遭っても、病院は警察機関には通報せず、「身代金」を支払い、公にすることを避けて短期間で解決を図る。それは攻撃者たちにとって非常に好都合なのである。

▼2016年4月、ドイツ原子力発電所で、燃料棒監視システムにてマルウェアが発見された。マルウェアとしては、リモートアクセスを行うトロイの木馬と、ファイルを盗み 取るマルウェアの2種類が存在していたが、同システムがインターネットに接続されていなかったことから、実質的な被害は出なかったとされている。マルウェアに感染したのは、燃料棒監視システムとUSBメモリ18個としている。

▼2016年9月20日、IoT機器を感染させ史上最大規模のDDoS攻撃を仕掛けた新型マルウェア、“Mirai”が登場した。世界的に著名なセキュリティジャーナリスト、Brian Krebs氏が運営するWebサイト「Krebs on Security」が、ピーク時665GbpsのDDoS攻撃によって一時的にサイト閉鎖に追い込まれた。“Mirai”の作者を名乗る人物の書き込みによれば、“Mirai”に感染した約18万台のIoT機器を使って、「Krebs on Security」にDDoS攻撃を仕掛けたという。

9月22日には、フランスのインターネットサービスプロバイダーであるOVH社が、 1.1Tbpsに達する大規模なDDoS攻撃を受けた。

さらに10月21日には、DNSサービスを提供する米DynがDDoS攻撃を同社のサービスを利用するTwitterやSpotify、Redditといったネットサービスの一部が利用できなくなった。この攻撃にも、Miraiが感染したIoT機器が使われたとみられている。

“Mirai”のソースコードは公開されたため、今後もこのIoTウイルスを使用したDDoS攻撃が頻発する可能性があるとされている。

▼2016年11月 フィンランド南東部の都市・ラッペーンランタのビルがDDos攻撃を受け、空調や温水管理をし ていたコンピュータが不調をきたし、暖房が停止した。比較的早急に回復出来たが、外気温マ イナス2度の環境で、しばらく暖房を利用できない状況となった。

▼2016年11月28日、ドイツの通信大手Deutsche Telekomは、同社顧客のルーター90万台以上が外部からの攻撃を受けて接続障害に見舞われたことを明らかにした。被害を受けたルーターは、ドイツテレコムの顧客だけなく、固定電話やテレビサービスにも利用されていて、影響はほぼドイツ全土に及び、2日間以上続いたという。 米セキュリティ機関SANS Internet Storm Centerはこの攻撃について、IoTデバイスを感染させ、DDoS攻撃を行うマルウェア「Mirai」の関与を指摘している。

容疑者の英国人男性は、ロンドン空港で逮捕された。

セキュリティー対策の甘い小規模オフィスや家庭用のルーターが狙われた。

▼2017年4月、 発信元の特定が困難な「ダークウェブ」と呼ばれるインターネット上のサイトで、日本のクレジットカード会社の利用者約10万人分の個人情報が売買されている ことが海外のセキュリティー会社の調査で分かった。サイバー攻撃を受けた企業などから流出したとみられる。

、

▼2017年5月12日、 ランサムウェア(身代金要求型不正プログラム)、“WannaCry”(=泣きたくなる)を使用した攻撃が一斉に行われ、世界中で、150か国で30万台以上のコンピュータが感染(米国ホワイトハウス大統領補佐官発言)し、 日本国内でも約2000件の感染が判明した。 感染させた端末コンピューター上にあるファ イルを暗号化し、ファイルを開くことを不可能にして、暗号を解除するためには、「身代金」として3日間以内に300ドル相当程度のビットコインの支払いを要求する。 支払われた「身代金」は、総額10万1000ドルに上るとされている。

英国の国民保険サービス(NHS)関連システムなど多数の病院で医療サービスが中断するなどの被害が続出した。 また、仏ルノーでは車両の生産ラインの稼働が停止し、スペインの大手通信企業テレフォニカ、ドイツ鉄道、米国のFedEx、ロシア内務省、国営中国石油天然気集団公司など世界各国で被害がでた。日本国内では日立製作所、川崎市上下水道局、東急電鉄などが攻撃を受けた。

2017年12月、米国は、このサイバー攻撃が北朝鮮によるものであるとして北朝鮮を非難すると発表し、2018年9月に米司法省は北朝鮮のハッカー集団、「ラザルス」所属のパク・ジンヒョク容疑者を起訴した。

起訴状によれば、パク・ジンヒョク容疑者は北朝鮮政府によって雇われたプログラマーで、朝鮮人民軍偵察総局サイバー部隊「110研究所」傘下にある中国・大連の北朝鮮系フロント企業に配属された人物で、米国がサイバー攻撃で北朝鮮の関係者を訴追するのは初めてとされている。

パク・ジンヒョク容疑者が関与したとされるサイバー攻撃は、、“WannaCry”だけではない。

2014年の金正恩朝鮮労働党委員長暗殺を題材にした映画「ザ・インタビュー」を製作したソニー・ピクチャーズエンタテインメントへの激しいサイバー攻撃や、米防衛産業ロッキード・マーチンの高高度迎撃ミサイル(THARD)担当者へのサイバー攻撃、さらにバングラデシュ中央銀行の8100万ドルの不正送金の実行犯とされている。

ラサムウェアは“WannaCry”の他にも、“Locky”や“Peta亜種”、“CryptWAll”、“Cryptlocker”、“TeslaCrypt”、“SamSam”、“Crysis”などが次々と登場している

▼2018年1月26日、コインチェックが運営する仮想通貨取引所「coincheck」のシステムが不正アクセスを受け、約580億円相当の仮想通貨「NEM」(ネム)が流出した。

外部からの送付された英文のメールを複数の社員が開いたことでパソコンがウイルスに感染して遠隔操作され、顧客資産を保管する口座の「暗号鍵」が盗また。「暗号鍵」はNEMの取引に使うパスワードで、この「暗号鍵」を使って約580億円分を不正送金をした。

コインチェックを狙った標的型サイバー攻撃である。

不正流出したNEMのほぼ全量がハッカーから第三者に渡り、別の仮想通貨などに換金された可能性があることがわかった。NEMを流出させたハッカーが自ら開設した交換サイトを通じ、ビットコインなど別の仮想通貨を手に入れたとみられる。

仮想通貨交換所のハッキング被害は世界で頻発しており、2017年12月には韓国の交換所が総資産の17%相当を盗まれたとして破産を申請した。この被害について韓国政府は北朝鮮によるサイバー攻撃との見方を強めている。

仮想通貨は昨年から急激に高騰し、サイバーセキュリティー対策が堅固でないことからサイバー攻撃の格好の標的となっている。

▼2018年8月、設立112年のインド最古のCosmos Bankがサイバー攻撃の標的となり約15億円が不正に引き出されるという遭ったことが明るみに出た。

攻撃は現地時間8月10日~13日に、2回に分けて行われ、現地の新聞によると、攻撃者はATMサーバーをマルウエアで感染させて、数千枚ものデビットカードの情報やSWIFTトランザクション情報が盗んだという。

攻撃の第1波では、複数国からの取引で、約1150万ドル(約12億7000万円)が盗み取り、同じ日の第2波では、デビットカードを使ってインド全土で200万ドル(約2億2000万円)近くが引き出された。

盗まれた資金はその後、不正なSWIFT取引によって香港に送金されている。

Cosmos BankのMilind Kale会長は、このサイバー攻撃が「22カ国」から仕掛けられた世界規模の攻撃だったと述べた。

米国のセキュリティ機関、ICS-CERTの警告

ウクライナの電力網に対する攻撃で、インダストリアルIoTなどのICS(Industrial Control Systems)の脆弱性が明らかになった。

米国のセキュリティ機関、ICS-CERT(Industrial Control System Cyber Emergency Response Team)の年次報告では、米国内の産業制御システム(ICS)に対する攻撃の傾向を示すデータが掲載されている。ICS-CERTが2015年度(2014年10月から2015年9月)に報告を受けて対応したインシデントの数は295件で、2014年度の245件から増加しており、2010年度と比べた場合は6倍以上に達している。

2015年度に最も標的にされたのは重要度の高い製造業で、エネルギー業界がそれに続く。

インシデント件数の推移 ICS-CERT

業界別のインシデント件数

ICS-CERTは、2014年度に報告されたインシデントの38%について、「攻撃手法を完全に特定する科学的な判断材料が不十分」だとしている。なお、最も頻繁に用いられている攻撃手法は、特定のターゲットに対して重要なデータや個人情報を奪う詐欺、スピアフィッシング(Spear Phishing)である。

インシデントのベクトル ICS-CERT

社会的に重要なインフラストラクチャにサイバー攻撃を仕掛ける能力を持つのは、国家のサイバー攻撃部隊にほぼ限られている。中東の石油会社、天然ガス会社、エネルギー企業などを中心に攻撃しているハッカー集団のAnonymousは例外的な存在である。

重要インフラの攻撃には、長い準備期間、莫大な資金、高度なスキルが要求されるため、簡単な標的を狙う「一般的」なハッカーにはハードルが高いからである。

重要インフラストラクチャが標的になって実際に被害が出た事例はまだ少なく、その頻度も低いとされている

しかし、2010年にイランにあるウラン濃 縮工場の遠心分離器を破壊したマルウェアStuxnetの登場し、海外ではエネルギー分野や重要機器製造分野や通信分野などへのサイバー攻撃が増加してきた。そのなかで、ウクライナでは電力システムを狙ったサイバー攻撃に よって大規模停電が2015年と2016年に連続して発生し、電力など特に経済への影響 が大きいエネルギー分野では、高度なサイバー攻撃を受けるリスクが増してきた。

重要インフラの制御システムへの侵入が現実化して、深刻な事態が発生するリスクは極めて高まってきたとされている。

急速に進展しているIoTの普及も、サイバー攻撃のリスクをさらに増大させている。

2019年ラグビー・ワールドカップ、G20大坂会合、そして東京2020大会、ビックイベント開催時は、混乱を引き起こすことを狙ったサイバー攻撃が頻発するだろう。

ロンドン・オリンピックの開会式当日に、オリンピックスタジアムと開会式の電力供給に対する監視制御システムが狙われていたことが明らかになっている。

2020年に向けて最重要の課題はサイバー攻撃対策になってきた。

重要インフラは日本国内でも狙われている

重要インフラがサイバー攻撃の標的となり障害が発生すると、国民生活に大きな影響を与え社会経済活動が広範囲に渡って大混乱に陥るリスクがある。

2010年のイラン核施設攻撃、そして2015年のウクライナの大規模停電でその脅威が現実化している。

日本国内でも、電力、ガス、水道などのライフラインや鉄道、航空などの交通機関、通信や放送機関、化学・石油などの企業、重要インフラへのサイバー攻撃の脅威が深刻化している。

政府が把握した2013年度の“重要インフラ”に対する“サイバー攻撃”は133件で、前年度の2012年の76件から倍増している。不正アクセスやDDoS攻撃、ウイルス感染などである。また標的型攻撃メールなどが送られてきた件数は、2012年には246件、2013年には385件に上った。

こうしたサイバーテロ攻撃で、重要インフラが外部から不正操作され、機能やサービスが停止したり、大混乱を引き起こすリスクがますます高まっていると指摘がされている。

重要インフラが攻撃を受けると市民生活や社会経済活動への影響は極めて大きくダメージも甚大になるだろう。

出典 我が国の情報セキュリティ戦略 内閣官房情報セキュリティセンター

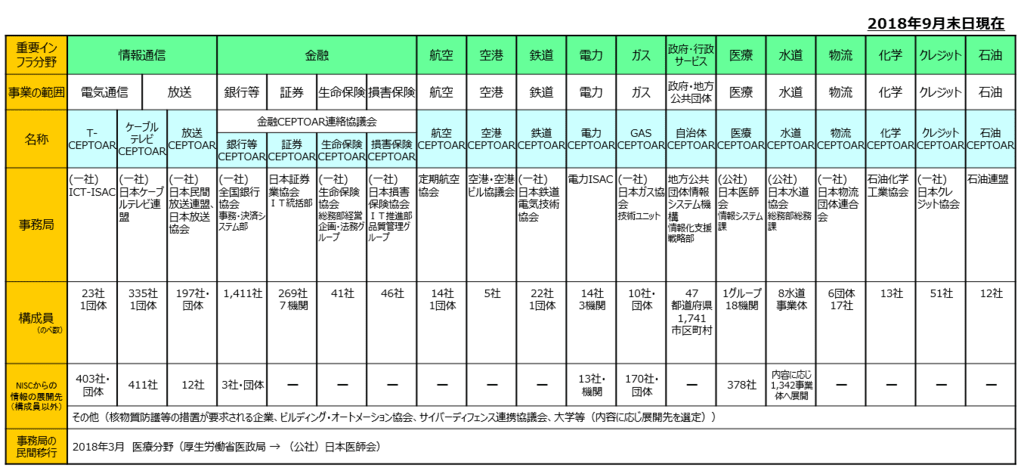

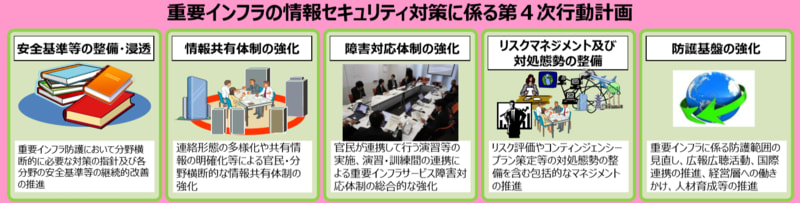

重要インフラのサイバーセキュリティー対策 第四次行動計画策定

2017年4月18日、内閣サイバーセキュリティーセンターの重要インフラグループは、重要インフラのサイバーセキュリティー対策を推進するため、「重要インフラの情報セキュリティ対策に係る第4次行動計画」(第4次行動計画)を策定した。

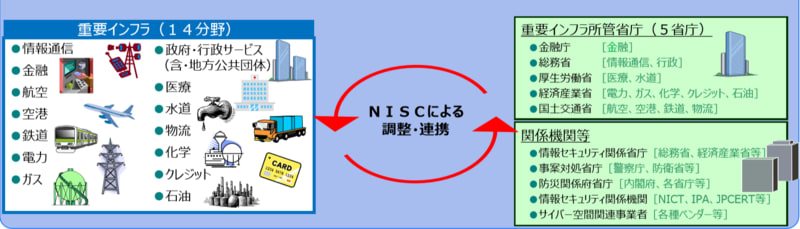

対象となる重要インフラとは、その機能が停止したり利用不可能に陥ったりした場合に、国民生活や社会経済活動に多大なる影響を及ぼす恐れがある分野で、第4次行動計画では、「情報通信」、「金融」、「航空」、「空港」、「鉄道」、「電力」、「ガス」、「政府・行政サービス(地方公共団体を含む)」、「医療」、「水道」、「物流」、「化学」、「クレジット」及び「石油」の14分野を特定した。

これまでの13分野から、「空港」を追加した。

内閣サイバーセキュリティーセンター 第四次行動計画

行動計画では、次の5項目を施策のポイントとして掲げている。

1.安全基準等の整備及び浸透

重要インフラ防護において分野横断的に必要な対策の指針及び各分野の安全基準等の継続的改善の推進

2.情報共有体制の強化

連絡形態の多様化や共有情報の明確化等による官民・分野横断的な情報共有体制の強化

3.障害対応体制の強化

官民が連携して行う演習等の実施、演習・訓練間の連携による重要インフラサービス障害対応体制の総合的な強化

4.リスクマネジメント

リスク評価やコンティンジェンシープラン策定等の対処態勢の整備を含む包括的なマネジメントの推進

5.防護基盤の強化

重要インフラに係る防護範囲の見直し、広報広聴活動、国際連携の推進、経営層への働きかけ、人材育成等の推進

内閣サイバーセキュリティーセンター 第四次行動計画

重要インフラのサイバーセキュリティー対策の基本的考え方としては、重要インフラ事業者がまず、一義的に自らの責任において実施するとしているが、民間だけに任せるのではなく、政府や関係機関との緊密な官民連携が重要だとしている。

行動計画では「重要インフラ所管省庁」として、金融庁(金融)、総務省(情報通信、地方公共団体)、厚生労働省(医療、水道)、経済産業省(電力、ガス、化学、クレジット、石油)及び国土交通省(航空、空港、鉄道、物流)を指定している。

また政府機関や重要インフラ事業者だけでなく、地方公共団体、サイバー関連事業者、教育研究機関の連携も重要となる。

重要インフラは、安定的で持続的なサービスの維持が必須で、まずサイバー攻撃による障害の発生を可能な限り減らすことである。そして混乱を最小限に抑えるためにも障害発生の早期検知や、障害の迅速な復旧を図ることが肝要だ。

重要インフラでは、事業者にICT制御システムやIoTシステムが急速に普及していく中で、その脆弱性をつくサイバー攻撃がますます巧妙化することで、リスクはさらに増えていくと思われる。

内閣サイバーセキュリティーセンター 第四次行動計画

世界の注目を集めるオリンピックは、サイバー攻撃の恰好の標的になるのは明らかであろう。

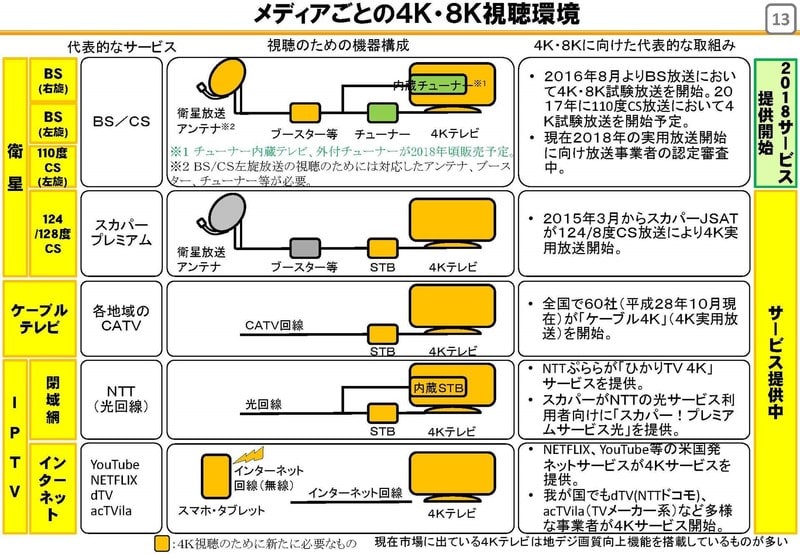

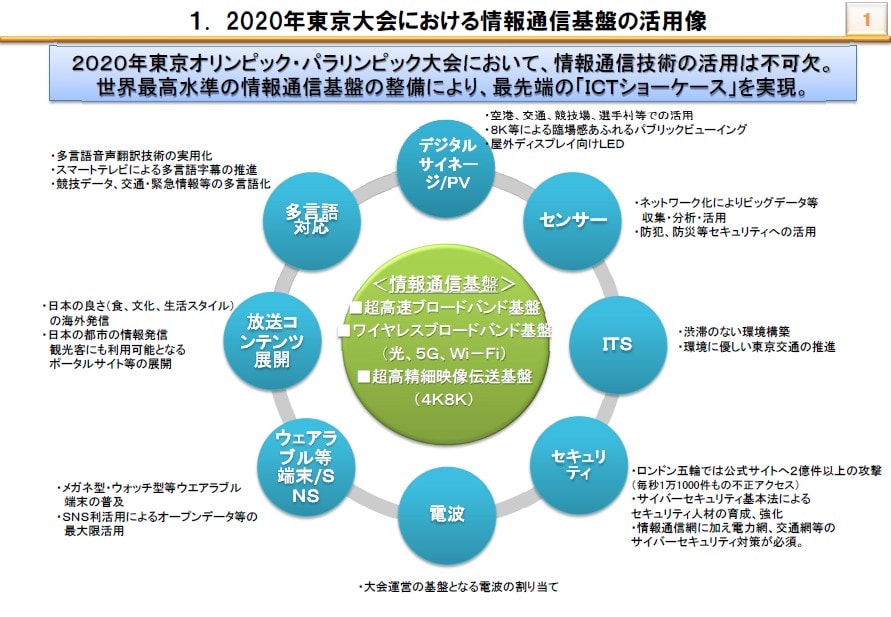

『2020年東京オリンピックは、“ICTオリンピック”』、世界で最先端のICT社会を実現するとしている。第五世代移動通信5Gサービスを開始してAI・Iotを普及させ、ロボット、自動走行自動車、自動翻訳機、スマート家電、4K8K高繊細映像、AR/VRサービスの開発を急ピッチで進めている。社会の隅々までネットワークで結ばれた高度のICT社会は、サイバーセキュリティーの脆弱性を抱え、サイバー攻撃の標的となるリスクが増すとされている。

こうした中で、サイバー攻撃をどう撃退していくのか、ICT社会を目指す日本にとって最大の課題である。

東京オリンピック・パラリンピックが開催される2020年がまさに正念場だ。

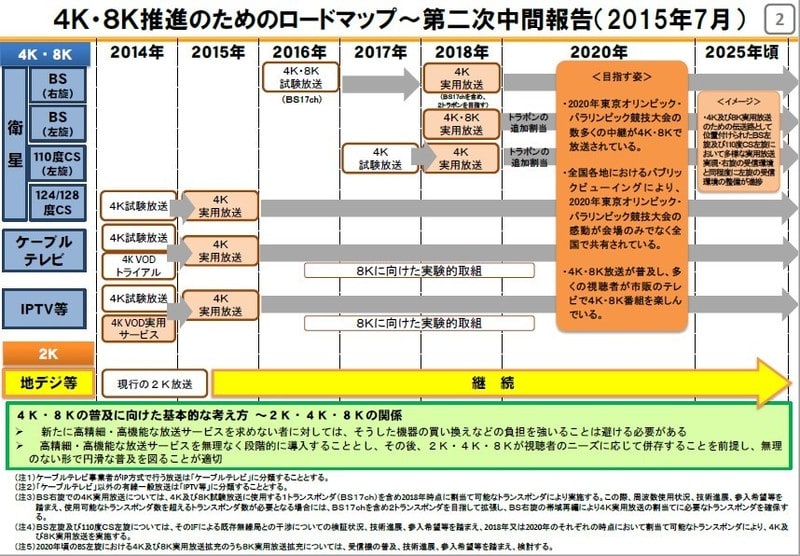

出典 2020年に向けた情報通信基盤整備の戦略 2020年における情報通信通信基盤の活用像 総務省

「世界で最先端ICT社会」は広大な「サイバー空間」が広がる 「サイバー空間」の強靭性をどう確保するかが最重要課題に

サイバー攻撃 人材不足に危機感 東京2020五輪大会の備えは?

“進化”するサイバー攻撃 マルウェア ~標的型攻撃 リスト型攻撃 DoS攻撃/DDoS攻撃 ランサムエア~ 「ICT立国」の脅威

“年金情報流出 標的型メール攻撃 サイバー攻撃

“もったいない” 五輪開催費用「3兆円」 青天井の五輪予算

四者協議 世界に“恥”をかいた東京五輪“ガバナンス”の欠如

開催経費1兆8000億円で合意

東京オリンピック 競技会場最新情報(上) どこへいった競技開催理念 “世界一コンパクト”な大会

東京オリンピック 競技会場最新情報(下) 競技会場の全貌

“迷走”海の森水上競技場 負の遺産シンボル

“陸の孤島” 東京五輪施設 “頓挫”する交通インフラ整備 臨海副都心

東京オリンピック レガシー(未来への遺産) 次世代に何を残すのか

相次いだ撤退 迷走!2024年夏季五輪開催都市

国際メディアサービスシステム研究所 International Media Service System Research Institute(IMSSR)

2015年5月25日 2018年12月1日改訂

Copyright(C) 2018 IMSR

**************************************************

廣谷 徹

Toru Hiroya

国際メディアサービスシステム研究所

代表

International Media Service System Research Institute

(IMSSR)

President

E-mail thiroya@r03.itscom.net / imssr@a09.itscom.net

URL http://blog.goo.ne.jp/imssr_media_2015

**************************************************