進化するマルウェアとサイバー攻撃

~標的型攻撃 水飲み場攻撃 リスト型攻撃 DoS攻撃/DDoS攻撃~

「ICT立国」の脅威

~標的型攻撃 水飲み場攻撃 リスト型攻撃 DoS攻撃/DDoS攻撃~

「ICT立国」の脅威

「情報セキュリティ10大脅威 2018」 IPA 発表

2018年1月30日、情報処理推進機構 (IPA) は、「情報セキュリティ10大脅威2018」の順位を発表した。これは、昨年発生した情報セキュリティ関連の事案から、社会的に影響が大きかったと思われるものを選出し、情報セキュリティ分野の研究者、企業の実務担当者など約100名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものである。

「個人に対する脅威」としては「インターネットバンキングやクレジットカード情報の不正利用」が、「組織に対する脅威」としては「標的型攻撃による情報流出」がそれぞれ 1位に選ばれた。二位は「個人」、「組織」とも「ランサムウエアによる被害」で、ランサムウエア(身代金要求型不正プログラム)による攻撃が依然として猛威をふるっていることが明らかになった。

また「偽警告によるインターネット詐欺」や「ビジネスメール詐欺」、「脆弱性対策情報公開に伴う悪用増加」、「セキュリティ人材不足」が新たに登場した。

情報セキュリティ10大脅威 2018 IPA

個人 第1位 インターネットバンキングやクレジットカード情報等の不正利用

ウイルス感染やフィッシング詐欺により、インターネットバンキングの認証情報やクレジットカード情報が攻撃者に窃取され、不正送金や不正利用が行われている。2017年は、インターネットバンキングの被害件数と被害額は減少傾向だが、新たに仮想通貨利用者を狙った攻撃が確認されている。

インターネットバンキングやクレジットカード情報等の不正利用 IPA

組織 第1位 標的型攻撃による被害

企業や民間団体や官公庁等、特定の組織を狙う、標的型攻撃が引き続き発生している。メールの添付ファイルを開かせたり、悪意あるウェブサイトにアクセスさせて、PCをウイルスに感染させる。その後、組織内の別のPCやサーバーに感染を拡大され、最終的に業務上の重要情報や個人情報が窃取される。さらに、金銭目的な場合は、入手した情報を転売等されるおそれもある。

標的型攻撃による被害 IPA

個人/組織 第2位 ランサムウェアによる被害

ランサムウェアとは、PC やスマートフォンにあるファイルの暗号化や画面ロック等を行い、金銭を支払えば復旧させると脅迫する犯罪行為の手口に使われるウイルスである。そのランサムウェアに感染する被害が引き続き発生している。さらに、ランサムウェアに感染した端末だけではなく、その端末からアクセスできる共有サーバーや外付けHDDに保存されているファイルも暗号化されるおそれがある。2017年には、OSの脆弱性を悪用し、ネットワークを介して感染台数を増やすランサムウェアも登場した。

ランサムウェアによる被害 IPA

サイバー攻撃 人材確保に危機感 2020年東京オリンピック・パラリンピックの備えは? リオ五輪、ロンドン五輪では何が?

年金情報流出 標的型メール攻撃 サイバー攻撃

サイバー攻撃 “正念場”は2020年東京オリンピック・パラリンピック開催 狙われる重要インフラ

伊勢志摩サミット サイバー攻撃 2016年サミットは格好の標的に テロの主戦場は“サイバー空間”

なぜサイバー攻撃をするのか?

初期のサイバー攻撃は、いわゆる“愉快犯”だった。自らの行った攻撃で、社会が混乱するのを“楽しむ”のが目的だった。

次に経済的な動機が加わった。IDやパスワードを盗みクレジットカードや銀行カードの悪用やインターネットバンキングでの不正送金が急増した。また「身代金」を要求するランサムウエアよる被害も続出している。

3つ目は、“スパイ・諜報”目的である。

政府機関や企業の機密情報を入手するスパイ活動は増加する一方である。ロシアや北朝鮮などの国家が関与する諜報活動もたびたび報道されている。

4つ目は、主義、主張を表明する“示威行動”である。世界各地で政府機関や大手企業のウエッブサイトが次々と書き換えたり、サーバーをハングアップさせてインターネット・サービスをダウンさせる事件が頻発している。

進化するマルウェアと攻撃手法の多様化

サイバー攻撃で、ここ数年、問題を深刻化しているは、次々に登場する新種の進化した“マルウェア(Malware 悪意のあるソフトウエア)”である。この“マルウェア”を標的者のコンピューターに感染させる標的型攻撃(標的型メール攻撃)や水飲み場攻撃が頻発している。“リスト型攻撃”も登場してきた。また新たな“攻撃手法”として、「偽サイト」に誘導するフィッシング詐欺や「身代金」を要求するランサムウエアや、世界各地から一斉に攻撃してくるDoS攻撃/DDoS攻撃も深刻な問題となっている。とりわけDDoS攻撃は、巧妙に仕組まれた大規模で執拗な攻撃で、完全に防御するのはかなり難しいと言われている。

* マルウェア(Malware)とは

コンピュータウイルス、ワーム、スパイウェアなどの「悪意のある」ソフトウェア。「mal-」という接頭語は「悪の」という意味がある。

遠隔地のコンピュータに侵入したり攻撃したりするソフトウェアや、コンピュータウイルスのようにコンピュータに侵入して他のコンピュータへの感染活動や破壊活動を行ったり、情報を外部に漏洩させたりするなど不正かつ有害な動作を行う意図で作成された有害なソフトウェアのことを言う。

最近の“サイバー攻撃”は、このマルウエアを使用して“攻撃”してくるが、マルウェアは世界各国で次々と“進化”した“新種”が登場し、対応が追い付けないのが深刻な問題となっている。

「2010年に3000万程度であったマルウェアの数は現在、約3億と10倍にふくれあがり、2020年には40億ものマルウェアが氾濫すると想定されている。」(2020年に向けたNTTの取り組み 鵜浦博夫NTT代表取締役社長 読売ICTフォーラム2015)

* マルウェアの種類

▼ウイルス

他のプログラムに寄生して、そのプログラムの動作を妨げたり、ユーザの意図に反する、有害な作用を及ぼすためのプログラムで、感染機能や自己拡散機能を持つ。

▼ワーム

独立のファイルで、他のプログラムの動作を妨げたり、ユーザの意図に反する、有害な作用を及ぼすためのプログラムで、感染機能や自己拡散機能を持つ。

▼トロイの木馬

ユーザの意図に反し、攻撃者の意図する動作を侵入先のコンピュータで秘密裏に行うプログラム

▼スパイウェア

感染したパソコンの内部情報を外部に勝手に送信する。

▼キーロガー

ユーザのキーボード操作をそのまま外部に送信する。スパイウェアの一種。

▼バックドア

攻撃者が侵入するためのネットワーク上の裏口を開ける。

▼ボット

攻撃者からの指令により、他のコンピュータやネットワークへの攻撃や、サーバーからのファイルの盗み出しなど有害な動作を行うプログラム。

DDoS攻撃に使われる。

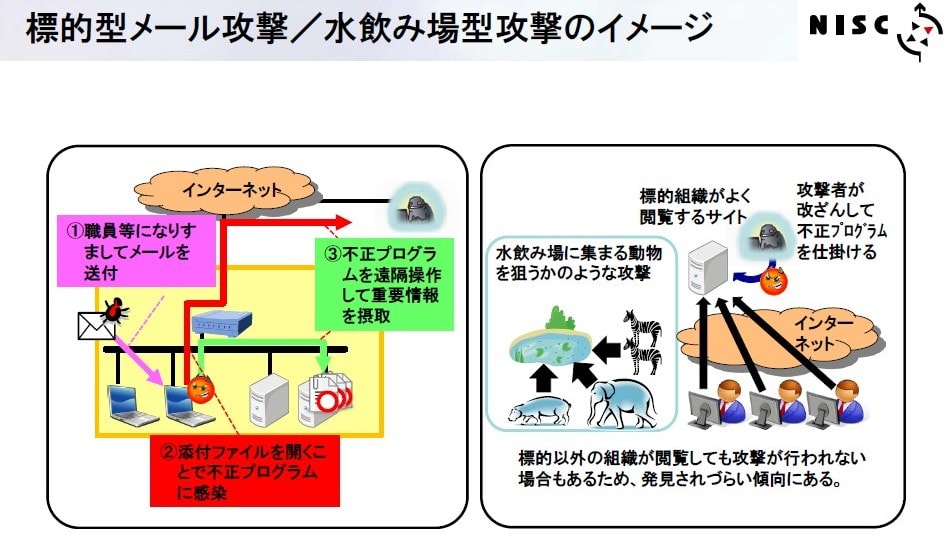

標的型攻撃

標的型攻撃とは、特定の政府機関や企業などを標的にして、複数の攻撃手法を組み合わせ、執拗かつ継続的に行われる高度なサイバー攻撃のことをいう。

攻撃者は、標的をあらかじめ決めて、標的にした政府機関や企業などの組織の構成、業務内容、社員・職員の情報、内部のLAN環境等について事前に調べ上げたて周到な準備をする。

*標的型メール攻撃

攻撃は、次のような段階を踏んで行われる。

① 攻撃者はマルウェア(ウイルス)を忍ばせた攻撃メールを標的者に送る。標的者に不信感を持たないように業務関連連絡メールに偽装する。

マルウェアの感染させる手法は主に2種類ある。

(1)マルウェアを添付ファイルに仕掛け、標的者が添付ファイルを開くと、標的者のパソコンが感染する。

(2)メール本文や添付ファイルにURLを記載し、攻撃者のサイトに誘導して標的者がサイト内のファイルを開くと、標的者のパソコンが感染する。

標的者が不信感を持たないように、何度か“業務連絡”を装ったメールのやりとしをした後に、マルウェアを忍ばせた攻撃メールを送り込む「やりとり型」も登場している。

② マルウェアに感染させて、標的者のコンピューターを外部の指令サーバーから自由に“遠隔操作”できるようにする。

③ 攻撃者は、感染させたコンピューターを足がかりに、標的にした組織内のシステムを内偵し、脆弱性を探索して、マルウェア(ウイルス)を標的にした組織内の他のコンピューターに拡散させたり、アカウント情報の盗みとったり、システムを破壊したり、攻撃を繰り返して次々に標的にした組織のシステムの内部に侵入する。

④ 標的にした組織の重要情報が保存されているサーバーに侵入し、機密情報を盗みとる。

⑤ 攻撃者は、システムに侵入した痕跡を消去し、撤収する。攻撃の“証拠”を残さないようにする。

最初に送りつける標的型攻撃メールは、標的者が不信感を抱かないように巧妙に偽装され、社会的な事件・事故情報、官公庁など信頼できる組織からの連絡、関心の高い情報や話題、組織内の連絡メールなどを装っている。中には訃報メールを騙ったケースもあったという報告がされている。

マルウェアは、添付ファイルに忍びこませて、標的者が添付ファイルを開くと感染するとタイプがほとんどである。URLを記載して攻撃者のサイトに誘導するタイプもある。最近は、ショートカットに見せかけたファイルにマルウェアを忍び込ませるタイプも登場し、さらに手法は巧みになっている。

こうした「標的型メール攻撃」は、この1年間で5倍に急増したという。

政府機関や大手企業だけでなく、セキュリティ対策の甘い中小企業を狙うものも多くなった。

*水飲み場型攻撃

公園の水飲み場のように、不特定多数の人が集まり利用する場所にウイルスをしかけ感染させる“サイバー攻撃”。

特定の個人を狙う標的型攻撃と比べて対象範囲は広いが、“水飲み場”に来る人しか狙わないため、攻撃対象を絞りやすいという。

アフリカの草原では、乾季になると動物が水を飲める場所が限られる。ライオンなどの肉食動物は、この水飲み場に来る動物を狙って待ち伏せをする。これと似ているため、水飲み場攻撃と呼ばれている。

狙いをつけた政府機関や企業などの職員などが、頻繁にアクセスするウエッブサイトに狙いを付け、攻撃者がマルウェアを仕掛けて、標的者がそのウエッブサイトにアクセスすると、マルウェアが自動的にダウンロードされる。こうした手法を、ドライブ・バイ・ダウンロードという。

たとえばドメインの最後が go.jp の場合だけ反応するようにしておくと政府関係者のパソコンだけに感染させるといったことが可能になる。

標的にした組織以外の人が閲覧しても感染しないので、攻撃者によってマルウェアが仕掛けられても、そのウエッブサイトの管理者は気が付かない場合が多い。

発見されにくい“サイバー攻撃”と言われている。

水飲み場型攻撃には、“ゼロデイ(0-day)攻撃”を組み合わせて攻撃する。“ゼロデイ(0-day)”とは、コンピューターソフトの開発元が把握していない未知の弱点(脆弱性)で、対策を講じるまでの日数がない(0day)という意味が語源である。

標的したウエッブサイトにマルウェアを忍び込ませるにはこうした“ゼロデイ(0-day)攻撃”が使用される。

インターネットエクスプローラやAdobe Acrobatなどの世界中で多数のユーザーが使用するソフトウェアは、その脆弱性が“攻撃者”から常に狙われている。ソフトウエアの開発元は、頻繁にアップツーデートの連絡をユーザーに出し、脆弱性の解消をして、攻撃から防御しているのだ。

水飲み場攻撃に狙われるのは政府機関や大手企業などが多く、被害がここ数年、増えていることが確認されている。

(出典 我が国のサイバーセキュリティ政策に関する現状と今後 内閣官房セキュリティセンター NICS)

フィッシング(偽サイト)詐欺

フィッシングとは、送信者を偽った電子メールを送りつけたり、偽の電子メールを送り偽のホームページに接続させるなどの方法で、クレジットカード番号、アカウント情報(ユーザID、パスワードなど)といった重要な個人情報を盗み出すサイバー犯罪である。フィッシングとは魚釣り(fishing)と洗練(sophisticated)から作られた造語(phishing)であるとされている。

最近では、電子メールの送信者名を詐称し、もっともらしい文面や緊急を装う文面にして、接続先の偽のWebサイトを本物のWebサイトとほとんど区別がつかないように偽造するなど、手口は極めて巧妙になっている。また偽サイトのURLも、アルファベットの一文字の(オー) o を数字の 0 にしたり、アルファベットの大文字の(アイ) I を小文字の(エル) l にしたりして、閲覧者が見間違えたり、信用させたりして、 ひと目ではフィッシング詐欺であるとは判別できないケースが激増している。

代表的な手口としては、クレジットカード会社や銀行からのお知らせと称したメールなどで、巧みにリンクをクリックさせ、あらかじめ用意した本物のサイトにそっくりな偽サイトに利用者を誘導し、クレジットカード番号や口座番号などを入力するよう促し、入力された情報を盗み取る。

スマートフォンの普及で、最近ではパソコンだけでなく、スマーホでも同様に電子メールからフィッシングサイトに誘導される手口が増えた。

*不正ソフトウエアのダウンロード誘導

この数年増加しているのは、マイクロソフトやAdobeの名前を語って、ソフトウエアのアップツーデートを誘い、不正なプログラムをダウンロードさせる手法である。こうしたダウンロードサイトは、巧妙に偽装され、一見、正規のダウンロードサイトと見間違うようにウエッブサイトが構築されている。URLを良く見ると正規のダウンロードサイトとは違うことが分かる。

また、ユーザーのセキュリティに対する関心を逆手にとって、「あなたのPCは危険にさらされています。無料でスキャン・サービス」といった文言で、巧みにアクセスを誘導してマルウェアを仕掛ける手法もあるという。

リスト型攻撃

パスワードリスト攻撃、アカウントリスト攻撃とも呼ばれ、悪意を持つ攻撃者が、何らかの手法によりあらかじめ入手してリスト化したID・パスワードを利用してWebサイトにアクセスを試み、利用者のアカウントで不正にログインする攻撃である。一般の利用者は同じID・パスワードの組み合わせを複数のサイトに登録用する傾向が強いという点を突いた攻撃で、こうしたリスト攻撃の成功率は高くなっているという。

リスト攻撃で、国内の大手ポータルサイト、オンラインショッピングサイトなどが次々に攻撃を受け、サイト利用者のアカウントを用いた不正なログインが発生する被害が多発している。

リスト攻撃から防御するために、IDやパスワードの管理に関して、情報セキュリティ機関や警察庁から注意喚起がされている。

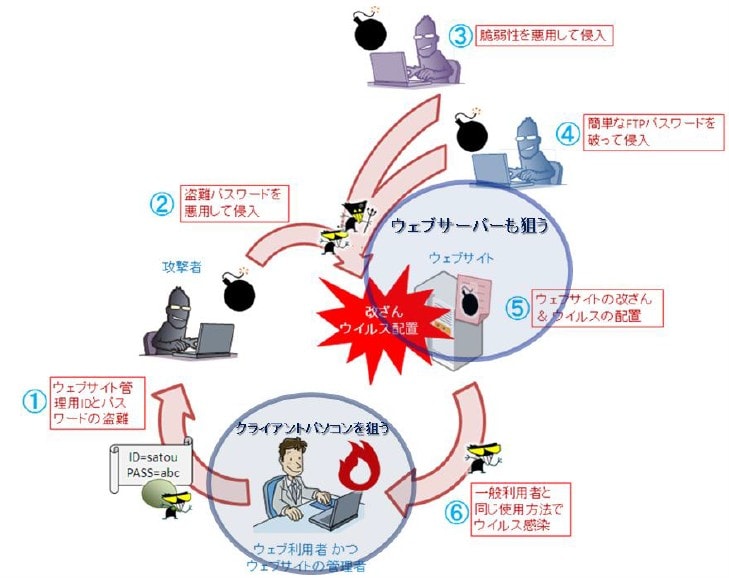

ウエッブサイト改ざん

世界各国の政府機関や公共団体、大手企業のウエッブサイトが改ざんされるというサイバー攻撃が多発している。サイバー攻撃では、最も“古典的”な手法だが、幅広い分野のウエッブサイトに被害が及んでいることから、社会的な影響が大きく深刻な問題となっている。

ウエッブサイト改ざんの攻撃手法としては、次の3種類がある。

(1) 管理用アカウントの乗っ取りによる改ざん

標的者の組織のパソコンに不正に侵入するなとして、ウエッブサーバーにアクセス可能な管理用アカウントの情報を盗みとり、ウエッブサーバーに入り込んで、サイト操作を行って改ざんする。正規のウエッブサイトの操作方法により改ざんが行われるため、被害に気づきにくい特徴がある。

(2) FTPパスワードを攻略して改ざん

簡単に設定されたウエッブサーバーのFTPパスワードをさまざまな手法で攻略してウエッブサーバーに侵入し、サイト操作を行って改ざんする。上記と同様に正規のウエッブサイトの操作方法により改ざんが行われるため、被害に気づきにくい特徴がある。

(3) 脆弱性を突いたによる改ざん

標的のウエッブサーバー上の脆弱性を突くことで、攻撃を実施して入り込み、最終的にウエッブサイトの改ざんを行う

ウエッブサイト改ざんの被害は、攻撃者の目的によって異なる。

単に“愉快犯”の場合には、標的となったウエッブサイト上に“いたずら的”なメッセージが表示されるだけである。最近急増しているのは、攻撃者が政治的、宗教的な主義主張を標的のウエッブサイトに掲載する攻撃である。いずれもウエッブサイトの表示が変わるだけで、閲覧したユーザに直接的な被害はない。

しかし、政府機関や公共機関では、ウエッブサイトを改ざんされ、政治的、宗教的主義主張が、堂々と掲載されたのでは、面目丸つぶれであり、信頼感失墜も甚だしいだろう。また大手企業でいえば、企業イメージへのダメージ計り知れない。

標的となったウエッブサイトにユーザーがアクセスすると、不正サイトに誘導する不正プログラムを忍ばせる攻撃も登場している。ユーザーは知らないうちに攻撃者の準備した他の不正サイトへ自動的に誘導される。不正サイト上にはマルウェアが仕掛けられていて、ユーザーはマルウェアに感染してしまう。

(“マルウェア”の章を参照)

(出典 新たな手口の追加による“ウエッブ改ざん”連鎖の拡大 情報処理推進機構)

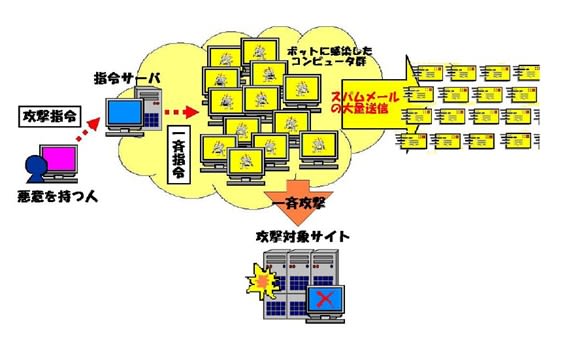

DDoS攻撃

DDoS攻撃は分散型サービス妨害(Distributed Denial of Service、DDoS)の意味。

ここ数年、最も深刻な“サービス妨害攻撃”の手法で、巧妙でかつ高度なサイバー・テクノロジーを駆使して攻撃してくるので防御が難しいといわれている。

遠隔操作ウイルスに感染させた無数のコンピューターに“指令”を出し、一斉に大量のデータや不正なパケットを送信することで、標的となるサーバーのサービスをダウンさせる攻撃(DoS攻撃)の一種。世界各地の脆弱性のあるコンピューターやウイルス対策をしていないコンピューターに、ボット(Bot)と呼ばれる“悪意のある”プログラムを感染させる。感染したコンピューターは“ゾンビPC (zombie PC)”(踏み台)と呼ばれ、攻撃者の指示で処理を実行する。“遠隔操作”一斉攻撃を開始する。

攻撃者は、攻撃元を特定されないように、“攻撃指令サーバー”(C&C Command and Control Server)を別に設け、“ゾンビPC”に“指令”を出して行うDDoS攻撃もあり、攻撃の仕方は巧妙である。

攻撃を実行させるためのツールが、インターネット上のブラックマーケットで出回っている。さらにDDoS攻撃を請け負う“闇業者”も現れている。主に東欧圏やロシアなどに存在するといわれている。

こうした問題は、DDoS攻撃の深刻さを加速している。

DDoS攻撃で送信されてくる情報は、正常なユーザーがアクセスする情報と見分けがつきにくいため、他の不正アクセスと異なり防御は極めて難しいと言われている。

* 米韓の公的ウェブサイトへのサイバー攻撃

2009年7月、米国のホワイトハウス、国防総省、国土安全保障省、財務省など政府機関やニューヨーク証券取引所などの14サイトがネット上で攻撃を受け、一時接続出来なくなるサイトもあった。韓国でも大統領府や国防省など21サイトが攻撃され、一時接続に支障が生じた。いずれも多数のコンピューターから大量のデータが送られ、サイトの閲覧が不能になる「DDoS攻撃」(分散型サービス不能)攻撃だった。

(2009年12月17日 朝日新聞夕刊)

* 韓国政府機関等40 のウェブサーバに対し、サイバー攻撃(DDoS攻撃)

2011年3月、韓国政府機関等40のウェブサーバに対し、サイバー攻撃(DDoS攻撃)が行われ、一部のウェブサイトの閲覧にトラブルが発生した。

韓国当局は、捜査の結果、平成21 年7月に発生した米韓サイバー攻撃事案と同一犯(北朝鮮)による犯行と発表した。

韓国当局は、ICPOを通じ、攻撃指令サーバとみられる4つのIPアドレスについて、日本所在のものだとして、警察庁に捜査協力要請を行った。

警察が攻撃元の捜査を行った結果、3台のコンピュータは攻撃の踏み台となっていた可能性が高いことが判明した。うち2台からは、外部のIPアドレスと不審な通信を行う不正プログラムが検出された。

“踏み台”となっていたコンピュータのうち1台は、個人が家庭用に使用していたパーソナル・コンピュータが、何者かに攻撃指令サーバとして仕立てられ、サイバー攻撃を仕掛けたものと見られている。(出典 「3月の韓国政府機関等に対するサイバー攻撃への対応について」 警察庁)

* 富山大にサイバー攻撃

富山大学(富山市)で今年2月、工学部のサーバーが海外からのサイバー攻撃で乗っ取られ、米国への新たな攻撃に利用されていたことがわかった。情報流出は確認できていないというが、同大は文部科学省に報告し、富山県警にも相談している。サーバーの管理パスワードが単純で納入時から変えていなかったといい、セキュリティー体制の甘さが浮き彫りになった。

関係者によると、2月27日未明、不正アクセスでサーバー1台にウイルスが送り込まれ、約3時間半、米国企業のサーバーに向けて大量のデータを送り続けてパンクさせる「DDoS(ディードス)攻撃」をしていた。サイバー攻撃では身元を隠すため、複数のサーバーを悪用して乗っ取り、攻撃を肩代わりさせ、情報流出の拠点にするケースが多い。今回も攻撃の「中継点」として使われたとみられる。

(出典 朝日新聞 2015年6月7日)

(出典 ボット対策のしおり 情報処理推進機構)

* DDoS攻撃の主な種類

▼ 帯域幅消費型攻撃(GET/POSTフラッド、SYNフラッド、UDPフラッドなど)

大量のリクエストを一斉に送信することにより標的になったウェブサーバをオーバーフローさせる攻撃。

▼ ICMPフラッド攻撃(スマーフ攻撃、Pingフラッドなど)

“攻撃指令サーバー”が、標的のIPアドレスに成りすまし、大量のPingリクエストを“踏み台”にした“ゾンビPC”に対して送信する。“ゾンビPC”はPingリクエストに対する応答メッセージを一斉に標的のIPアドレスへ送る。 標的のサーバーは大量の応答メッセージが殺到してハングアップする。

▼ DSNフラッド攻撃(DNSアンプ攻撃、DNSリフレクション攻撃など)

DNSサーバーのキャッシュ機能を悪用して、“踏み台”の“ゾンビPC”と呼ぶ多数のコンピューターから、一斉に大量のデータを標的に送りつけてハングアップさせる攻撃。

攻撃者は、あらかじめキャッシュ機能があるDSNサーバーの大量のデータを送り込んでキャッシュさせる。次に“攻撃指令サーバー”が、標的のIPアドレスに成りすまし、DNSサーバーのキャッシュにある大容量レコードの送信を要求するリクエストを一斉に送信させる。DNSサーバーは応答(大容量データ)が標的のコンピューターに一斉に送信する。標的のコンピュータはこれを処理できずハングアップしてしまう。

* ボット(Bot)

ボットとは、コンピューターウイルスの一種で、感染したコンピューターを、ネットワーク(インターネット)を通じて外部から操ることができる“悪意のある”プログラムである。

ボットに感染したコンピューターは、外部からの指示を待ち、与えられた指示に従って処理を実行する。この動作が、ロボットに似ているところから、ボットと呼ばれている。

* ボットネット

同一の指令サーバーに支配された複数(数百~数千・数万になる場合もある)のボット(コンピューター)は、指令サーバーを中心とするネットワークを組むため、“ボットネット”と呼ばれている。

“ボットネットワーク”が、スパムメールやリクエストを大量送信して、特定サイトへの“DDoS攻撃”に利用されると深刻な脅威となる。

* 感染させる方法

マルウェアに感染させる方法としては下記の攻撃手法がある。

(1)ウイルスメールの添付ファイルの実行による感染

(2)不正な(ウイルスの埋め込まれた)Webページの閲覧による感染

(3)スパムメールに示されたリンク(URL)のクリックにより不正なサイトに導かれて感染

(4)コンピュータの脆弱性を突く、ネットワークを通じた不正アクセスによる感染

(5)他のウイルスに感染した際に設定されるバックドア(*5)を通じてネットワークから感染

(6)ファイル交換(PtoP)ソフトの利用による感染

(7)IM(インスタントメッセンジャ) サービスの利用による感染

これらのうち、「脆弱性を突いた」手法は、ネットワークに接続しただけで感染してしまう。被害者は、見かけ上何もしていないのに感染することになり、感染に気が付かない場合が多い。対策は、WindowsやWord、Acrobat、メールソフトなどを常に最新のバージョンにアップデートして脆弱性を解消しておくことで、ネットワークから不正なアクセスから防御する。

* ゾンビPC(ボット/踏み台PC)

ウイルスに感染することで攻撃者に乗っ取られ、遠隔操作が可能な状態となっているボットと呼ばれるパソコン。ゾンビコンピューターともいわれる。用いられるウイルスはバックグラウンドで起動するため、視覚的に捉えにくく、一般ユーザーは感染を知らず放置したままになるケースが多い。

ゾンビ化したパソコン(踏み台パソコン)は、自動的に5000~1万台のネットワークを作り上げ、スパムメールの送信、Webサイトの攻撃、ウイルスの大量配布などを行うほか、個人情報や金融情報などを盗むためのフィッシングサイト構築など、サイバー犯罪の手段として利用される。

2005年9月時点で、迷惑メールの4~8割がゾンビネットワークから送信されており、ゾンビPCは1日平均1万5000台のペースで増加し全世界で200万台を超えたとされている。英国Sophos社が発表した14年1~3月期の「スパム送信国ワースト12」に日本は初めてランクインしたが(7位)、背景にはゾンビPCが日本で増加している可能性があると見られている。

(出典 知恵蔵miniの解説)

* 攻撃指令サーバー C&Cサーバー (command and control server)

外部から侵入して乗っ取ったコンピュータを利用したサイバー攻撃で、ゾンビPCを制御したり命令を出したりする役割を担うサーバー。

攻撃者は、攻撃元を割り出しにくくする目的で、無関係な第三者のコンピュータをウイルスに感染させるなどして乗っ取り、に利用することがある。

ランサムウエア(Ransomware)

身代金要求型不正プログラム、ランサムウェア(Ransomware)はマルウェアの1種で、ユーザーのコンピューターに侵入し、業務用ドキュメントや圧縮ファイル、音楽、画像など、コンピューターにストレージされているファイルを勝手に暗号化処理を行って読みとれない状態にして、業務の運用を不能にしてしまう。感染に気が付いて、ランサムウェア自体を駆除してもファイルを復元することができない。

そして、「ファイルの復元」を条件に、「身代金」を仮想通貨(Bitcoinなど)を要求する派手な脅迫画面を表示して脅してくる。企業や病院、組織にとって重要なファイルを人質にして、「身代金」を脅迫するということから、Ransom(身代金)とSoftware(ソフトウェア)を組み合わせて、ランサムウェアという単語がつくられた。

、「身代金」を支払って「暗号解除キー」を入手してシステムを復元した例もあるが、要求された金額 を支払っても元に戻せる保証はない。

ランサムウェアの感染経路は、ウェブサイトからの感染するケースとメールからの感染するケース、ネットワークからの感染するケースがある。

ウェブサイトからは、改ざんされた正規のウェブサイトの閲覧や、不正広告の閲覧、ダウンロードしたファイルを開くことでウイルスに感染する。

メールからは、メール本文に記載されたURLからアクセスすることや添付ファイルを開くことで感染する。

ネットワークからはネットワークに繋がっているだけで感染するという強力な攻撃である。

WannaCryptor,やPetya亜種が攻撃に使用される。

ランサムウェアの種類は、多種多様に渡るが、代表的なものとして「Locky」、「WannaCryptor」、「Petya亜種」などある。

「Locky」は、ファイル暗号化型で、メール(添付ファイル)で拡散し、違和感のない日本語が使用されているのが特徴だ。2016年2⽉ごろから日本国内で拡散した。

「WannaCryptor」も、ファイル暗号化型だが、これまでに見られなった自己増殖型で、2017年5⽉中旬に世界中で被害が拡散した。日本語を含めた多言語に対応している。

「Petya亜種」は、端末ロック型で、WannaCryptorの手口を模倣 し、正規のWindows ツールも利用して攻撃をするという悪質なマルウエアである

2017年6月下旬に、欧州各国を中心にに感染被害を確認 されている。

2018年1月30日、情報処理推進機構 (IPA) は、「情報セキュリティ10大脅威2018」の順位を発表した。これは、昨年発生した情報セキュリティ関連の事案から、社会的に影響が大きかったと思われるものを選出し、情報セキュリティ分野の研究者、企業の実務担当者など約100名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものである。

「個人に対する脅威」としては「インターネットバンキングやクレジットカード情報の不正利用」が、「組織に対する脅威」としては「標的型攻撃による情報流出」がそれぞれ 1位に選ばれた。二位は「個人」、「組織」とも「ランサムウエアによる被害」で、ランサムウエア(身代金要求型不正プログラム)による攻撃が依然として猛威をふるっていることが明らかになった。

ランサムウエアによる被害 IPA

新4K8K衛星放送 苦難のスタート 普及に課題

徹底検証 新4K8K衛星放送番組ラインアップ NHK 民放BS4K8K

8Kスーパーハイビジョン NHK技術研究所公開 その最先端技術は? 試験放送開始準備着々

5G・第5世代移動体通信 “世界に先駆け”2020年東京オリンピックに向けて実現へ

5G NR標準仕様の初版策定が完了 3GPP

5G周波数割り当ての審査方針総務省公表 地方を重視 通信事業者の重荷に

東京オリンピック レガシー(未来への遺産) 次世代に何を残すのか?

2015年4月28日 初稿

2018年12月14日 改訂

Copyright(C) 2018 IMSR

**************************************************

廣谷 徹

Toru Hiroya

国際メディアサービスシステム研究所

代表

International Media Service System Research Institute

(IMSSR)

President

E-mail thiroya@r03.itscom.net / imssr@a09.itscom.net

URL http://blog.goo.ne.jp/imssr_media_2015

**************************************************

※コメント投稿者のブログIDはブログ作成者のみに通知されます