南房総市内のお客様より、アダルトな振込詐欺の画面が勝手に開くとの相談が。

対処してきました。

パソコンはWindowsVista SP2

ウイルスバスタークラウドを利用されています。

3つの「アダルトサイトへの登録ありがとうございます」が表示されていました。

挙動からして

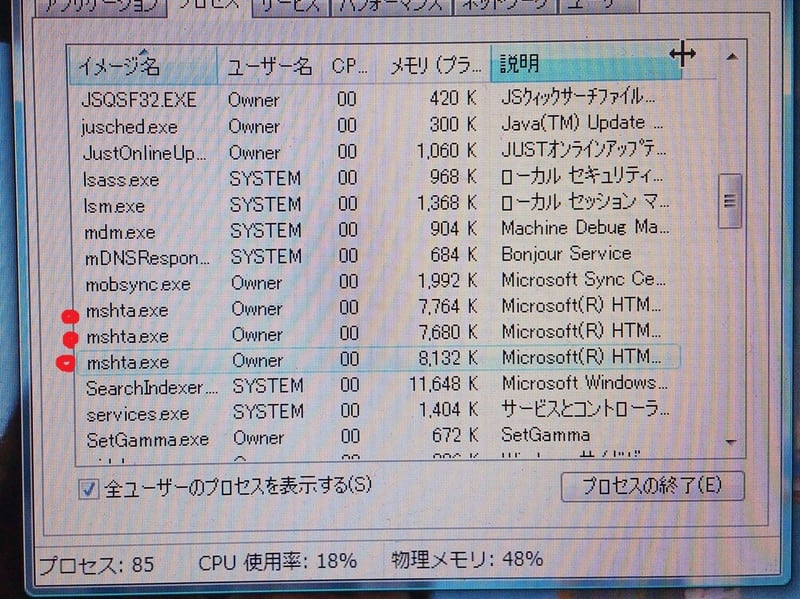

mshta.exe悪用型の振込詐欺請求画面のようですね。

それも3つ同時に開くとは。

恐らく1つの感染が、更に複数を呼び込む仕掛けになっていたのでしょう。

軽く状況をお聞きしました。

「3/24の1時頃、受信したメール記載のURLをクリック。

翌日パソコンを起動したらこれらが表示された。

消しても少し経つとまた表示される。」

よし、では調べてみましょうか。

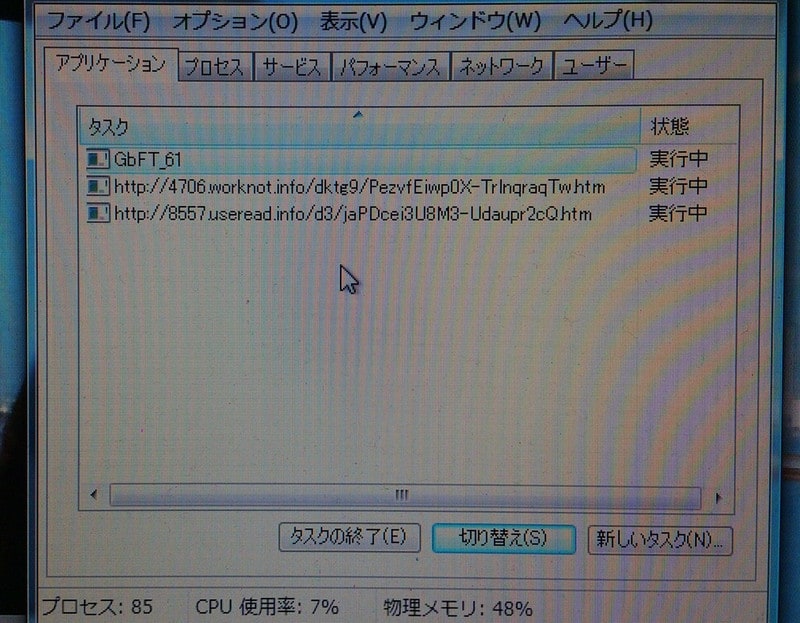

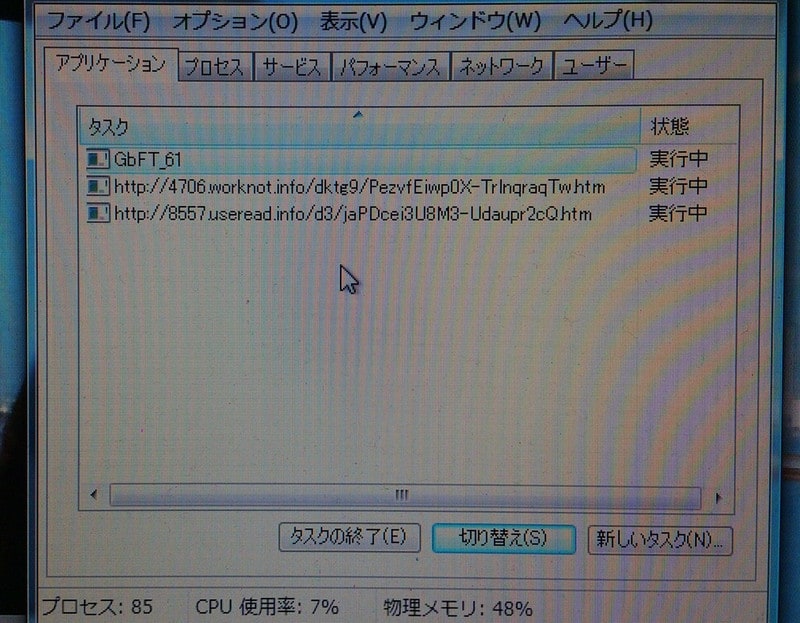

タスクマネージャ起動

アプリケーションに3つの処理が。

下の2つはもう露骨にURLです。

一番上のもなんとなく怪しい。

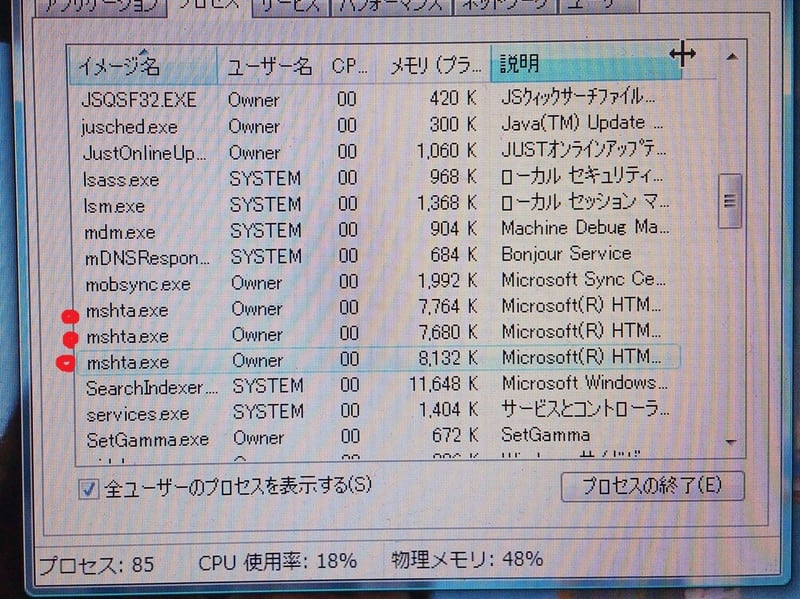

サービスをざっと見ます。

mshta.exeが3つ動いていますね。

スタートアップを眺めて気になったのが6件。

まず、③④⑥は、露骨にmshta.exeでURLを開かせています。

これはもう確実。

経験上なんとなく気になったのが、①②⑤

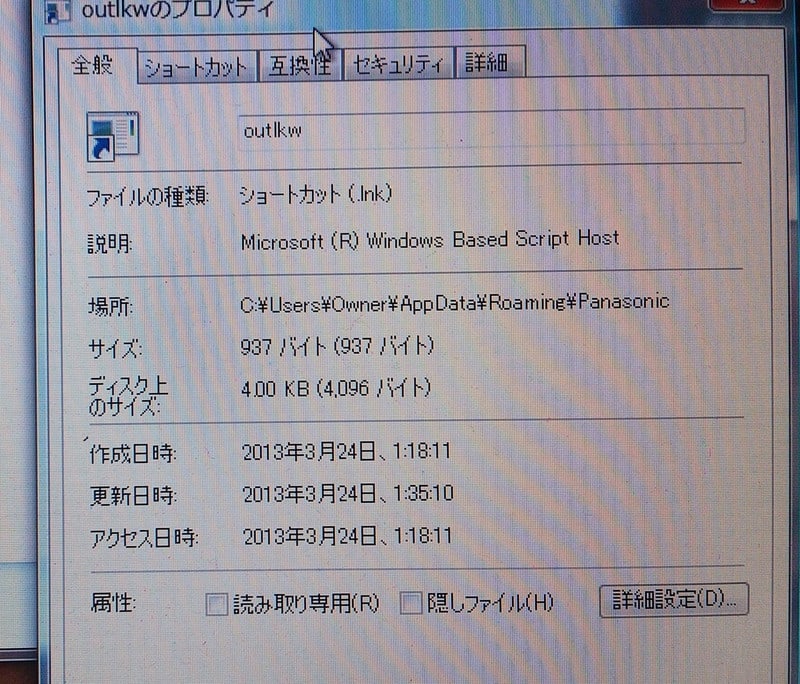

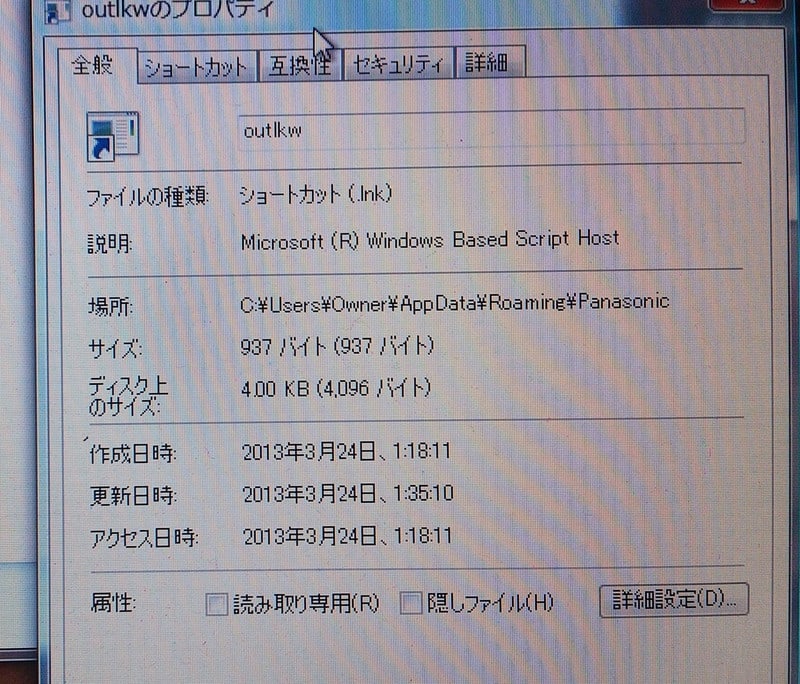

①Panasonicフォルダの下に、ショートカット「outlkw.lnk」それを自動起動

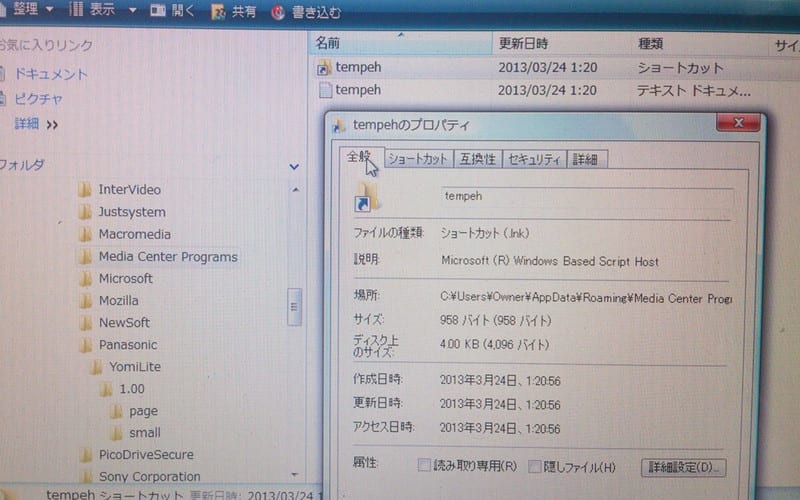

②Media Center Programフォルダの下にも、ショートカット「tempeh.lnk」

⑤もプログラム名は違えど、①と同じ

なぜユーザフォルダのAppData内に、しかもショートカット(リンク)で起動プログラムが指定してある?

それもPanasonic、Media Center Programなどというフォルダに?

怪しい。

では、2つのショートカット(リンク)を見てみましょうか。

まず、「outlkw.lnk」

存在場所は、c:\Users\(ユーザ名)\AppData\Roaming\Panasonic\outlkw.lnk

ショートカットファイルの作成更新日時をみると、2013/03/24 の1時半頃

日時的にも怪しいですね。

「outlkw.lnk」のショートカットを確認して、呆れました。

ショートカットのくせに、更にMacromedia フォルダ内にリンクを飛ばしています。

これは、ショートカットの偽装を意図しているのでしょうね。

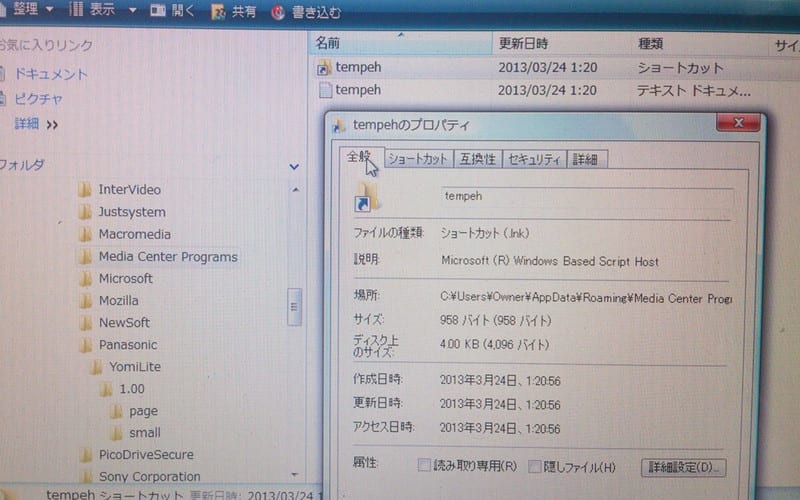

次に、「tempeh.lnk」

存在場所は、c:\Users\(ユーザ名)\AppData\Roaming\Media Center Programs\tempeh.lnk

アイコンをフォルダ用アイコンにしているという点も気になります。

こちらもショートカットファイルの作成更新日時は、2013/03/24 の1時半頃

こっちはCanon フォルダ内に更にリンクを飛ばしていました。

悪質ショートカットを有名フォルダ内に隠し、

悪質ショートカットを有名フォルダ内に隠し、

更にそこから別フォルダに飛ばすとは....

まあ、状況はわかりました。

システムの復元で行けるかもしれませんが、それは最後の手段ということで。

手動で駆除を試して見ましょうか。

まず、怪しいサービスを停止。

ついでレジストリから特定したスタートアップ項目を削除。

見つけた「outlkw.lnk」「tempeh.lnk」に関わるものを削除。

数回の再起動と一定時間放置にて、再現しないことを確認しました。

やらないよりはマシということで、ウイルスバスタークラウドに、今回のドメイン( *.worknot.info、*.onanuki.info、*.useread.info)をブロック設定をさせました。

(設定例 →

ウイルスバスター クラウド (2013)へのアップグレード その3 )

不安を煽って振込をさせようとする詐欺サイト、徐々に手が込んできてますね。

今回はこの手で解決できましたが、最悪、PCの再セットアップが必要になることもあるかもしれませんね。

<本ブログ内関連記事一覧へのリンク>

<本ブログ内関連記事一覧へのリンク>