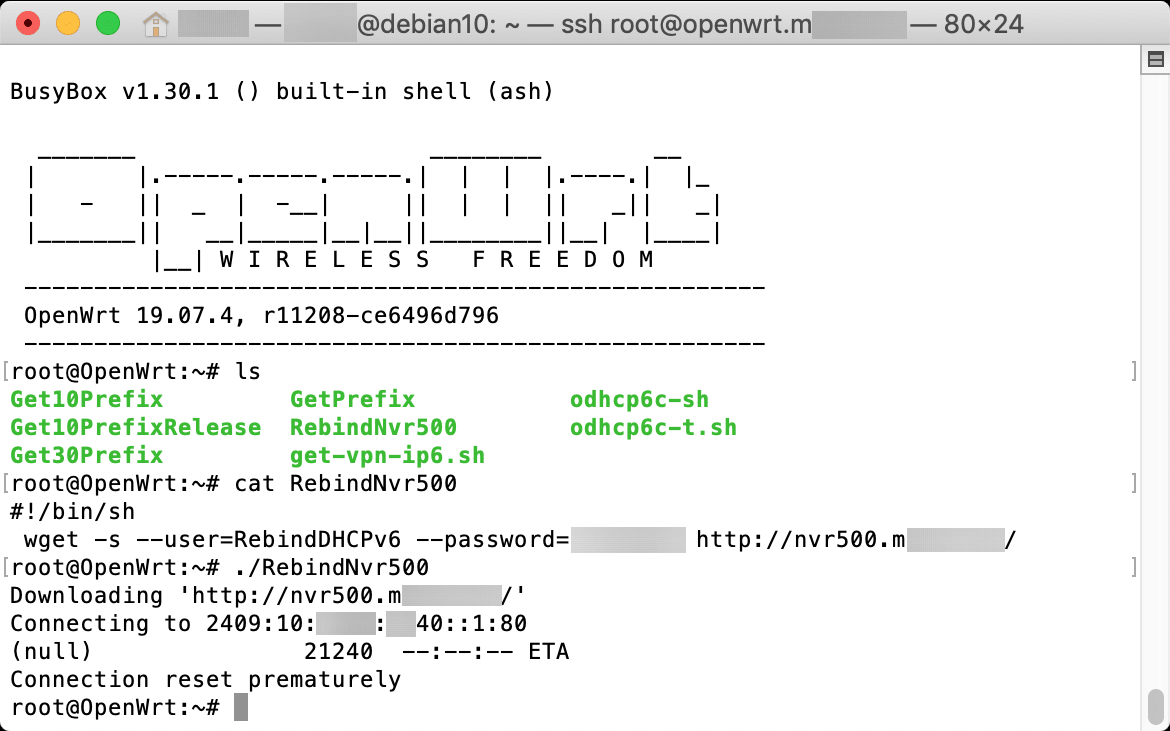

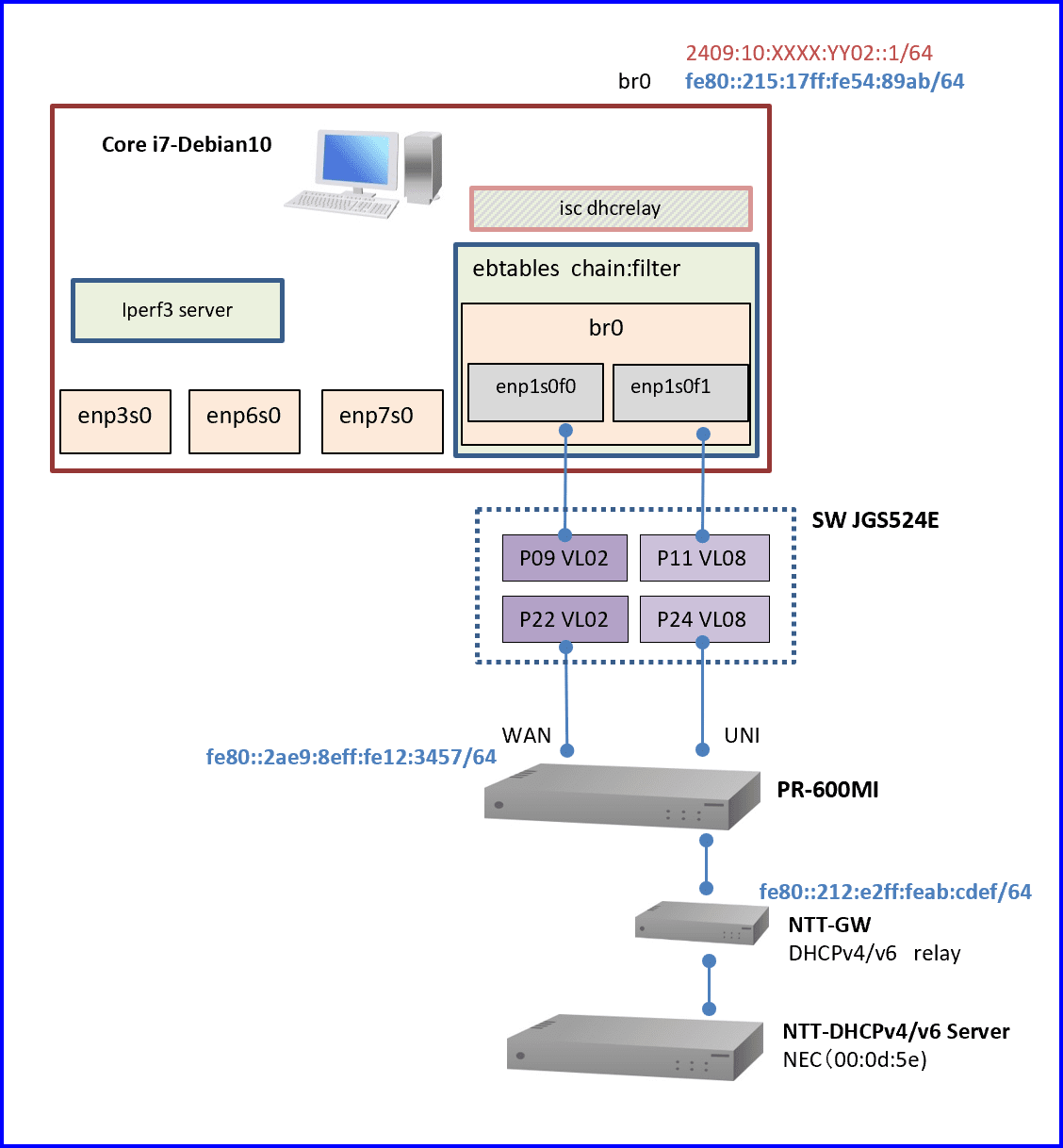

ヤマハ ルーター NVR510/NVR500は、シリアル接続、リモート(ssh/telnet)接続、http接続が利用できる。シリアル接続では、「login name」無しのパスワードだけでログインする「無名ユーザ」アカウントがある。設定変更には、管理者権限が必要になる。今まで、無名ユーザのパスワードと管理者権限パスワードを同じにしていたので意識したことが無かった。「NVR510 / NVR500 のDHCPv6-PDをリモートで再取得させる」でhttp接続した時、ログイン出来たり、出来なかったりしたので整理してみた。

(1)アカウントの生成

無名ユーザ(パスワード): login password (encrypted) pass-0

管理者権限(パスワード): administrator (encrypted) pass-a

一般ユーザ1(ユーザ名/パスワード): login user (encrypted) user1 pass-1

一般ユーザ2(ユーザ名/パスワード): login user (encrypted) user2 pass-2

「user attribute」「security class」は、設定なしで初期値

「pass-x」は、security classの初期値FORGET=onで利用できる「w,lXlma」

(2)接続結果

(3)考察

NVR500の「かんたん設定」では、設定した「一般ユーザ アカウント」でログイン出来ない。

管理者権限取得のページも無い。

管理者権限でログインするためには、「無名ユーザ」「一般ユーザ」共に管理者権限用パスワード「pass-a」を使う必要がある。

「無名ユーザ」用パスワード「pass-0」と「管理者権限」用パスワード「pass-a」が同じだと「pass-0」で権限が得られているように誤解してしまう。

NVR510の「ダッシュボード」では、「一般ユーザ アカウント」でログイン可能。

各種設定には、管理者権限が必要となるが、管理者権限への移行ページが無い。

管理者権限を得るには、「無名ユーザ」「一般ユーザー」共に管理者権限用パスワード「pass-a」を使う必要がある。

Safari等のブラウザーでアカウント記憶を使うには、「無名ユーザ」を使わず、「一般ユーザー」アカウント名と管理者権限用パスワード「pass-a」でログインするのが良いようだ。

(1)アカウントの生成

無名ユーザ(パスワード): login password (encrypted) pass-0

管理者権限(パスワード): administrator (encrypted) pass-a

一般ユーザ1(ユーザ名/パスワード): login user (encrypted) user1 pass-1

一般ユーザ2(ユーザ名/パスワード): login user (encrypted) user2 pass-2

「user attribute」「security class」は、設定なしで初期値

「pass-x」は、security classの初期値FORGET=onで利用できる「w,lXlma」

(2)接続結果

(3)考察

NVR500の「かんたん設定」では、設定した「一般ユーザ アカウント」でログイン出来ない。

管理者権限取得のページも無い。

管理者権限でログインするためには、「無名ユーザ」「一般ユーザ」共に管理者権限用パスワード「pass-a」を使う必要がある。

「無名ユーザ」用パスワード「pass-0」と「管理者権限」用パスワード「pass-a」が同じだと「pass-0」で権限が得られているように誤解してしまう。

NVR510の「ダッシュボード」では、「一般ユーザ アカウント」でログイン可能。

各種設定には、管理者権限が必要となるが、管理者権限への移行ページが無い。

管理者権限を得るには、「無名ユーザ」「一般ユーザー」共に管理者権限用パスワード「pass-a」を使う必要がある。

Safari等のブラウザーでアカウント記憶を使うには、「無名ユーザ」を使わず、「一般ユーザー」アカウント名と管理者権限用パスワード「pass-a」でログインするのが良いようだ。