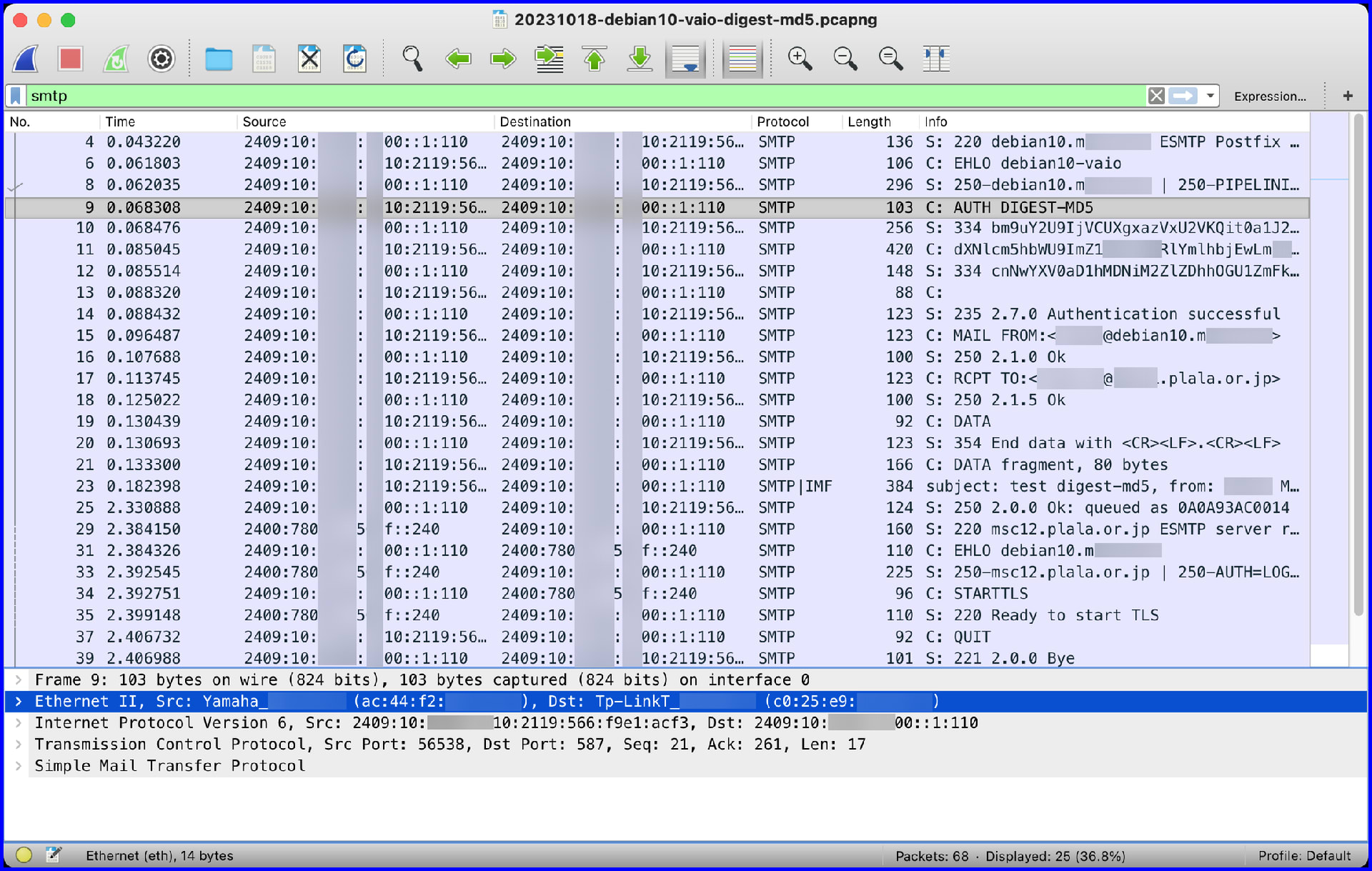

ぷららメールサーバーのセキュリティ対策で問題だった「CRAM-MD5」機能廃止方法が11月改修で修正された。

EHLOのAUTH応答からCRAM-MD5が消えた。

早速VL-SWH705KLのメール通知用メールサーバーをぷららのメールサーバーに変更した。結果認証エラーで接続出来ない。 接続しメール送信テストが実行される。

接続しメール送信テストが実行される。 セキュリティ上問題だが接続しメール送信テストが実行される。

セキュリティ上問題だが接続しメール送信テストが実行される。

何故、TLSだけ認証エラーになるのか確認するためWiresharkでパケットキャプチャして確認してみた。

Port 587/TLS

メールサーバーに接続後、EHLOでSTARTTLSを確認。STARTTLSを起動、TLSVersion1.0で接続要求するが、サーバーから接続拒否。

opensslでぷららメールサーバーが許容するTLS versionを確認するとTLSv1.0とTLSv1.1では接続出来ずTLSv1.2以上で接続許可となっている。

Panasonic VL-SWH705KLのエラーメッセージ「[U149]」からトラブルの原因を推測するのが難しい。

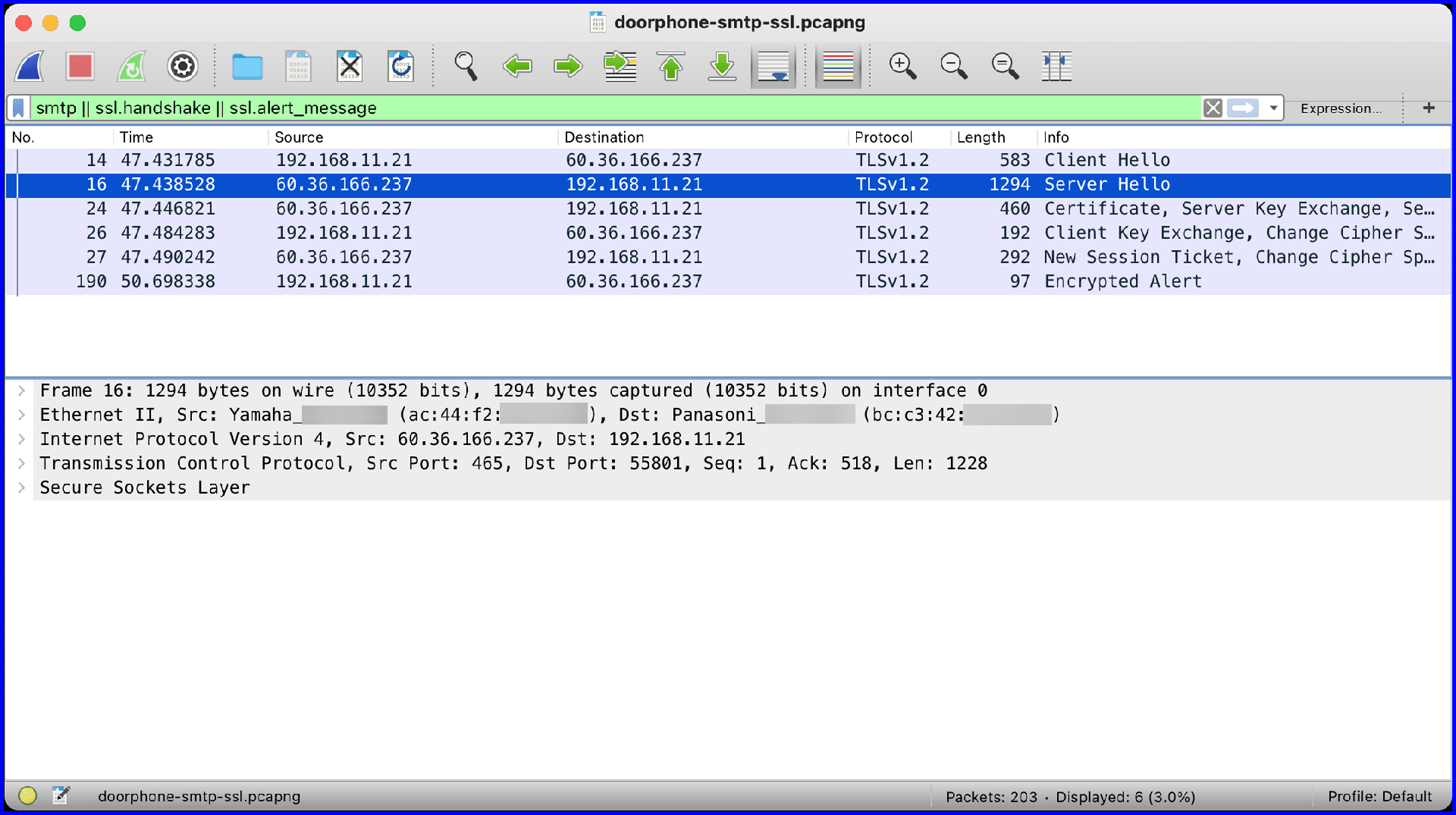

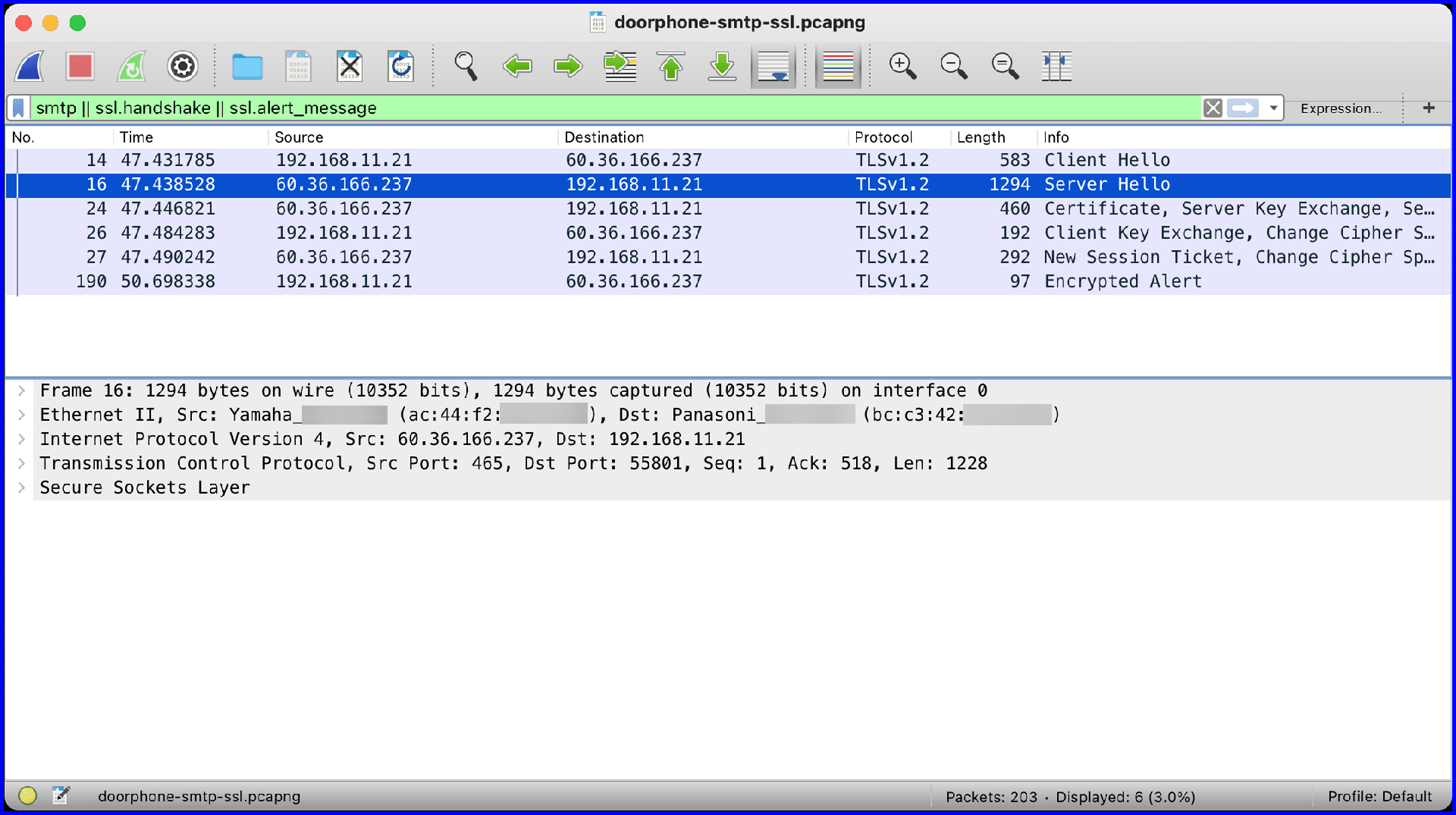

Port 465/SSL

SSL接続は、TLSv1.2で接続される。

VL-SWH705KLでは、セキュリティの種類がTLSとSSLでTLSバージョンが異なる。どういうつくりなんだ?

「 ぷららメールサーバーがセキュリティ対策を実施」

「Panasonic ドアフォン VL-SWH705KLのメール通知が停止した」

「Panasonic ドアフォン VL-SWH705KLのメール通知が停止した-調査結果」

「Panasonic ドアフォン VL-SWH705KLのメール通知が停止した-調査結果#2」

$ openssl s_client -4 -connect secure.plala.or.jp:587 -starttls smtp -quiet

depth=3 C = IE, O = Baltimore, OU = CyberTrust, CN = Baltimore CyberTrust Root

verify return:1

depth=2 C = US, O = DigiCert Inc, OU = www.digicert.com, CN = DigiCert Global Root CA

verify return:1

depth=1 C = US, O = DigiCert Inc, CN = DigiCert TLS RSA SHA256 2020 CA1

verify return:1

depth=0 C = JP, ST = Tokyo, L = Chiyoda-Ku, O = "NTT DOCOMO, INC.", CN = *.plala.or.jp

verify return:1

250 SIZE 20971520

ehlo localhost

250-msc12.plala.or.jp

250-AUTH=LOGIN PLAIN

250-AUTH LOGIN PLAIN

250-PIPELINING

250-DSN

250-8BITMIME

250 SIZE 20971520

quit

221 msc12.plala.or.jp ESMTP server closing connection

read:errno=0早速VL-SWH705KLのメール通知用メールサーバーをぷららのメールサーバーに変更した。

①メールサーバ登録/修正

送信元アドレス: someone@somewhere.plala.or.jp

送信メールサーバー: secure.plala.or.jp

送信ポート: 587

セキュリティの種類: TLS

SMTP認証: 使用する

アカウント名:someone@somewhere.plala.or.jp

パスワード: himitunoaikotobahirakegoma

-------------

メール送信テストを行います: はい

②メールサーバ登録/修正

送信元アドレス: someone@somewhere.plala.or.jp

送信メールサーバー: secure.plala.or.jp

送信ポート: 465

セキュリティの種類: SSL

SMTP認証: 使用する

アカウント名:someone@somewhere.plala.or.jp

パスワード: himitunoaikotobahirakegoma

-------------

メール送信テストを行います: はい

③メールサーバ登録/修正

送信元アドレス: someone@somewhere.plala.or.jp

送信メールサーバー: secure.plala.or.jp

送信ポート: 587

セキュリティの種類: なし

SMTP認証: 使用する

アカウント名:someone@somewhere.plala.or.jp

パスワード: himitunoaikotobahirakegoma

-------------

メール送信テストを行います: はい何故、TLSだけ認証エラーになるのか確認するためWiresharkでパケットキャプチャして確認してみた。

Port 587/TLS

メールサーバーに接続後、EHLOでSTARTTLSを確認。STARTTLSを起動、TLSVersion1.0で接続要求するが、サーバーから接続拒否。

opensslでぷららメールサーバーが許容するTLS versionを確認すると

$ openssl s_client -4 -connect secure.plala.or.jp:587 -starttls smtp -no_tls1_1 -no_tls1_2 -quiet

4634283692:error:1400442E:SSL routines:CONNECT_CR_SRVR_HELLO:tlsv1 alert protocol version:/System/Volumes/Data/SWE/macOS/BuildRoots/37599d3d49/Library/Caches/com.apple.xbs/Sources/libressl/libressl-56.60.4/libressl-2.8/ssl/ssl_pkt.c:1200:SSL alert number 70

4634283692:error:140040E5:SSL routines:CONNECT_CR_SRVR_HELLO:ssl handshake failure:/System/Volumes/Data/SWE/macOS/BuildRoots/37599d3d49/Library/Caches/com.apple.xbs/Sources/libressl/libressl-56.60.4/libressl-2.8/ssl/ssl_pkt.c:585:

---

$ openssl s_client -4 -connect secure.plala.or.jp:587 -starttls smtp -no_tls1_2 -quiet

4367462060:error:1400442E:SSL routines:CONNECT_CR_SRVR_HELLO:tlsv1 alert protocol version:/System/Volumes/Data/SWE/macOS/BuildRoots/37599d3d49/Library/Caches/com.apple.xbs/Sources/libressl/libressl-56.60.4/libressl-2.8/ssl/ssl_pkt.c:1200:SSL alert number 70

4367462060:error:140040E5:SSL routines:CONNECT_CR_SRVR_HELLO:ssl handshake failure:/System/Volumes/Data/SWE/macOS/BuildRoots/37599d3d49/Library/Caches/com.apple.xbs/Sources/libressl/libressl-56.60.4/libressl-2.8/ssl/ssl_pkt.c:585:

---

$ openssl s_client -4 -connect secure.plala.or.jp:587 -starttls smtp -no_tls1_1 -no_tls1 -quiet

depth=3 C = IE, O = Baltimore, OU = CyberTrust, CN = Baltimore CyberTrust Root

verify return:1

depth=2 C = US, O = DigiCert Inc, OU = www.digicert.com, CN = DigiCert Global Root CA

verify return:1

depth=1 C = US, O = DigiCert Inc, CN = DigiCert TLS RSA SHA256 2020 CA1

verify return:1

depth=0 C = JP, ST = Tokyo, L = Chiyoda-Ku, O = "NTT DOCOMO, INC.", CN = *.plala.or.jp

verify return:1

250 SIZE 20971520

quit

221 msc12.plala.or.jp ESMTP server closing connection

read:errno=0Panasonic VL-SWH705KLのエラーメッセージ「[U149]」からトラブルの原因を推測するのが難しい。

Port 465/SSL

SSL接続は、TLSv1.2で接続される。

VL-SWH705KLでは、セキュリティの種類がTLSとSSLでTLSバージョンが異なる。どういうつくりなんだ?

「Panasonic ドアフォン VL-SWH705KLのメール通知が停止した」

「Panasonic ドアフォン VL-SWH705KLのメール通知が停止した-調査結果」

「Panasonic ドアフォン VL-SWH705KLのメール通知が停止した-調査結果#2」