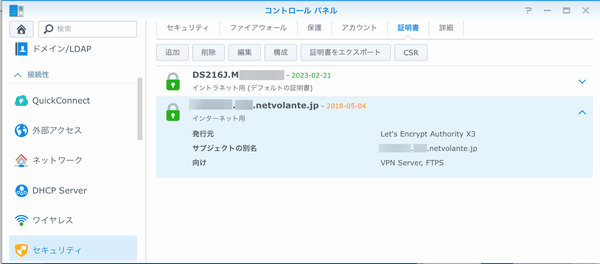

iPhone構成ファイルの複数機器対応暗号化でiPhone/iPad用(iOS)の構成ファイルがMacbook pro(OSX)でも使用できる事を確認した。

WiFi設定に加え「mail」と「VPN(L2TP/IPSec)」の構成ファイルが使えるか確認してみた。

「mail」は、「@zpost」「@khaki」共にsmtp(startTLS)/imapsで一般的メール。

「同窓会メール」は、クラウド型のoffice365 Exchange serverによるメールサービスで「smtp(startTLS)/imaps」での接続がガイドされている。通常のメールサービスと同様に問題なく接続できる。

構成ファイルリファレンスでは、Exchangeプロトコルでの接続も指定できるようになっているため、確認してみた。

リファレンスによるとiOSとOSXでは、「PayloadType」の指定が異なる記載があった。「iOS=com.apple.eas.account」と「OSX=com.apple.ews.account」である。加えて、iOS onlyとOSX only指定のKeyがあり、共用するのは難しい。

このサービスのsmtp(startTLS/Submission port587)=smtp.office365.com、imaps=outlook.office365.comに接続するときは、問題にならなかったが、Exchangeプロトコル接続時に指定したhost(ssl on)=outlook.office365.comでは、指定したホスト名とexchangeサーバのssl接続時に提示されるサーバ証明書のホスト名が異なる事のアラートポップアップが表示された。推察するにoutlook.office365.comに接続後、アカウントのあるサーバに振り当てられ、そのサーバが提示するサーバ証明書のホスト名が異なる事によると思われる。OSX onlyのkeyでExternalHostにアラート表示されたホスト名を記載し、ExternalSSL=trueと指定した構成ファイルにする事でアラート表示されなくなった。基本的にメールサービスしか使用しないので、smtp/imapsでの設定がiPhone/iPad及びOSXで共用でき、最適であった。

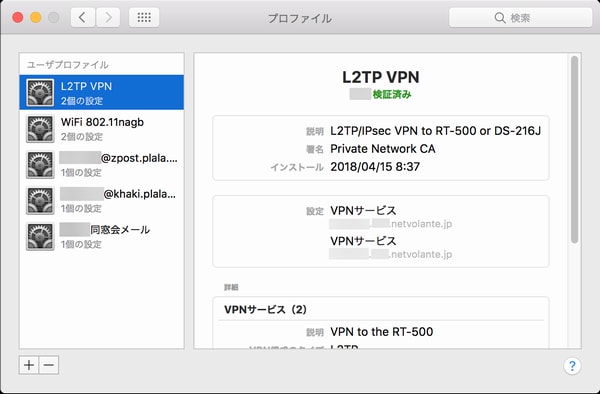

VPN(L2TP/IPSec)も問題なかったが、一つ気になることがある。

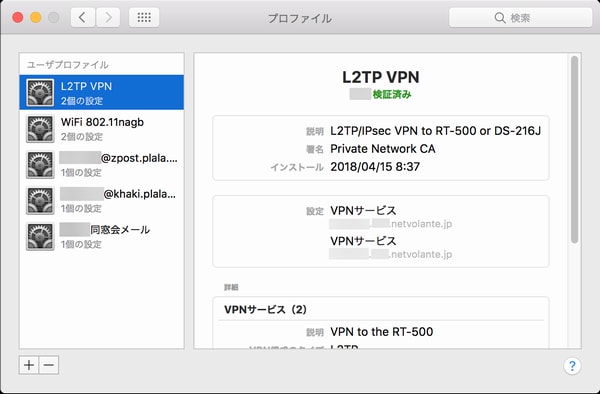

IPv4 dictionaryのOverridePrimaryであるが、OSXのプロファイル表示では、「プライマリーを無効化」と日本語化されている。iOS(iPhone)では、「すべての信号を送信」となっている。

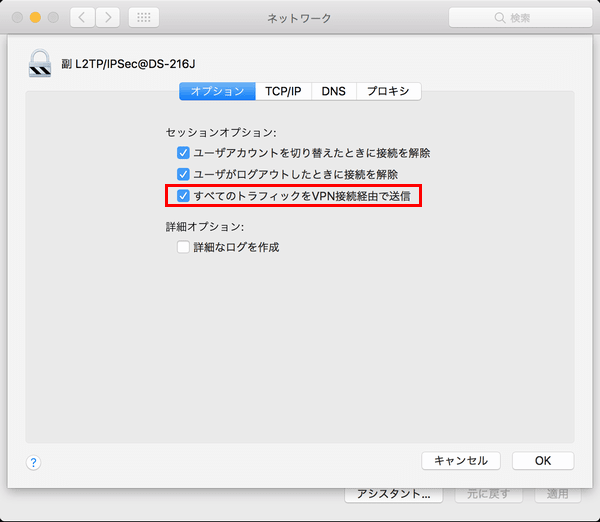

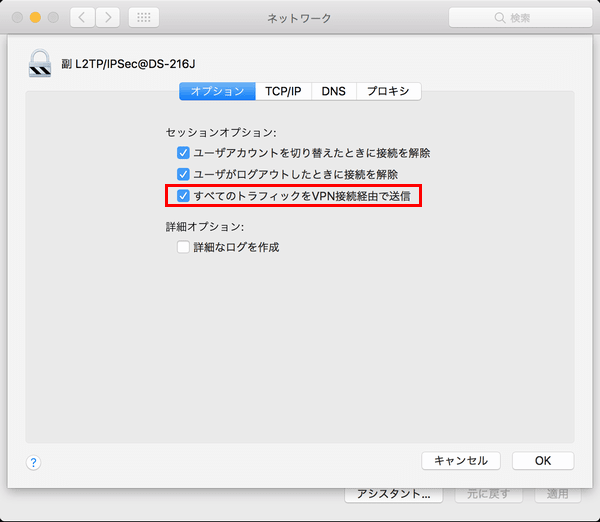

「システム環境」「ネットワーク」で設定方法を確認してみると「すべてのトラッフィックをVPN接続経由で送信」項目のチェックで指定するようになっている。

appleらしくない用語の不統一あるいは、修正もれか?

WiFi設定に加え「mail」と「VPN(L2TP/IPSec)」の構成ファイルが使えるか確認してみた。

「mail」は、「@zpost」「@khaki」共にsmtp(startTLS)/imapsで一般的メール。

「同窓会メール」は、クラウド型のoffice365 Exchange serverによるメールサービスで「smtp(startTLS)/imaps」での接続がガイドされている。通常のメールサービスと同様に問題なく接続できる。

構成ファイルリファレンスでは、Exchangeプロトコルでの接続も指定できるようになっているため、確認してみた。

リファレンスによるとiOSとOSXでは、「PayloadType」の指定が異なる記載があった。「iOS=com.apple.eas.account」と「OSX=com.apple.ews.account」である。加えて、iOS onlyとOSX only指定のKeyがあり、共用するのは難しい。

このサービスのsmtp(startTLS/Submission port587)=smtp.office365.com、imaps=outlook.office365.comに接続するときは、問題にならなかったが、Exchangeプロトコル接続時に指定したhost(ssl on)=outlook.office365.comでは、指定したホスト名とexchangeサーバのssl接続時に提示されるサーバ証明書のホスト名が異なる事のアラートポップアップが表示された。推察するにoutlook.office365.comに接続後、アカウントのあるサーバに振り当てられ、そのサーバが提示するサーバ証明書のホスト名が異なる事によると思われる。OSX onlyのkeyでExternalHostにアラート表示されたホスト名を記載し、ExternalSSL=trueと指定した構成ファイルにする事でアラート表示されなくなった。基本的にメールサービスしか使用しないので、smtp/imapsでの設定がiPhone/iPad及びOSXで共用でき、最適であった。

VPN(L2TP/IPSec)も問題なかったが、一つ気になることがある。

IPv4 dictionaryのOverridePrimaryであるが、OSXのプロファイル表示では、「プライマリーを無効化」と日本語化されている。iOS(iPhone)では、「すべての信号を送信」となっている。

「システム環境」「ネットワーク」で設定方法を確認してみると「すべてのトラッフィックをVPN接続経由で送信」項目のチェックで指定するようになっている。

appleらしくない用語の不統一あるいは、修正もれか?