iPhone構成ユーティリティで作成されるVPN設定用構成ファイルを作成してみると

構成プロファイルリファレンスに記載されていない「KEY」が設定されていた。

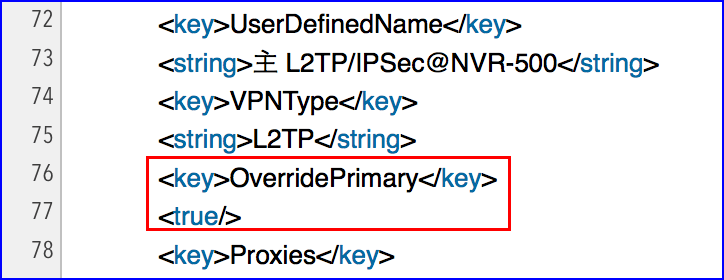

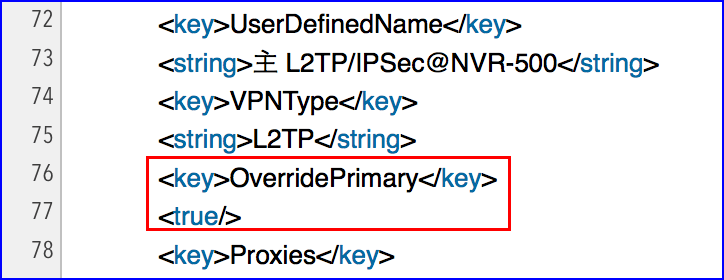

VPNペイロード部辞書で下記のように書き出された

リファレンスに従えば下記の記述となる

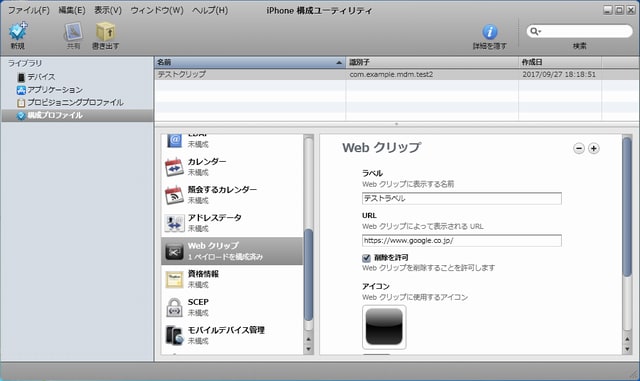

最新の構成プロファイル出力はどうなのか「

Apple Configurator2」で確認してみることにした。

Appストアでダウンロードしようとすると「OSX Sierra」以上が必要とアラートが出て「OSX El Capitan」では利用できない。

OSX Sierraに1周遅れでバージョンアップした

Configurator2をインストール

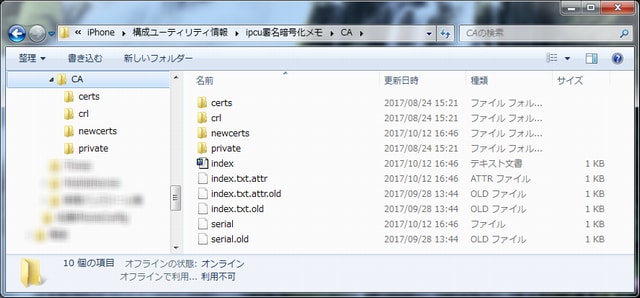

Configurator2でVPN構成ファイルを作成する

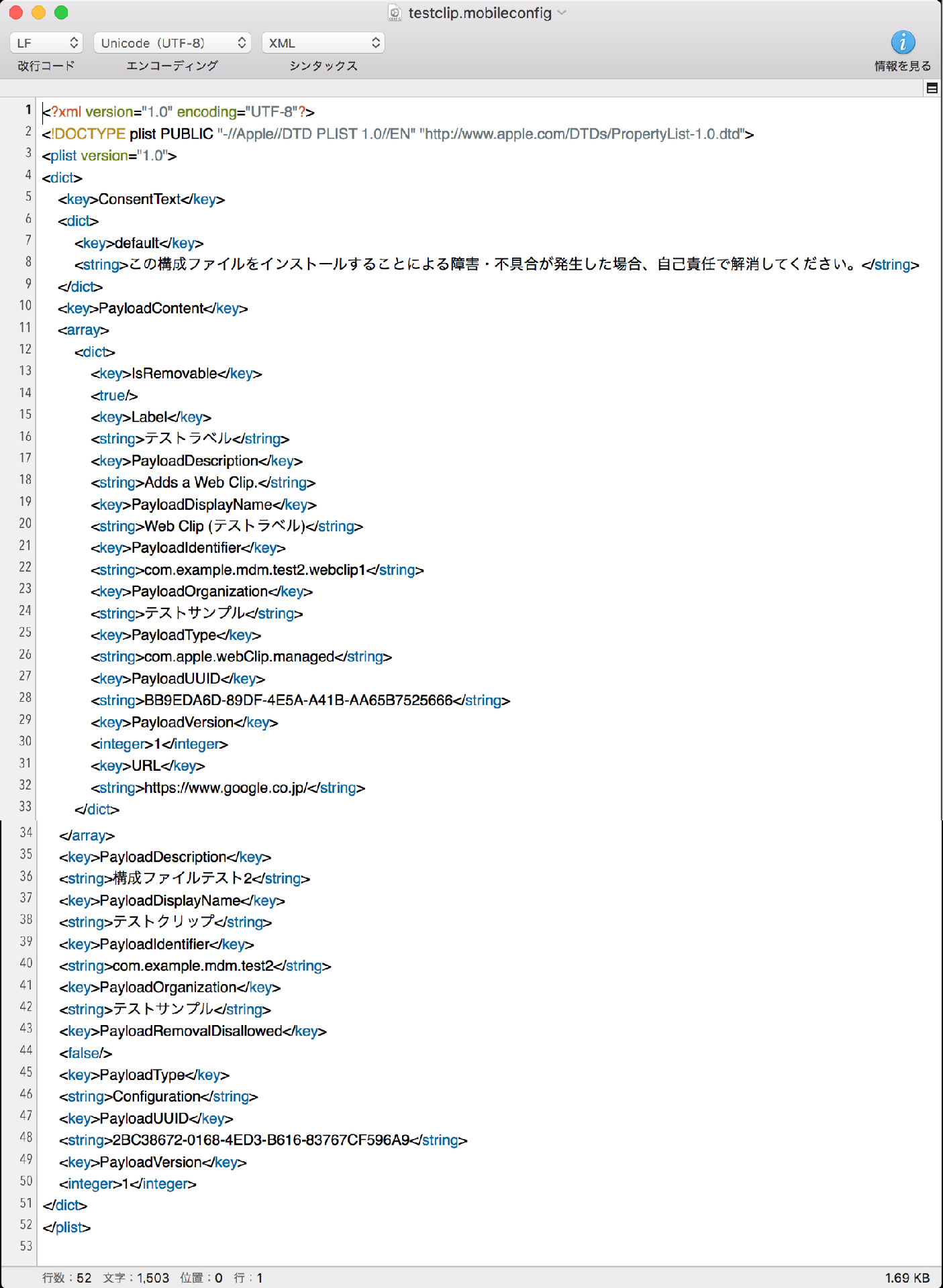

一般ペイロード部

VPNペイロード部

構成ファイルを書き出してみると

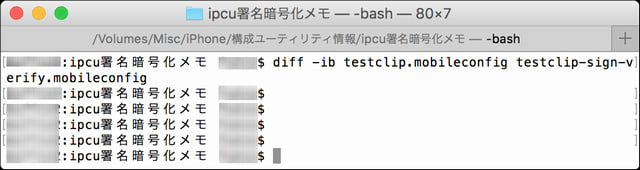

構成ファイルリファレンス記載と異なり、

Windows版iPhone構成ユーティリティと同じ内容だった。

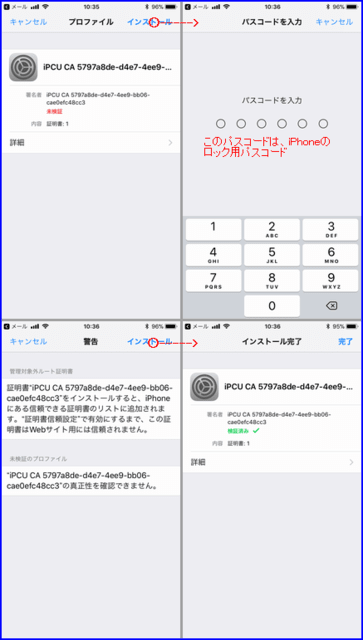

①Configurator2で書かれたVPN構成ファイル「L2TP/IPSec@RT-500」

②リファレンス通りに記載したVPN構成ファイル「主L2TP/IPSec@NVR-500」

③手作業で設定した「手 l2tp/ipsec@nvr-500」

をiPhone6SにインストールしてVPN接続で評価してみた。

①Configurator2で書かれたVPN構成ファイル「L2TP/IPSec@RT-500」

「すべての信号を送信(OverridePrimary)」の設定状態、共有鍵なのかRSA SecureIDなのか、Proxy設定状態がどのような設定が確認できない。

②リファレンス通りに記載したVPN構成ファイル「主L2TP/IPSec@NVR-500」

「すべての信号を送信(OverridePrimary)」の設定状態、共有鍵なのかRSA SecureIDなのか、Proxy設定状態がどのような設定が確認できない。

③手作業で設定した「手 l2tp/ipsec@nvr-500」

「すべての信号を送信(OverridePrimary)」の設定状態、共有鍵なのかRSA SecureIDなのか、Proxy設定状態が確認できる。

何も、VPN接続(インターネットもVPN内の機器へも接続)できる。

それぞれの設定編集で表示される項目と表示されない項目が存在する。

構成ファイル設定では、「RSA SecureID」の設定状況が表示されないが、VPNサーバへ「アカウント」「パスワード」で接続できているので、「RSA SecureID」がFalseであることが判る。

構成ファイル・プリファレンスでも「PPP辞書キー」で「TokenCard」がfalseの時「AuthPassword」が可視になりますとある。

Proxy設定も表示されないが、VPN接続先にProxyサーバが無く、Proxyなし設定(デフォルト)でインターネットアクセスができるので、Proxy設定も問題ないと思う。

「すべての信号を送信」設定だけ、確認できていない。

NVR-500のVPNでは、L2TPクライアントに割り付けられる端末 IPがNVR-500と同じネットワーク内のアドレス(同一ネットワーク内のアドレスをNVR−500のDHCPで割当)で、NVR-500の「Proxy ARP」機能で認識される。iPhone6SのVPN設定で「すべての信号を送信」がtrueでもfalseでもVPN接続先ネットワークやインターネットに接続できる。trueの時は、インターネット向けは、一度VPN接続先に送られ、VPN接続先のインターネット接続先経由でアクセスされる。falseの場合は、端末IPと同一ネットワーク内のアドレスへは、VPNで接続、その他のアドレスへは、iPhone6Sのキャリアネットワーク内からの接続となる。なので、構成プリファレンスの「OverridePrimary」が設定できていてもいなくても、判別が難しい。「OverridePrimary」は、デフォルトで「false」である。

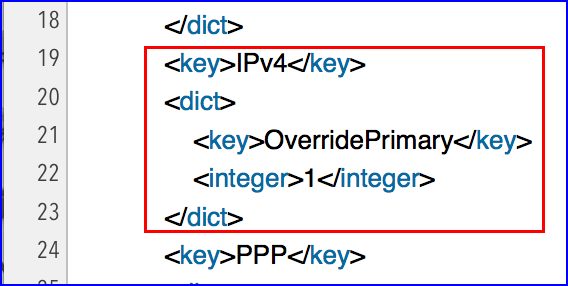

DS-216JのVPN(L2TP/IPSec)では、接続端末に割り付けられるIPが、DS-216Jの接続されたネットワークと異なる(端末:10.2.0.0/24, サーバ:192.168.11.0/24)。NVR-500のように同一ネットワークのIPを設定できない。VPN接続された端末IPは、DS-216J内でルーティングされ接続先ネットワークにアクセスすることになる。このため、iPhone6SのVPN設定で「すべての信号を送信」がfalseだとVPN接続先ネットワーク機器へ接続できない(VPN接続先ネットワークが対象にならず、インターネット側に送信される)。trueであれば、VPN接続先経由でのアクセスになるので、インターネットを含めてVPN接続先機器への接続が可能となる。手作業で設定した「すべての信号を送信」のOn/Offで確認できる。

構成ファイル・プリファレンスでの「OverridePrimary」が正しく設定できているか否かは、「?」である。

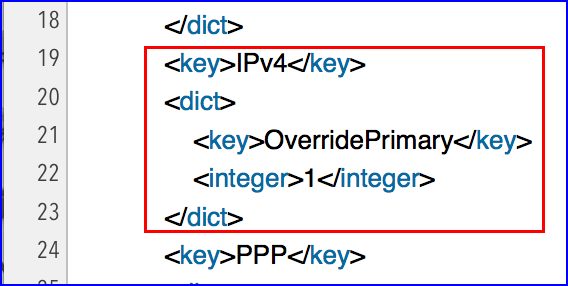

「iOS11.0」では、VPN接続直後にアクセスできていた接続先機器(多分キャッシュ表示)に、リロードすると接続できなくなる。手動設定のVPN接続では、「すべての信号を送信」がON状態で問題なかった。このことから、「IPv4辞書キー」での「OverridePrimary」設定(iPhone構成ユーティリティやConfigurator2で作成された構成プロファイル)でも構成ファイル・プリファレンスに従った「OverridePrimary」設定でも、設定が効いていない状態が推定された。

「iOS11.1.1」でVPN関連の直しがされていたのか不明である。

DS-216JのVPN設定で確認してみた(2017年11月15日時点)。

手作業「すべての信号を送信」設定:○ インターネット/○ VPN接続先

構成ファイル「OverridePrimary」設定:○ インターネット/X VPN接続先

構成ファイル「IPv4辞書OverridePrimary」設定:○ インターネット/○ VPN接続先

構成ファイルプリファレンスに記載された方法で「OverridePrimary」を設定すると正しく動作しない。プリファレンスに記載されていないが「iPhone構成ユーティリティ」や「Configurator2」と同様に「IPv4辞書キーとしてOverridePrimary」を設定すると正しく動作する。

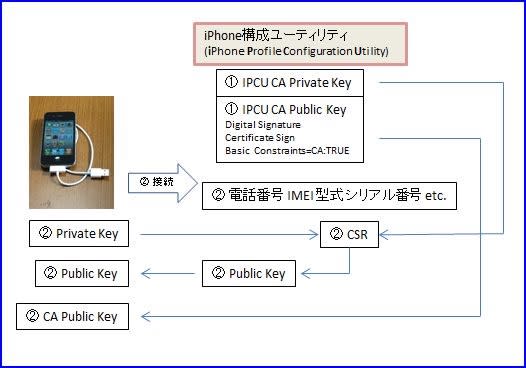

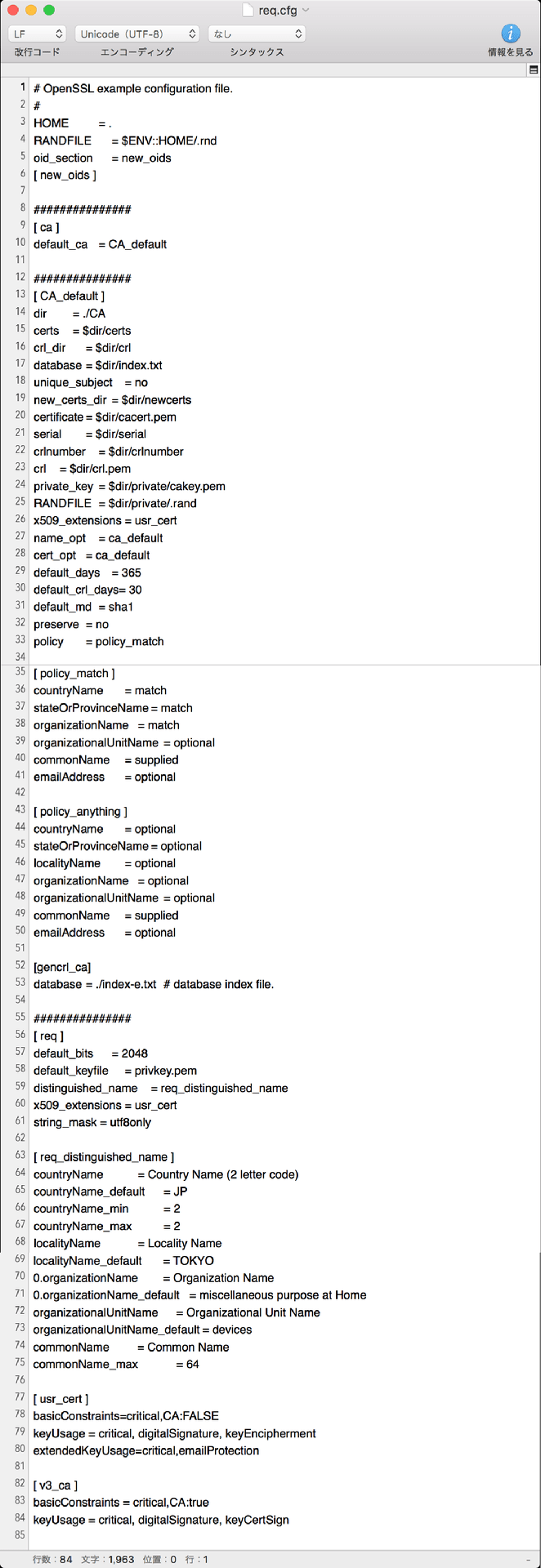

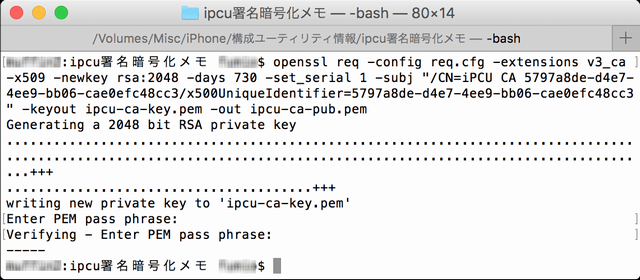

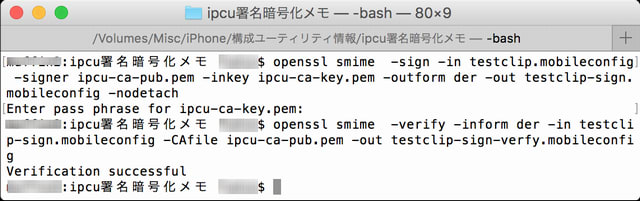

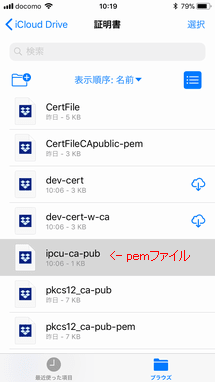

「iPhone構成ユーティリティ」のシミュレーションに記載した「Template」に追加

VPN(L2TP/IPSec)ペイロード

「REPLACE-DISPLAY NAME」: このペイロードを識別する名称(無くても良い)

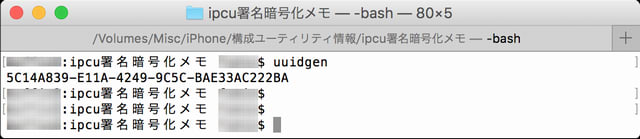

「REPLACE-UUID」: 特異な値

「REPLACE-ipcu.ca.profile.vpn1」: 接続毎に特異な値。この値によって置換や新規登録となる

「REPLACE-VPN接続名」: 「設定」「VPN」に表示される接続名

「REPLACE-user account」: ユーザアカウントID

「REPLACE-user password」: ユーザアカウントIDのパスワード

「REPLACE-vpn server name」: サーバのFQDN

「REPLACE-BASE64 encoded shared secret」:IPSec共有鍵をbase64エンコードした値

「OverridePrimary」: 0=「すべての信号を送信」をオフ(デフォルト)、1=オン。NVR-500では、「0」が良いかも。

--- 2019/04/14 追記

iPhone VPN(L2TP/IPSec)用の構成ファイル -OverridePrimary- リファレンス