「iPhone構成ユーティリティ」や「Apple Configurator2」で複数機器に対応する構成ファイルを作成できるか不明である。

iPhone構成ユーティリティのシミュレートやiPhone構成ファイルの暗号化スクリプトで暗号化したデータは、「Cryptgraphic Message Syntax」の構造になっている。CMSでは、一つのCMSデータを複数の公開鍵対象として暗号化が可能である。一つの「iPhone構成ファイル」を複数装置のデバイス証明書を使って暗号化し、複数装置で扱えるか確認してみた。

WiFi設定用の構成ファイルは、暗号化接続ができるようにSSID毎に共有鍵が設定されているため、構成ファイルの暗号化が必要である。

iPhone6S, iPhoneSE, iPad, Macbook Proにそれぞれ専用のデバイス証明書を設定し、一つのWiFi設定構成ファイルを4つのデバイス公開鍵で暗号化し、それぞれの装置でWiFi構成ファイルをインストールしてみた。

複数のデバイス公開鍵でCMSデータを作成するには、

/usr/bin/openssl smime -encrypt -in WiFi_11nagb.mobileconfig -outform der -CAfile prnw-root-ca-pub.pem iPhone6S/dev-cert.pem iPhoneSE/dev-cert.pem iPad/dev-cert.pem MacbookPro/dev-cert.pem | /usr/bin/openssl base64 -out WiFi_11nagb-multi-crypted.b64

などとして作成する

「iPhone構成ファイルの暗号化スクリプト」では、複数のデバイス証明書を指定することで対応できるよう設計してある。

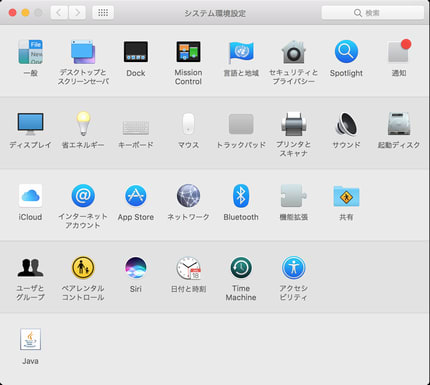

(1)Macbook Proに作成した構成ファイルをインストール

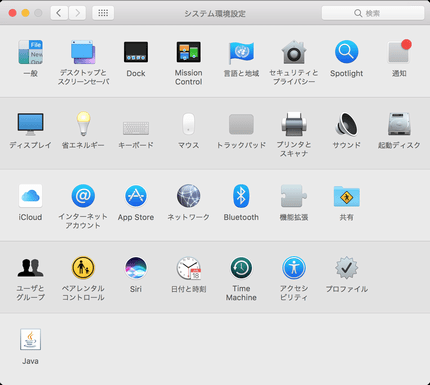

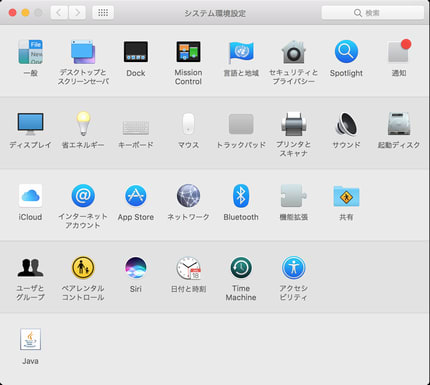

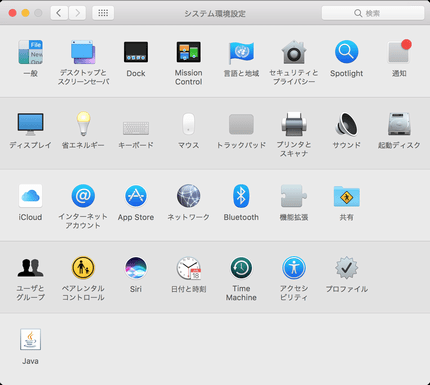

構成ファイルインストール前の「システム環境設定」

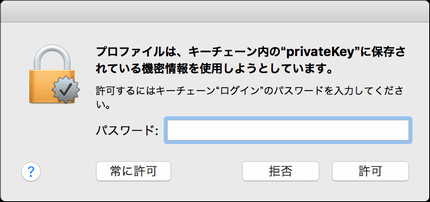

Macbook Pro用のデバイス証明書は、キーチェーンの「システム」にインストールしてある

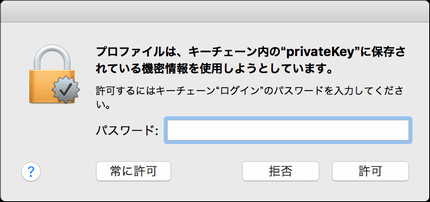

構成ファイルの暗号化データを複合するためデバイス証明書の秘密鍵使用が必要となるため、許可が求められる

キーチェーンのパスワードを入力するとキーチェーン内のデバイス証明書秘密鍵で複合されインストールが始まる

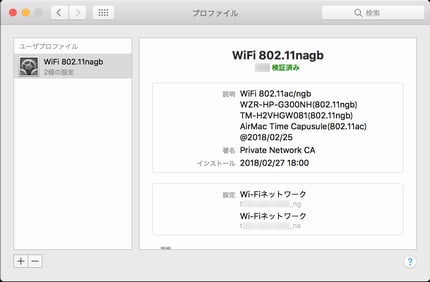

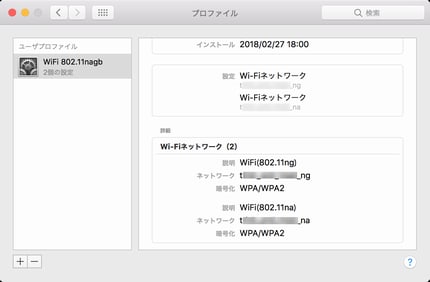

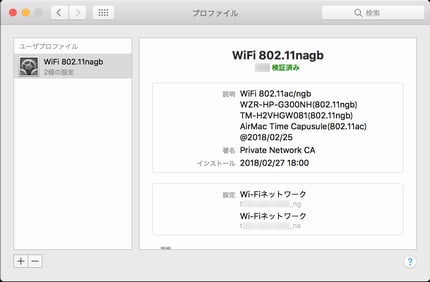

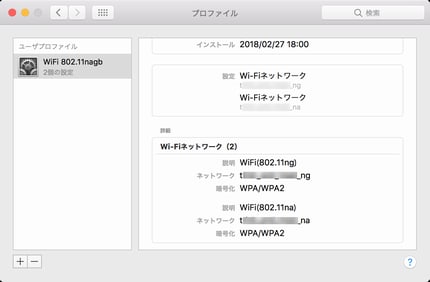

WiFi構成ファイルがインストールされる

構成ファイルがインストールされると「システム環境設定」に「プロファイル」アイコンが表示されるようになる

WiFIの接続を確認。

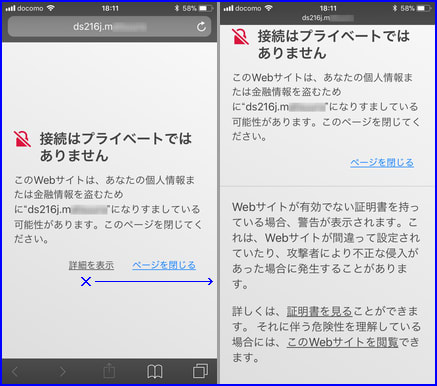

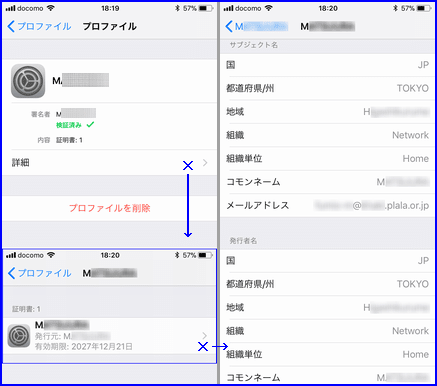

(2)iPhone6Sにインストール

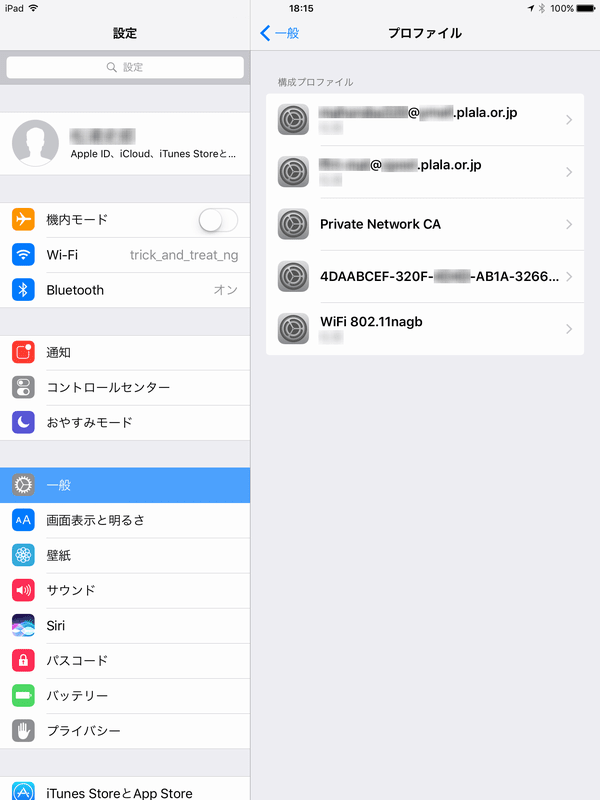

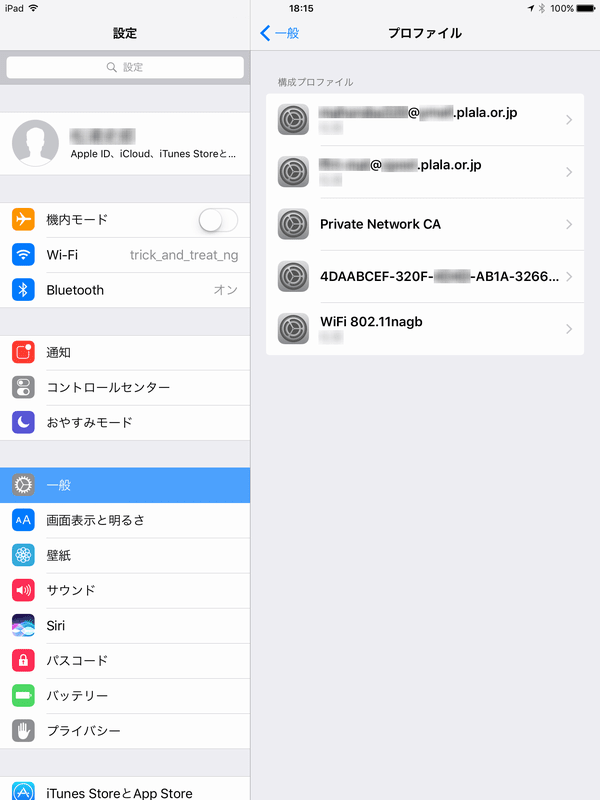

(3)iPadにインストール

(4)iPhoneSEにインストール

iPhone6Sと同じで問題無くWiFi設定を確認

iPhone構成ユーティリティのシミュレートやiPhone構成ファイルの暗号化スクリプトで暗号化したデータは、「Cryptgraphic Message Syntax」の構造になっている。CMSでは、一つのCMSデータを複数の公開鍵対象として暗号化が可能である。一つの「iPhone構成ファイル」を複数装置のデバイス証明書を使って暗号化し、複数装置で扱えるか確認してみた。

WiFi設定用の構成ファイルは、暗号化接続ができるようにSSID毎に共有鍵が設定されているため、構成ファイルの暗号化が必要である。

iPhone6S, iPhoneSE, iPad, Macbook Proにそれぞれ専用のデバイス証明書を設定し、一つのWiFi設定構成ファイルを4つのデバイス公開鍵で暗号化し、それぞれの装置でWiFi構成ファイルをインストールしてみた。

複数のデバイス公開鍵でCMSデータを作成するには、

/usr/bin/openssl smime -encrypt -in WiFi_11nagb.mobileconfig -outform der -CAfile prnw-root-ca-pub.pem iPhone6S/dev-cert.pem iPhoneSE/dev-cert.pem iPad/dev-cert.pem MacbookPro/dev-cert.pem | /usr/bin/openssl base64 -out WiFi_11nagb-multi-crypted.b64

などとして作成する

「iPhone構成ファイルの暗号化スクリプト」では、複数のデバイス証明書を指定することで対応できるよう設計してある。

(1)Macbook Proに作成した構成ファイルをインストール

構成ファイルインストール前の「システム環境設定」

Macbook Pro用のデバイス証明書は、キーチェーンの「システム」にインストールしてある

構成ファイルの暗号化データを複合するためデバイス証明書の秘密鍵使用が必要となるため、許可が求められる

キーチェーンのパスワードを入力するとキーチェーン内のデバイス証明書秘密鍵で複合されインストールが始まる

WiFi構成ファイルがインストールされる

構成ファイルがインストールされると「システム環境設定」に「プロファイル」アイコンが表示されるようになる

WiFIの接続を確認。

(2)iPhone6Sにインストール

(3)iPadにインストール

(4)iPhoneSEにインストール

iPhone6Sと同じで問題無くWiFi設定を確認