「TCP Intercept」はDoS攻撃の一種である、「TCP SYN-flooding attacks」

を防ぐ為の手法です。

#「TCP SYN-flooding attacks」は3wayハンドシェイクのSYNパケットだけを

#投げ、ACKを返さないことで不完全な接続要求を大量に送り、接続要求を

#行えなくする攻撃方法です。

・TCP Interceptモードの設定

(config)#ip tcp intercept mode {intercept | watch}

「ip tcp intercept」コマンドでパラーメーターを設定

※デフォルトでは「Intercept」モードになっています。

■Interceptモード

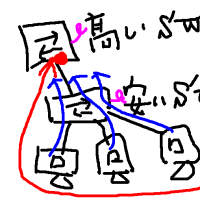

3wayハンドシェイクのサーバーとのコネクションをルーターが変わりに

実施し、SYN-ACKをルーターがクライアントへ送ります。

そこでSYN ACKが帰ってきたらサーバーにSYNを送り、クライアント・サーバ

間でのセッションに戻します。

Interceptモードはルータがクライアントとサーバ間の3way handshakeを

仲介するので、ルータに処理負荷がかかります。

動作モードをWatchモードに変えればルータは3way handshakeを仲介しなく

なりますので、処理負荷は小さくなります。

■watchモード

ルーターはクライアント・サーバ間での3wayハンドシェイクを監視し、

ある時間(デフォルト30秒)待ってセッションか確立されなければ、

ルーターはサーバにセッションのリセットを要求します。

Router(config)# ip tcp intercept mode watch

Wachモードにすると、ルータはクライアントからのSYN+ACKが返ってくるかを

監視します。デフォルトでは30秒応答が無い場合サーバに対してRSTを送ります。

例えば、15秒応答が無い場合にRSTを返す設定をするとなると以下のように

なります。

(config)#ip tcp intercept mode watch

Router(config)# ip tcp intercept watch-timeout 15

参考:

http://www.n-study.com/network/2006/08/configuring_tcp_2.html

http://www.netagency.biz/ccie/modules/smartsection/item.php?itemid=80

を防ぐ為の手法です。

#「TCP SYN-flooding attacks」は3wayハンドシェイクのSYNパケットだけを

#投げ、ACKを返さないことで不完全な接続要求を大量に送り、接続要求を

#行えなくする攻撃方法です。

・TCP Interceptモードの設定

(config)#ip tcp intercept mode {intercept | watch}

「ip tcp intercept」コマンドでパラーメーターを設定

※デフォルトでは「Intercept」モードになっています。

■Interceptモード

3wayハンドシェイクのサーバーとのコネクションをルーターが変わりに

実施し、SYN-ACKをルーターがクライアントへ送ります。

そこでSYN ACKが帰ってきたらサーバーにSYNを送り、クライアント・サーバ

間でのセッションに戻します。

Interceptモードはルータがクライアントとサーバ間の3way handshakeを

仲介するので、ルータに処理負荷がかかります。

動作モードをWatchモードに変えればルータは3way handshakeを仲介しなく

なりますので、処理負荷は小さくなります。

■watchモード

ルーターはクライアント・サーバ間での3wayハンドシェイクを監視し、

ある時間(デフォルト30秒)待ってセッションか確立されなければ、

ルーターはサーバにセッションのリセットを要求します。

Router(config)# ip tcp intercept mode watch

Wachモードにすると、ルータはクライアントからのSYN+ACKが返ってくるかを

監視します。デフォルトでは30秒応答が無い場合サーバに対してRSTを送ります。

例えば、15秒応答が無い場合にRSTを返す設定をするとなると以下のように

なります。

(config)#ip tcp intercept mode watch

Router(config)# ip tcp intercept watch-timeout 15

参考:

http://www.n-study.com/network/2006/08/configuring_tcp_2.html

http://www.netagency.biz/ccie/modules/smartsection/item.php?itemid=80