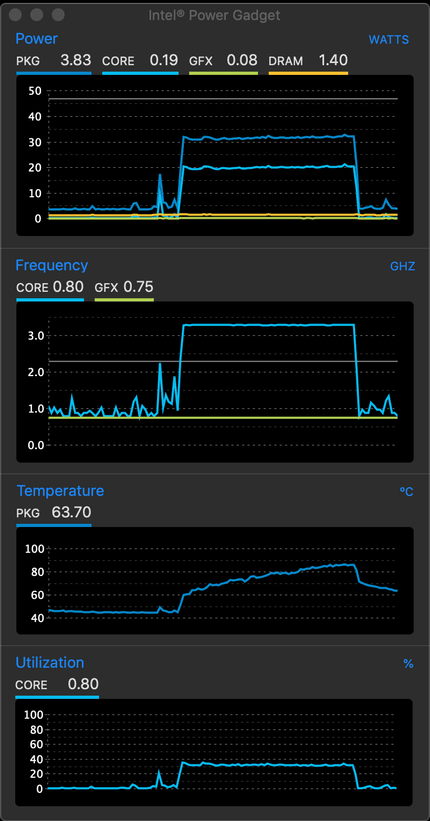

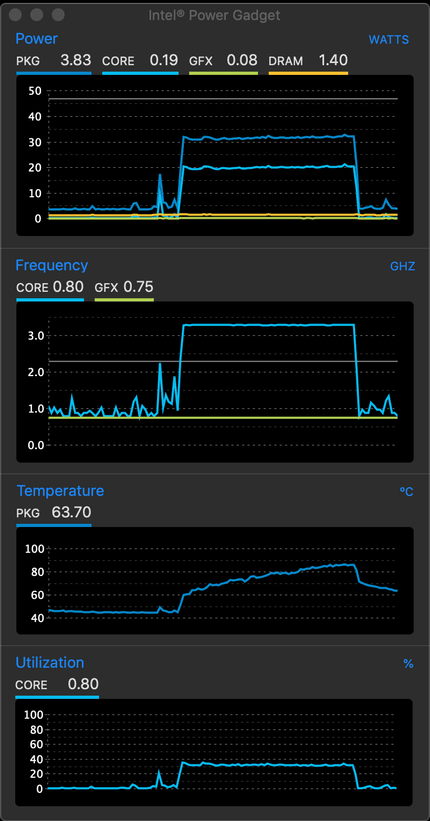

「NVR500 L2TP/IPsec VPN最大回線速度計測」で使用したMacbook proの能力を確認してみた。

Macbook pro(Late 2013 )仕様

macOS Mojave 10.14.6

Core i7 - 4850HQ (2.3Ghz [3.5])第4世代

IKEv2 IPsec サーバー(Dell XPS8300)

Debian 10 (Buster)

strongSwan 5.7.2

Core i7 - 2600(3.4Ghz [3.8]) 第2世代

確認したネットワーク構成は下記の通り

「NVR500 L2TP/IPsec VPN最大回線速度計測」と同様に、「192.168.1.0/24」のネットワークに「Debian10」を設置。Debian10は、「firmware-10.0.0-amd64-DVD-1.iso」で基本パッケージ+SSH+WEB + iperf3 + strongswan + libcharon-extra-plugins + resolvconf + dnsutils + net-toolsのルータ構成。ひかり電話HGWからDHCPでIPv4アドレス「192.168.1.57」を設定し、IPv6アドレスはstaticで「2409:10:XXXX:YY00::1:110」を設定した。このIPv6アドレスをドメイン名「vpn.AAAAAAAA.mydns.jp」でDDNSに登録。Debian10の二つ目のEthernetインターフェースにIPv4「192.168.14.1/24」、DHCPv6-PDで得たPrefix「2409:10:XXXX:YY30::/60」からIPv6「2409:10:XXXX:YY30::14:1/64」をそれぞれstatic設定した。

Debian10には、スループット計測用iperf3をサーバ起動させ計測した(手持ちPC不足のため)。

strongSWAN接続端末側の「riightsourceip」は、「192.168.15.0/24」「2409:10:XXXX:YY30::15:0/120」から設定されるよう設計した。

strongSwan設定は、「Buffalo OpenWrt化WZR-HP-G300NHでIKEv2 VPN over ぷららIPv6 IPoE接続」と同様とした。

接続確認

macOS Mojave標準選択ESP暗号化方式

ESP暗号化方式指定「ike=aes128-sha!」

iperf3をIKEv2/IPsecサーバで動作させることによる影響確認

IKEv2/IPsecサーバ上でiperf3を二つ起動させる

iperf3 -s -D -B 192.168.1.57 --logfile iperf3-log-1-57.txt

iperf3 -s -D -B 192.168.14.1 --logfile iperf3-log-14-1.txt

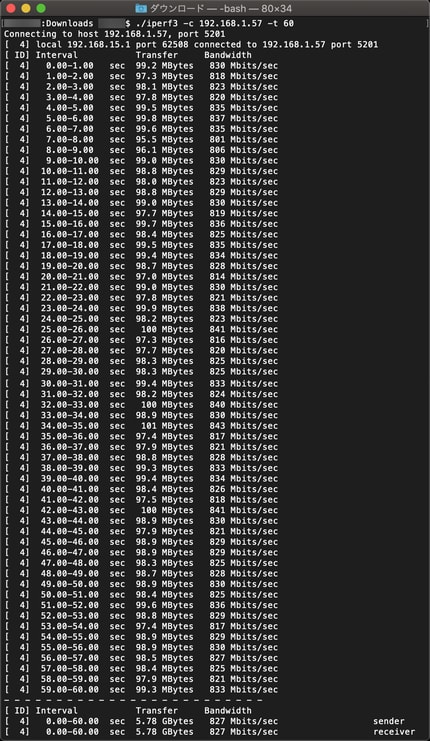

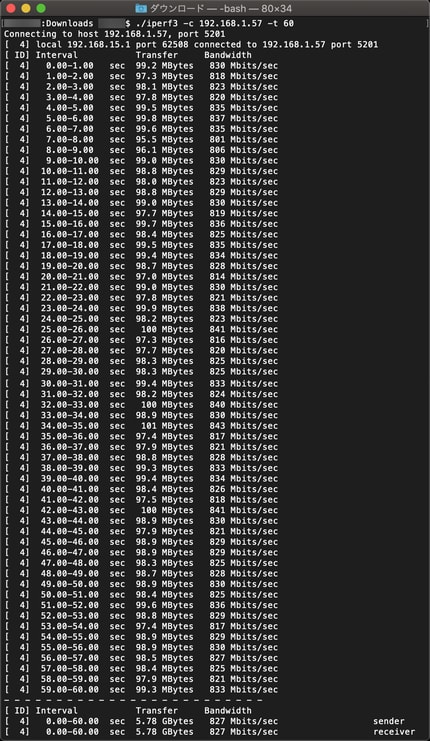

コンソールから「iperf3 -c 192.168.14.1 -t 120」で同一サーバ上でのスループット計測をした場合としない場合でIKEv2/IPsec VPN接続と接続端末から「iperf3 -c 192.168.1.57 -t 60」でスループット計測を行い影響度を確認した。

IPv4 over IKEv2/IPsec over IPv6のMTUを確認

NGN経由のIPv6 IPoEのMTUは、1500。IKEv2/IPsecのMTUは、1406であるが、macOS MojaveのipsecインターフェースのMTUは、1400。

一応確認

接続端末(Macbook pro)からサーバ側へ「ping -s 1372 -c 3 192.168.14.1」(pingデータ長+IPv4(20)+TCP(8)=1400)まで応答がある事を確認

サーバ側からVPN端末へ「ping -s 1372 -c3 192.168.15.1」まで応答がある事を確認

IPv4 over IKEv2/IPsec over IPv6のスループットを計測

iperf3による影響調査比較スループット

iperf3x2は、計測用に加え並行してiperf3サーバとクライアントを実行(室温26℃)

macOS MojaveのIKEv2/IPsec VPNスループット計測値(室温24℃)

AES256-SHA256計測データ

AES128-SHA1計測データ

計測結果

AHS256-SHA256: 688Mbps(macOS Mojave標準)

AHS128-SHA1: 827Mbps

下記サイトのIPsecスループット計測では、「AHS128-SHA1」で

「Core i5-7200UのIPsecスループット」が0.93Gbps

「Core i5-7500TのIPsecスループット」が1.11Gbps

「Core i5-8400のIPsecスループット」が1.28Gbps

「Core i7-8700TのIPsecスループット」が1.58Gbps

と計測されている。

CPU毎のCinebench R15/sigle core値を調べてみた。

ベンチマーク値は、「CPU-Monkey」の計測値をリストした。「Core i7-2600」がリストにないが、「Core i7 2600K」のベンチマーク値を記載した(GPUが異なる)。CPUの仕様は、「インテルCore Xシリーズ・プロセッサー・ファミリー」から抽出した。

これらの事からスループット計測に使用した「Core i7-2600」の能力がMacbook proの「Core i7-4850HQ」より若干低く、サーバー側のCPU能力を上げることで「Core i5-7200U」程度のIPsecスループット値計測が推察できる。

Macbook pro(Late 2013 )仕様

macOS Mojave 10.14.6

Core i7 - 4850HQ (2.3Ghz [3.5])第4世代

IKEv2 IPsec サーバー(Dell XPS8300)

Debian 10 (Buster)

strongSwan 5.7.2

Core i7 - 2600(3.4Ghz [3.8]) 第2世代

確認したネットワーク構成は下記の通り

「NVR500 L2TP/IPsec VPN最大回線速度計測」と同様に、「192.168.1.0/24」のネットワークに「Debian10」を設置。Debian10は、「firmware-10.0.0-amd64-DVD-1.iso」で基本パッケージ+SSH+WEB + iperf3 + strongswan + libcharon-extra-plugins + resolvconf + dnsutils + net-toolsのルータ構成。ひかり電話HGWからDHCPでIPv4アドレス「192.168.1.57」を設定し、IPv6アドレスはstaticで「2409:10:XXXX:YY00::1:110」を設定した。このIPv6アドレスをドメイン名「vpn.AAAAAAAA.mydns.jp」でDDNSに登録。Debian10の二つ目のEthernetインターフェースにIPv4「192.168.14.1/24」、DHCPv6-PDで得たPrefix「2409:10:XXXX:YY30::/60」からIPv6「2409:10:XXXX:YY30::14:1/64」をそれぞれstatic設定した。

Debian10には、スループット計測用iperf3をサーバ起動させ計測した(手持ちPC不足のため)。

strongSWAN接続端末側の「riightsourceip」は、「192.168.15.0/24」「2409:10:XXXX:YY30::15:0/120」から設定されるよう設計した。

strongSwan設定は、「Buffalo OpenWrt化WZR-HP-G300NHでIKEv2 VPN over ぷららIPv6 IPoE接続」と同様とした。

/etc/ipsec.conf

config setup

# strictcrlpolicy=yes

# uniqueids = no

# charondebug="cfg 2,ike 2,esp 2"

conn %default

keyexchange=ikev2

#for Windows10 IKEv2 VPN

ike=aes256-sha256-modp1024

# esp=aes128-sha!

auto=add

left=%any

leftauth=pubkey

leftsubnet=192.168.0.0/20,2409:10:XXXX:YY00::/56,2404:1a8::/32

#for iOS VPN apli

leftsendcert=always

leftcert=debian10-pub.pem

leftid=@vpn.AAAAAAAA.mydns.jp

right=%any

rightsourceip=192.168.15.0/24,2409:10:XXXX:YY30::15:0/120

rightdns=192.168.11.250,2409:10:XXXX:YY10::11:250

conn eap-id-passwd

rightauth=eap-mschapv2

eap_identity=%any/etc/ipse.secrets

: RSA debian10-key.pem "key password"

user1 : EAP "user password"

/etc/strongswan.conf

charon {

load_modular = yes

plugins {

include strongswan.d/charon/*.conf

#for iOS/OSX IKEv2 VPN apli

attr {

25 = familyname,flets-east.jp

}

}

}

include strongswan.d/*.conf接続確認

macOS Mojave標準選択ESP暗号化方式

ESP暗号化方式指定「ike=aes128-sha!」

iperf3をIKEv2/IPsecサーバで動作させることによる影響確認

IKEv2/IPsecサーバ上でiperf3を二つ起動させる

iperf3 -s -D -B 192.168.1.57 --logfile iperf3-log-1-57.txt

iperf3 -s -D -B 192.168.14.1 --logfile iperf3-log-14-1.txt

コンソールから「iperf3 -c 192.168.14.1 -t 120」で同一サーバ上でのスループット計測をした場合としない場合でIKEv2/IPsec VPN接続と接続端末から「iperf3 -c 192.168.1.57 -t 60」でスループット計測を行い影響度を確認した。

IPv4 over IKEv2/IPsec over IPv6のMTUを確認

NGN経由のIPv6 IPoEのMTUは、1500。IKEv2/IPsecのMTUは、1406であるが、macOS MojaveのipsecインターフェースのMTUは、1400。

一応確認

接続端末(Macbook pro)からサーバ側へ「ping -s 1372 -c 3 192.168.14.1」(pingデータ長+IPv4(20)+TCP(8)=1400)まで応答がある事を確認

サーバ側からVPN端末へ「ping -s 1372 -c3 192.168.15.1」まで応答がある事を確認

IPv4 over IKEv2/IPsec over IPv6のスループットを計測

iperf3による影響調査比較スループット

iperf3x2は、計測用に加え並行してiperf3サーバとクライアントを実行(室温26℃)

macOS MojaveのIKEv2/IPsec VPNスループット計測値(室温24℃)

AES256-SHA256計測データ

AES128-SHA1計測データ

計測結果

AHS256-SHA256: 688Mbps(macOS Mojave標準)

AHS128-SHA1: 827Mbps

下記サイトのIPsecスループット計測では、「AHS128-SHA1」で

「Core i5-7200UのIPsecスループット」が0.93Gbps

「Core i5-7500TのIPsecスループット」が1.11Gbps

「Core i5-8400のIPsecスループット」が1.28Gbps

「Core i7-8700TのIPsecスループット」が1.58Gbps

と計測されている。

CPU毎のCinebench R15/sigle core値を調べてみた。

ベンチマーク値は、「CPU-Monkey」の計測値をリストした。「Core i7-2600」がリストにないが、「Core i7 2600K」のベンチマーク値を記載した(GPUが異なる)。CPUの仕様は、「インテルCore Xシリーズ・プロセッサー・ファミリー」から抽出した。

これらの事からスループット計測に使用した「Core i7-2600」の能力がMacbook proの「Core i7-4850HQ」より若干低く、サーバー側のCPU能力を上げることで「Core i5-7200U」程度のIPsecスループット値計測が推察できる。