筆者の手元にローファームであるALSTON BIRD LLP のblog「ニューヨーク州金融サービス局(NYDFS)は、ランサムウェアに対抗するためのサイバーセキュリティ管理に関する新たなガイダンスを発布と報告義務を明確化」が届いた。(注0)

その内容は、6月30日、NYDFSは企業組織がランサムウェア攻撃を阻止するのを支援することを目的とした新しいガイダンスを発布したというものである。

このガイダンスは、NYDFSの規制対象企業が「可能な限りこれらの制御を実施する」必要があるというNYDFSの期待を明確にし、確立されたサイバーセキュリティ・事故報告規則の下で、ランサムウェアの展開の成功や特権アカウントへの不正アクセスをNYDFSに報告すべきというものである。

なお、NYDFSは”FAQs: 23 NYCRR Part 500 - Cybersecurity”を用意している。

併読されたい。

実は、2017年9月4日、筆者はブログ「ニューヨーク州金融サービス局(NYDFS)のサイバーセキュリティ・コンプライアンス規則制定の意義と企業における今後の取組課題」で、NYDFSのサイバーセキュリティ・コンプライアンス規則を取り上げた。

今回は、ランサムウェアに対抗するためのサイバーセキュリティ管理に関する新たなガイダンスの概要をALSTON BIRD LLP のblog(注1)の内容を仮訳、解説するとともに、筆者独自に専門用語の補完的解説や関連法律サイト等へのリンクを張る。なお、時間のある読者は前述したNYDFSのリリース文の原本にあたられたい。

最後にMicrosoftの”23 NYCRR 500”に関する解説項目を引用する。

1.ニューヨーク州金融サービス局(NYDFS)の企業組織がランサムウェア攻撃を阻止するのを支援することを目的とした新しいガイダンスを発布

このガイダンスは、国土安全保障省(DHS)長官アレハンドロ・マヨルカス(Alejandro Mayorkas)が最近指摘したように、「ランサムウェア攻撃の割合は2020年に300%増加した」として、サイバーセキュリティとランサムウェアの変曲点にあり、NYDFSは金融サービス部門にランサムウェアがもたらす沈黙と全身的なリスクに焦点を当て続けている。

Alejandro Mayorkas 氏

新ガイダンスの発布に関連して、NYDFSはランサムウェア攻撃が「次の大きな金融危機を引き起こす可能性があり、金融システムに対する信頼の喪失につながる」と警告した。以下で、最新の NYDFS ガイダンスの主な留意点を取り上げ、概説する。

〇 9つのランサムウェア阻止にためのサイバーセキュリティの管理強化策

これらのリスクを考えると、NYDFSはサイバーセキュリティ規制に基づく規範的なガイダンスを発布し、規模や複雑さに関係なく、NYDFS規制を受けたすべての企業等に対し、可能な限り以下の9つのサイバーセキュリティ管理を実施するよう促した。そのガイダンスでは、NYDFSは”23 NYCRR 500” に定める既存の規制要件に今回の各管理強化策を結び付けている。

(1)電子メールのフィルタリングおよびフィッシング対策のトレーニング.(Email Filtering and Anti-Phishing Training)

このガイダンスでは、規制対象の「システムとネットワーク監視」に対処する必要があるサイバーセキュリティ・ポリシーを実装および維持するための要件を解説する。

23 NYCRR § 500.3(h) は、サイバーセキュリティ・ポリシー内に「スパムや悪意のある添付ファイル・リンクがユーザーに到達するのをブロックするとともに、電子メールフィルのモニタリングを含む。さらに、企業は、23 NYCRR § 500.14(b)により、定期的なサイバーセキュリティ意識トレーニングの一環として、定期的なフィッシング・トレーニングと定期的なフィッシング演習やテストを含める必要がある。(注2)

(2) 脆弱性/パッチ管理.(Vulnerability/Patch Management)

このガイダンスは、書面によるサイバーセキュリティポリシーを維持する義務に関し、「インフラストラクチャ内の企業資産の脆弱性を特定、評価、追跡、修復するための文書化されたプログラム」を含める必要があることを明らかにしている(23 NYCRR § 500.3(g))。またNYDFSは、規制対象企業が脆弱性を最小限に抑え、手動でのパッチ管理を行うために自動更新を有効にすることを推奨している。脆弱性と修正プログラム管理ポリシーでは、23 NYCRR 500.5(a) の下で定期的に侵入テストを行う必要があると述べる。

従来の規制では定期的な侵入テストではなく毎年必要であると記していたため、これはNYDFSがPCI-DSS (注3)の基準と同様に、2年に一回の侵入テストを必要とするために近い将来に規制を改訂することを検討している分野の1つかもしれない。

(3) 多要素認証 (MFA)(Multi-Factor Authentication ) (注4)

新ガイダンスでは、ハッカーが規制対象のネットワークにアクセスするのを防ぐ MFA の有効性を強調し、リモート アクセスに対する MFA の要件を繰り返している。(23 NYCRR § 500.12(b))。

規制自体にはMFAの実施に対する例外が含まれているが、MFA要件に対する許容可能な例外が実際にはかなり制限されることを示唆した。この点は、NYDFSサイバーセキュリティの上級担当者の最近の発言と一致しているが、本ガイダンスは500.12(b)のMFAの例外を認めたり参照したりはしていない。

(4) 自動バックアップ(RDP )アクセスを無効を義務化(Disable RDP Access)

推奨される方法として、規制対象の企業・組織は、絶対に必要でない限り 自動バックアップ(RDP )アクセス(注5)を無効化する必要がある。

(5 ) パスワード管理(Password Management)

規制対象の企業等のアクセス制御と ID 管理ポリシー (23 NYCRR 500.3(d)) の一部として、このガイダンスでは、強力かつユニークなパスワードの使用を推奨している("強(strong)" でも "ユニーク(unique)" もどちらも定義していない)。しかし、この新ガイダンスでは、「特権ユーザーアカウント」(注6)に関する「パスワードの強度」の詳細な内容が明記され、「少なくとも16文字のパスワードとかつ一般的に使用されているパスワードの禁止」が必要とされている。また、パスワードのキャッシュ(無効化)を推奨し、特に大規模な組織では、特権ユーザー アカウントのパスワード・ボルト(注7)の実装を推奨している。

(6) 特権ユーザーのアクセス管理.(Privileged Access Management)

このガイダンスでは、規制対象の企業等が特権ユーザー アカウントを最小限のユーザー (23 NYCRR §500.3(d) (注8)および §500.7 ) に提供し、そのようなアカウントに強力なパスワード (前記(5)参照) と MFA (前記(3)参照) を実装することを勧奨している。

(7) 監視と応答(Montoring and Response)

規制対象企業の書面によるサイバーセキュリティポリシー(前記(1)参照)の一部として電子メール・フィルタリングを実装することに加えて、NYDFSガイダンスでは、規制対象企業は23 NYCRR § 500.3(h)の適用に関し、「侵入者のシステムを監視し、疑わしい活動のアラートに対応する方法を持っている必要がある」と述べている。

【ランサムウェア攻撃事故に向けた準備】

(8) テストおよびテスト時のオンライン・ネットワークから分離したバックアップ.(Tested snd Segregated Backup)

ランサムウェア攻撃に備えて、規制対象企業はシステムをバックアップし、そのようなバックアップがネットワークから分離され、オフライン (23 NYCRR §§§500.3(e)、(f)、(n)) になっていることを確認する必要がある。ハッカーは身代金の支払いを奨励する手段として、ほとんどの場合、バックアップを無効にしようとするため、これらのバックアップをネットワークとオフライン (およびバックアップがテスト) から分離することが重要である。

(9) インシデント対応計画(Incident Response Plan)

新ガイダンスでは、”23 NYCRR § 500.16” の要求に応じて、書面によるインシデント対応計画は、ランサムウェア攻撃に明示的に対処する必要があり、そのような計画はインシデント(机上演習)の前にテストする必要があると規定されている。

【NYDFSへの報告義務】

NYDFSサイバーセキュリティ規制の既存の言語の下で、規制対象企業等は72時間以内にNYDFSに「対象となるエンティティの通常の操作の重要な部分に重大な害を与える合理的な可能性」を有するサイバーセキュリティ・インシデントを報告する必要がある(23 NYCRR § 500.17(b))。NYDFSによると、規制対象企業は、(1)内部ネットワーク上でのランサムウェアの正常な展開、および/または(2)「ハッカーが特権アカウントにアクセスする侵入」事件をNYDFSに「できるだけ速やかに、遅くとも72時間以内に」報告する必要がある。したがって、NYDFSは、正式な通知とコメント期間の対象となる可能性のある新しい明示的な報告要件を導入していないが、NYDFSは、規制の報告やその他の技術的コンプライアンスの側面の両方に関して、このような正式な改訂が行われる可能性があることを示唆している。

暫定的に、既存の報告期限内にこのようなサイバーセキュリティ・インシデントを報告するためのこのガイダンスは、マサチューセッツ州の銀行監督部門等のランサムウェアを報告するライセンシーに対する他の規制当局の最近の要求と一致している。

さらに、新ガイダンスは、NYDFSのサイバーセキュリティ要件の解釈とランサムウェアの防止に適用される合理的なセキュリティを表しているため、このガイダンスは、審査、調査、および施行のコンテキストにおける潜在的なロードマップとして役立つ可能性がある。

したがって、規制対象企業は、情報セキュリティプログラム、特にガイダンスとその報告機能に定められた9つのサイバーセキュリティコントロールの有効性を評価したいと考えるかもしれない。規制対象の企業、団体がこれらのコントロールのいずれかを実装および維持することが不可能であると判断した場合、そのような企業等は、その実現可能性を文書化することを選択できる。

最後に、NYDFSはサイバーセキュリティ管理を強化するために、グローバル・サイバー・アライアンス(GCA)と提携してGCAの中小企業向けサイバーセキュリティ・ツールキットを推進し、中小企業にとって特に有用なリソースである可能性のある連邦サイバーセキュリティ・インフラストラクチャ・セキュリティ庁(CISA、Cybersecurity and Infrastructure Security Agency)のリソースへのリンクを提供している。

【補足】Microsoftの「Title 23 NYCRR Part 500」の各金融機関の要求事項に関する解説

以下で主要部「ニューヨーク州NYDFSの規制では、各金融機関に対して以下の活動が要求されます」から項目のみを抜粋、引用する。

なお、この資料はTitle 23 NYCRR Part 500とMicrosoftのクラウド・サービスとを関連付けている点を差し引いて読んでほしい。

(1)強力なサイバーセキュリティ プログラムの整備と維持:

(2)包括的なサイバーセキュリティ ポリシーの実施:

(3)最高情報セキュリティ責任者 (CISO) の任命:

(4)サイバーセキュリティ プログラムの有効性の監視とテスト

(5)監査証跡の管理

(6)非公開情報が含まれる情報システムへのアクセスの制限

(7)外部で開発されたアプリケーションのセキュリティの評価とテスト

(8) 定期的なリスク評価を使用した、サイバーセキュリティプログラムの設計と強化: 。

(9) 有資格担当者によるサイバーセキュリティのリスク管理とサイバーセキュリティ機能の監視:

(10) サードパーティ サービス プロバイダーが保持する情報のセキュリティを確保するためのポリシーと手順の適用

(11) データの保持と削除のポリシーと手順の実装

(12) 承認されたユーザーのアクティビティの監視、許可されていないアクセスの検出、従業員へのサイバーセキュリティに関する定期的な意識向上研修の提供

(13) サイバーセキュリティ インシデントでの対応と復旧に関する計画の整備:

**********************************************************************************

(注0) 同ガイダンスにつき2021.7.9 Steptoe & Johnson LLP「New York DFS Issues Guidance on Ransomware Prevention and Response」が要点をまとめている。ただし、筆者が後記(注8)で指摘したガイダンス中の”23 NYCRR 500”の条文の引用ミスについての言及はない。

(注1) 筆者3名をあげる。

Lance Taubin 男性

Kate Hanniford氏

Kim Peretti 氏

(注2)

https://www.curricula.com/nydfs-23-nycrr-500-14-security-awareness-training-program

”NYDFS 23 NYCRR 500.14 Security Awareness Training Program”

(注3) PCI DSS(Payment Card Industry Data Security Standard)とは、カード会員情報の保護を目的として、国際ペイメントブランド5社(アメリカンエキスプレス、Discover、JCB、マスターカード、VISA)が共同で策定したカード情報セキュリティの国際統一基準です。

2004年12月に制定され、2013年11月に現行のv3.0にバージョンアップされています。また、PCI SSC(Payment Card Industry Security Standards Council)がPCI DSSの維持、管理、普及活動を目的に設立されています。

カード会社、加盟店、プロセサー(決済処理代行事業者)など、カード情報を管理、処理、伝送するすべての組織が対象になります。 カード情報の盗難多発、スキミングからネットの不正アクセスによる大量のカード情報盗難、2005年米国大手プロセサーから4,000万件の情報盗難がきっかけで米国で普及しました。(富士通:PCI DSS(ピーシーアイ ディーエスエス)とは:から一部抜粋)。

(注4) MFA(多要素認証)から一部抜粋する。

二要素による二段階認証の例:

SMS通知やワンタイムパスワードを発行するアプリによるMFAの場合、確かに「知っている情報」とは別に「持っている物」を確認してログインをしているため、さきほどの「知っている情報」だけによる二段階認証と比較すると多少セキュリティは高くなります。しかしながらSMS通知は、事前登録済みの電話番号が特定のスマートフォン(持っている物)に結び付けられていることを前提としているため、本当にこの状態を将来にわたって「持っている物」として取り扱うべきなのかは議論の余地がございます。

また、スマートフォンに表示された数字をログイン画面に打つ時点で「持っている物」から「知っている情報」へと変換されており、この認証もまた、悪意のある第三者にとって不正ログインが可能です。・・・・・(以下、略す)

(注5) RDS は、指定したバックアップ保持期間に従って DB インスタンスの自動バックアップを保存する。これにより、必要に応じて、バックアップ保持期間内の任意の時点でデータベースを復旧できる。

(注6) 特権アクセス管理権限を持つアカウント管理:

特権アクセス管理 (PAM) は、権限が重要な企業リソースに格上げされたユーザーのアカウントを、高いセキュリティで管理するシステムを指す。特権のあるユーザーアカウントは、サイバー犯罪者にとって高価値なターゲットです。それは、彼らはシステム上で格上げされた権限を持ち、高度な秘密情報にアクセスを許可されるから、および/またはミッション・クリティカルなアプリケーションやシステムに、管理者レベルの変更を行うからである。2020年は、44% のデータ違反事件で特権 ID が関与した。「特権アクセス管理 (PAM) は、なんでしょう?」から抜粋。

(注7) パスワード・ボールト(Password Vault)は、多くのパスワードを安全なデジタルの場所に保持するソフトウェア・プログラムです。パスワード保管庫を暗号化することにより、パスワード・ボールトはユーザーに単一のマスターパスワードを使用して、さまざまなWebサイトまたはサービスに使用されるさまざまなパスワードにアクセスする機能を提供します。(パスワードボールトの解説から一部抜粋)。

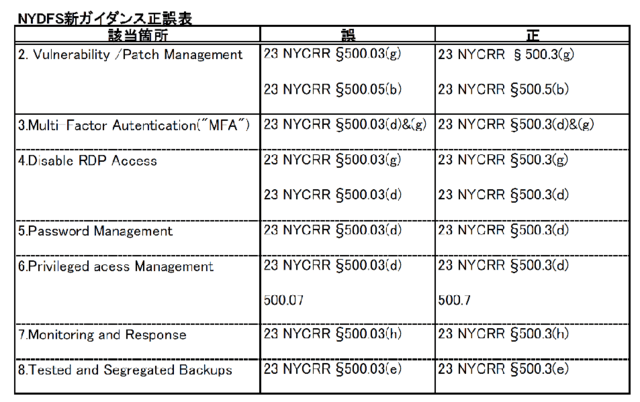

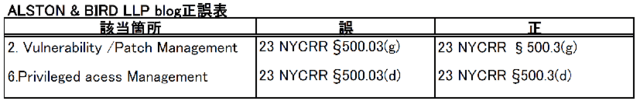

(注8) NYDFSのリリース原本やALSTON BIRD LLP blogもデータ条文の引用をかなり間違えている。以下のとおり正誤表を作成した。

筆者は、NYDFSおよび同法律事務所に連絡しておいた。いずれ訂正されるであろう。

******************************************************************************

【DONATE(ご寄付)のお願い】

本ブログの継続維持のため読者各位のご協力をお願いいたします。特に寄付いただいた方で希望される方があれば、今後公開する筆者のメールアドレス宛にご連絡いただければ個別に対応することも検討中でございます。

◆みずほ銀行 船橋支店(店番号 282)

◆普通預金 1631308

◆アシダ マサル

◆メールアドレス:mashida9.jp@gmail.com

【本ブログのブログとしての特性】

1.100%原データに基づく翻訳と内容に即した権威にこだわらない正確な訳語づくり。

2.本ブログで取り下げてきたテーマ、内容はすべて電子書籍も含め公表時から即内容の陳腐化が始まるものである。筆者は本ブログの閲覧されるテーマを毎日フォローしているが、10年以上前のブログの閲覧も毎日発生している。

このため、その内容のチェックを含め完全なリンクのチェック、確保に努めてきた。

3.上記2.のメンテナンス作業につき従来から約4人態勢で当たってきた。すなわち、海外の主要メディア、主要大学(ロースクールを含む)および関係機関、シンクタンク、主要国の国家機関(連邦、州など)、EU機関や加盟国の国家機関、情報保護監督機関、消費者保護機関、大手ローファーム、サイバーセキュリテイ機関、人権擁護団体等を毎日仕分け後、翻訳分担などを行い、最終的にアップ時に責任者が最終チェックする作業過程を毎日行ってきた。

このような経験を踏まえデータの入手日から最短で1~2日以内にアップすることが可能となった。

なお、海外のメディアを読まれている読者は気がつかれていると思うが、特に米国メディアは大多数が有料読者以外に情報を出さず、それに依存するわが国メデイアの情報の内容の薄さが気になる。

本ブログは、上記のように公的機関等から直接受信による取材→解析・補足作業→リンク・翻訳作業→ブログの公開(著作権問題もクリアー)が行える「わが国の唯一の海外情報専門ブログ」を目指す。

4.他にない本ブログの特性:すべて直接、登録先機関などからデータを受信し、その解析を踏まえ掲載の採否などを行ってきた。また法令などの引用にあたっては必ずリンクを張るなど精度の高い正確な内容の確保に努めた。

その結果として、閲覧者は海外に勤務したり居住する日本人からも期待されており、一方、これらのブログの内容につき著作権等の観点から注文が付いたことは約15年間の経験から見て皆無であった。この点は今後とも継続させたい。

他方、原データの文法ミス、ミススペリングなどを指摘して感謝されることも多々あった。

5.内外の読者数、閲覧画面数の急増に伴うブログ数の拡大を図りたい。特に寄付いただいた方で希望される方があれば今後公開する筆者のメールアドレス宛にご連絡いただければ個別に対応することも検討中である。

【有料会員制の検討】

関係者のアドバイスも受け会員制の比較検討を行っている。移行後はこれまでの全データを移管する予定であるが、まとまるまでは読者の支援に期待したい。

Civilian Watchdog in Japan & Financial and Social System of Information Security 代表

************************************************************************************************************************

Copyright © 2006-2021 芦田勝(Masaru Ashida).All Rights Reserved.You may reproduce materials available at this site for your own personal use and for non-commercial distribution.

※コメント投稿者のブログIDはブログ作成者のみに通知されます