3月3日付けのABC newsによると、オーストラリア国防軍(ADF)の防衛宇宙司令官キャサリン・ロバーツ(Catherine Roberts)航空副中将は、オーストラリアは、宇宙に危険な破片を作成せずに敵の衛星を破壊する「ソフト・キル(soft-kill)」(非破壊)機能を取得する計画が進んでいると述べた。

Catherine Roberts氏

ところで、果たしてここに引用された「非破壊」(ソフト・キル)とは宇宙軍事的に見ていかなる概念か?筆者なりに専門外であるが関係レポートを検索してみた。その中で興味深く読んだのはインドの大手シンクタンクORF(Observation Research Foundation)上級フェローであるカルティック・ボンマカンティ(Kartik Bommakanti)氏の論文「『ソフト・キル』または『ハード・キル』?インドの宇宙および対宇宙能力の要件(‘Soft Kill’ or ‘Hard Kill’?The Requirements for India’s Space and Counter-Space Capabilities)」であった。

Kartik Bommakanti氏

その冒頭を読むと、宇宙兵器はその能力に基づいて「ソフト・キル」と「ハード・キル」の 2 つのグループに分類できる。ハード・キル宇宙兵器には運動エネルギー兵器(KEW)が含まれ、ソフト・キル宇宙兵器には電子戦手段(ジャミングなど)やレーザーなどの直接エネルギー兵器(DEW)が含まれる。

中国は 2007 年 1 月に最初の KEW をテストした。これは、改良型の DF-21 二段式中距離弾道ミサイル (MRBM) である。北京はこの武器を配備して、運用されていない気象衛星である Fengyun-1C (FY-1C) を地表から 863 km の高度で破壊した。それ以来、中国は一連のハードキルおよびソフトキル能力の開発に着手してきた。それに比べて、インドの宇宙兵器開発への取り組みは限定的だ。2019 年 3 月 27 日、ナレンドラ ・モディ政権は KEW を使用して対衛星 (ASAT) テストを実施し、Microsat-R と呼ばれる小型の地球観測 (EO) 衛星を破壊した。このテストの前に、動的迎撃能力をテストして取得することのとのメリットについて、インドの軍関係者、戦略家、科学者、技術者の間で広範な議論があった。以下は略すが、大国インドにとって中国に宇宙兵器をコアとする宇宙軍事能力の問題は極めて重要な問題であることは間違いない。

同論文はかなり大部(全46頁)であり、かつ専門的である。機会を見て取り上げたい。

また、ABC newsやAFP記事を読む中で、もうすでに宇宙戦争が始まっているという警告が出ていることも明らかとなった。この問題はさらに重要かつ緊急性がある問題であり、別途ブログをまとめる。

**********************************************

以下で、ABCnews記事2本をもとに仮訳する。

1.オーストラリアの宇宙司令部は、敵の衛星を破壊する「ソフト・キル」機能を推進している

2023.3.3 ABC news「オーストラリアの宇宙司令部は、敵の衛星を破壊する「ソフト・キル」機能を推進している」を仮訳する。

【キーポイント】

・ADF宇宙軍司令官は、攻撃を抑止したり、敵の衛星を妨害したりする「非破壊」(ソフト・キル)機能を迅速に確保する必要があると述べている。

・改善された宇宙能力は、国防戦略レビューの中心的な勧告であると考えられている。

・防衛宇宙司令部の発足以来、宇宙の衛星の数は 2 倍以上になり、約 8,000 になっている。

宇宙軍司令部が設立されてから 1 年が経ち、宇宙司令官のキャサリン・ロバーツ氏は、その初期の活動と、宇宙におけるオーストラリアの不動産資産にもたらされた予言について最新情報を提供した。

ロバーツ司令官は、2022年3月に防衛宇宙司令部が発足して以来、宇宙の衛星の数は2倍以上になり、約8,000になったといわれている。

「攻撃を抑止したり、確実に干渉したりできる電子戦能力をどのように持つことができるかを検討することは、我々が行おうとしている場所の非常に重要な部分だと思う 」

オーストラリアの宇宙司令官は、アバロン航空ショーで講演し、彼女の組織(宇宙軍司令部)は敵の衛星を破壊するための「ソフト・キル」または「非破壊」能力を迅速に検討する必要があると述べた。

「衛星への攻撃を抑止できるレベルの能力を想定していることにお答えしたい…非動的な手段を通じて、ある程度の影響を与えることができる」

提供: Pexels/Space X

2022年、 米国宇宙軍のトップメンバーはオーストラリアを「虹の果てにある金の壺」と表現し、同国の地理は将来の宇宙作戦にとって「素晴しい」ものであると述べた。

ロバーツ中将は「地理は本当に重要である。私は保護するために見ることができる必要があり、ここから多く見ることができる。そして、それは地面からの非動的効果にも当てはまる。なぜなら、それはあなたが見ることができ、どこに影響を与えることができるからである。それは私たちがどこへ行くかの非常に重要な部分だと思う…攻撃を抑止したり、[敵の衛星と]確実に干渉したりできるようにするために、そのような電子戦タイプの能力をどのように持つことができるかを検討している」と語った。

中国は2022年、米国より多くの人工衛星を立ち上げた

宇宙能力の向上は、国防戦略レビューの中心的な問題であると考えられており、豪州政府は今後数日または数週間以内に正式に対応する予定である。

ロバーツ中将は「精密誘導兵器の『精密誘導』を行うには、宇宙へのアクセスが必要である。情報、監視、偵察に必要である。また、衛星通信システムを介した指揮統制にも必要である。私が言えることは、私が必要とする能力の多くにとって、オーストラリアの公共の範囲からも防衛の限界からも、スペースが絶対に明確であるという事実である。

宇宙司令官は、中国は2022年,米国よりも多くの衛星起動を行ったと述べ、クリスマスの直前にサブネットワークにブリーフィングしていたのを覚えている。 「先週、40機以上の [中国の] 人工衛星が起動された」と語った。そのため、中国は定期的に打ち上げている。軌道上には非常に多くの衛星があり、そこにある8,000個の衛星の大部分を融合している」と述べた。

********************************************************

*防衛宇宙司令官キャサリン・ロバーツ航空副中将の経歴

Air Forceサイトの解説を仮訳する。

空軍副中将のキャサリン・ロバーツ氏は、初代防衛宇宙司令官である。

防衛宇宙司令官として、 ロバーツ氏は100人以上のチームを率い、彼女の役割を使用して“スペース・ドメインの重要性に関する国の理解”を高めることを目指す。ただし、宇宙司令部の設置は挑発的な行為と見なされ、宇宙を戦闘空間と見なすべきではないという懸念がある。2022年オーストラリア連邦政府は投資する。今後10年間で70億豪ドル(約6440億円)の宇宙機能強化があり、最新の更新では 2036年までに170億豪ドル(約1兆5600億円)が投資され、宇宙能力の主要なギャップに対処すると発表した。

しかし、宇宙の商業化が進むにつれ、宇宙資産はより重要になり、そのような国々は宇宙産業を管理するためにより積極的なアプローチを取る必要があるすが, おそらく、協力と研究についての議論をかき消している宇宙と軍事/争われた活動についての議論が増加している。(SPACE AUSTRALIA のSpace Commnder解説から抜粋)

ロバーツ副中将は、1983 年にオーストラリア空軍に航空機研究開発部門の航空宇宙工学のスペシャリストとして入隊し、空軍でのキャリアを通じて 20 以上の役職を歴任してきた。

ロバーツ副中将は、航空宇宙システム部門の責任者および空軍能力の責任者としての功績により、オーストラリア勲章のオフィサーであり、航空および宇宙の力の進歩にキャリアを捧げている。

ロバーツ副中将は、主力戦闘機たるClassic Hornet、Hawk Lead-in Fighter、F/A-18E/F Super Hornet 、Growler(EA/18G)、F-35A の材料取得と維持を担当し、最近では Loyal Wingman と M2 Cubesatプログラムを率いた。 2001 年に、同氏は初の合同指揮参謀大学に着手し、続いて合同耐空性調整機関に配属され、主要な航空能力の導入と、運用上の耐空性に関する規制と枠組みの確立における功績により、著名なサービスクロスを受け取つた。

ロバーツ副中将は、キャリアの大部分を英国で過ごした。2005 年に彼女はロンドンの空軍顧問補佐に任命され、2007年に戦術戦闘機システム・プログラム オフィスを指揮し、2009 年から2011年に練習用航空機システム プログラム オフィスを指揮した。

2013 年に ロバーツ副中将は F-35A 共同攻撃戦闘機プロジェクトに配属され、政府のプログラム承認を取得し、2014 年 12 月にアリゾナ州のルーク空軍基地で最初の 2 機のオーストラリア機が就役した。

2016 年 3 月、ロバーツ副中将は航空宇宙システム部門の責任者に任命され、空軍のすべての固定翼資産の取得と維持を担当し、その後 2018 年に空軍機能の責任者として就任し、統合力のための空と宇宙軍事力のニーズと将来の要件の想像、設計、形成を担当した。

ロバーツ副中将は、オーストラリア・エンジニア(Fellow of Engineers Australia)のフェローであり、オーストラリア企業取締役協会(Australian Institute of Company Directors)のメンバーであり、オーストラリア宇宙庁の諮問グループの防衛部門代表(Australian Space Agency Advisory Group Defence representative)でもある。 彼女は空軍 AFL の議長であり、防衛研究管理の修士号と航空宇宙工学の学士号を取得している。

*************************************

2.米宇宙軍幹部が宇宙軍の作戦上、オーストラリアの地理に注目

2022.12.2 ABC news「米宇宙軍が作戦上、オーストラリアの地理に注目」を仮訳する。

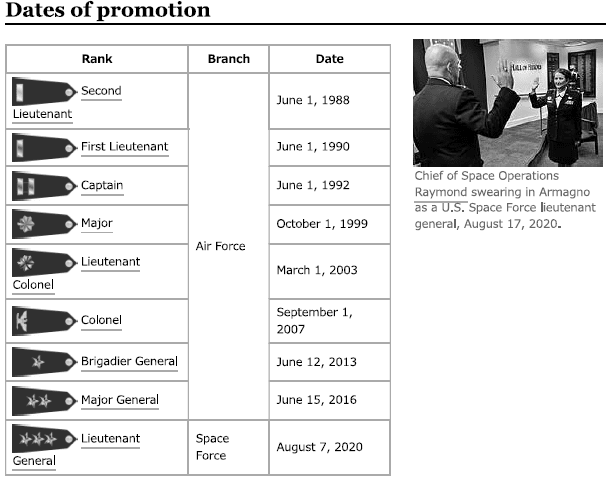

米国宇宙軍ニーナ・アルマーニョ中将(Lieutenant-General)は、オーストラリアは米国が宇宙作戦を実施するための主要な場所になる可能性があると語った。

オーストラリア訪問中の上級米軍将校は、将来の宇宙作戦のためにこの大陸の「主要な」地理に目を向けているため、オーストラリアは「虹の果てにある金の壺」であると信じていると述べた。

【キーポイント】

・オーストラリアを訪問している米軍当局者は、今後数年間の宇宙での紛争は非常に現実的な見通しであると語る。

・彼らは、ウクライナでの戦争が、新たな戦闘領域として宇宙の重要性が増していることを示していると信じている。

・オーストラリアは南半球に位置し、赤道に近い潜在的な打ち上げ場所は、将来の宇宙軍の運用にとって魅力的な見通しである。

米宇宙軍のトップランクのメンバーは、防衛関係者や地元の業界代表者と会い、新たな軍事領域における中国の能力の向上について警告している。

米宇宙軍のニーナ・アルマーニョ中将はキャンベラで記者団に対し、「私は同盟国を訪問し、将来のパートナーシップについて話し合っている」と語った。

「オーストラリアは宇宙領域の認知度が最も高い国である」と、米国宇宙軍のスタッフのディレクターは、オーストラリア戦略政策研究所(Australian Strategic Policy Institute)での講演中に付け加えた。

3つ星のニーナ・アルマーニョ中将は、地球上のアメリカの戦闘能力を担当する米国宇宙軍の副司令官であるジョン・ショー中将とともにキャンベラに旅行した。

ショー中将は、「今後数年間の宇宙での紛争は非常に現実的な見通しであると警告し、潜在的な敵対者は衛星を首尾よく撃墜できることをすでに示している。

John Shaw氏

それは、私たちが諜報(intelligence)、監視、偵察プラットフォームにおける衛星通信などの電波妨害(jamming)、または眩惑(目くらまし)の可逆的効果と呼んでいるものから始まる指向性エネルギー戦略の可能性がある」と彼は述べた。

さらに、宇宙システムとアーキテクチャに対するサイバー攻撃である可能性がある。つまり、衛星だけでなく、リンク、地上ノード、およびユーザーアーキテクチャです。[そして]最終的には、ある種の運動活動につながる可能性がある」と述べた。

オーストラリア訪問中の両軍将校は、ウクライナでの戦争が、新たな戦闘領域として宇宙の重要性が増していることを示していると信じている。

米国の新しい宇宙部門

新しい宇宙軍宇宙司令部が戦争を行うためのものではないのなら、なぜ軍の一部なのか?

2021年、ロシアは、自国の老朽化した衛星資産の 1 つを破壊するために、直接上昇する対衛星破壊実験を実施した。ショー中将は、別の潜在的な敵対者として、中国がこの分野で急速な進歩を遂げていると述べている。

「ロシアや中国は確かに宇宙技術能力を非常に急速に進歩させた。正確な数字はわからないが、20 年前には衛星がほとんど有していなかったが、現在は数百の衛星を持っている。彼らは非常に急速に進歩した」とショー中将は述べた。

オーストラリアの防衛宇宙司令部は2022年3 月に正式に発足したばかりであるが、アルマーニョ中将は、この国は南半球の地理と赤道に近い潜在的な発射場所という自然な利点をすでに持っていると述べている。

********************************************************************************

Copyright © 2006-2023 芦田勝(Masaru Ashida).All Rights Reserved.You may reproduce materials available at this site for your own personal use and for non-commercial distribution.