サンドボックスとはメモリ内に保護された領域を作成し、その保護領域の中でプログラムを実行することにより、領域内のシステムを汚染しない仮想化技術のことです。

仮にサンドボックスにより保護された領域内でウイルスを実行しても、そのウイルスが領域外に漏れ出すことは殆どありません。

また、サンドボックス内にプログラムをインストールしてレジストリを汚さない様にパソコンを使うなどといった、頭腐ってるとしか思えない酔狂な遊びも出来ます。

今回は、遠隔操作に自信ニキハンドメイド版の「rootkit.0access」をサンドボックス内で実行してみます。

Sandboxieのインストール・設定

Sandbox上でウイルスの実行

実験のため、Aviraの常駐保護を一時的に無効にした。

実験のため、Aviraの常駐保護を一時的に無効にした。

desktop.ini,mov(.lnk),thumbs.dbの3個のファイルがあり、desktop.iniの正体がウイルス。

ショートカットアイコンのmovをダブルクリックすると、PowerShellに引数を渡しx.exeとリネームし、%temp%ディレクトリにexeを移動して実行し、感染する。

感染させた後、FC2ディレクトリを作成し、thumbs.dbを動画ファイルにリネーム、自動で新しいウインドウを開く。

PowerShellのキャプチャ

この状態では感染に気づかないユーザも多いのではないだろうか。

上のディレクトリにあったdesktop.ini,thumbs.dbはポアされた訳ではない。

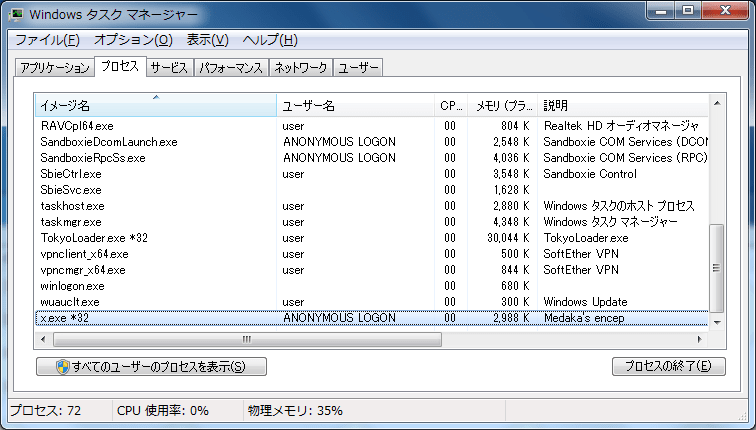

このx.exeがウイルスの正体。

サンドボックス環境で実行するとレジストリ登録やコードインジェクションの処理が行えないので、エラーを起こしてゾンビプロセス化してしまう。

x.exeが起動していることが分かる。

サンドボックス外だと正常に動作し、C:\ProgramDataに読み取り専用のaudioディレクトリを作成し、棲家にする。このディレクトリはUACを弄って拒否エントリーを登録するのでセーフモードでなければ削除できない。

その後、スタートアップにSymantec社を装い自身を登録し、x.exeはexplorer.exeに自動でリネームする。

コードインジェクションによる物かは不明だが、explorer.exeを消しても直ぐに監視プロセスがhemxccape.exeを立ち上げた後、explorer.exeにリネームして復活する。

x.exeは動作に失敗したため、AppData\temp内に置き去りにされている。

#しかし不可解なアイコンだ

説明はタスクマネージャーの表記通り、Medaka's encep。

お前がSymantec製品のはずがないだろ。

このように、ウイルスを実行して滅茶苦茶に汚してしまっても、サンドボックスなら全てなかったことにする事ができます。

ただし、サンドボックスは100%安全ではありませんので誤解されないようにお願いします。Sandboxieをバイパスして直接実行するウイルスなども存在します。

使い所に悩みますが、 インターネットでダウンロードしたファイルの解凍、確認などで出番がありそうです。

![[アドウェア]偽Flash Playerを実行する](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/7b/5c/9fb895ee3f64ab863ae859871f5ed287.png)

![[アドウェア]偽Flash Playerを実行する](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/13/0f/ed80b52252829b907810ee9b4b53e4ca.png)

![[アドウェア]偽Flash Playerを実行する](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/6f/e9/10015176e852db0f8dbdf5b5d189ed2f.png)

![[アドウェア]偽Flash Playerを実行する](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/0b/08/a8dba0afcff7d02fa0f730bb1fb8ad16.png)

![[アドウェア]偽Flash Playerを実行する](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/1d/84/4eb4d437a93721b5bd0c85f86ad00c0d.png)

![[アドウェア]偽Flash Playerを実行する](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/1c/bd/45e9caac98f007d97f38940542c67a8b.png)

![[アドウェア]偽Flash Playerを実行する](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/5d/4c/9b1ff1f5f0dc848a32c45215a4bc3cf5.png)

![[アドウェア]偽Flash Playerを実行する](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/05/f6/5c4ac666c3974593c5901f0512b754ff.png)

※コメント投稿者のブログIDはブログ作成者のみに通知されます