==============================

そろそろ、企業は本気で社内ネットワークをFirewallで区画化することを考えるべきだ

==============================

拡散能力が高いランサムウェア「WannaCry」が世間をにぎわしていますね。

長いことインターネットと付き合ってきた自分としては、当然と言えば当然の話で、既視感の強い話です。

----------

とても古臭い手を使いながら、企業インフラをノックアウトしたWannaCry

----------

先日、以下の記事に昔流行った「Bluster」というワームの話を書いた。 と思ったら、タイミングよくそっくりな挙動をする「WannaCry」が流行。まさに、昔見た景色。

歴史は繰り返す… そこに今、新たな需要が生まれる BrickerBot

http://blog.goo.ne.jp/tonton_ponpon/e/38f17d6aa47b7790a13ccd2ba71c9e01

上記記事より再掲

ウイルス「Blaster」にご注意!!

驚異的な増殖力を持ったウイルス「Blaster」にご注意ください!

http://www.geocities.co.jp/HeartLand-Tachibana/9059/tomatoma/blaster.htm

より抜粋

----------

このBlasterワームが従来のワームより恐ろしいことは、何もしていなくてもインターネットに接続

しているだけで勝手にワームが入り込んでくる可能性があるということです。

BlasterワームはランダムなIPアドレスを生成し、それにヒットするIPアドレスのコンピュータに

感染を試みるよう設計されています。

生成されたIPアドレスが不運にもあなたのパソコンのIPアドレスであった場合、感染されてしまう

危険性があります。

----------

爆発的流行の兆し? Blasterウイルス対策マニュアル

http://internet.watch.impress.co.jp/cda/special/2003/08/13/133.html

より抜粋

-----------

ウイルスはレジストリを書き換えて常にウイルスがWindows起動時にスタートアッププログラム

として起動するよう設定を変更、40%の確率で自分に近いネットワークに、60%の確率で全くラン

ダムに接続先IPアドレスを作り出して、そこにアクセスを試みる。

「40%の確率で近いネットワーク」のホストに接続するために、LAN内に1台でも感染PCがい

ると、他のPCにも感染させられる可能性が高い。また、ネットワークがこのとき飽和してしまい、

ネットワーク内の通信がうまくいかなくなることがあるようだ。

-----------

「WannaCry」について、以下のような意見があります。 まさにその通りだと思います。

「日本はルーターに守られた」、WannaCry流行でトレンドマイクロが分析

http://itpro.nikkeibp.co.jp/atcl/news/17/051501407/

このワームがメールかURLクリックである犠牲者に侵入した後、拡散は SMBポートへの攻撃で行われます。

つまり、SMBポートがインターネットからリーチャブルに設定されていると、外部の感染者からSMBポートを攻撃されて自分も感染してしまいます。

しかし、運が良いことに

・日本の個人ユーザは殆ど"NAT型ホームルーター"を使っていた

・日本の企業はインターネットとの"境界に"ほぼ確実に Firewall を設置していた

・これらルーターやFirewallは"インターネット→組織内部方向のSMBポートへのアクセス"を許さない

このおかげで、日本でWannaCryがあまり拡散できなかったというわけです。

----------

ドアを蹴破りさえすればいい

----------

それにも関わらず、なぜ、一部の企業は社内のシステムに大きな打撃を受けたのでしょう??

外国では、医療機関が感染により業務の続行に困難をきたしたという報道がありますし、日本国内でもメールサービスなどの業務システムに打撃を受けた企業もあります。

こういった犠牲社達への最初の感染はたぶん、あやしいメールの添付URLクリックだったのでしょう。 さもなくば、外から感染したPCが持ち込まれ、社内ネットワークにつながれたのかもしれません。 そして、社内のほかのパソコンやサーバへ拡散した。 特にサーバは業務アプリケーションの動作確認が取れるまでパッチを適用しないから、脆弱性が放置されており、あっというまに拡散を許した。

というところでしょう。 そもそも論からいえばパッチが適用されていないのが問題なのですが、拡散を許したのは

拡散を防ぐFirewallやNATが存在しない社内ネットワークデザイン

が問題なのです。

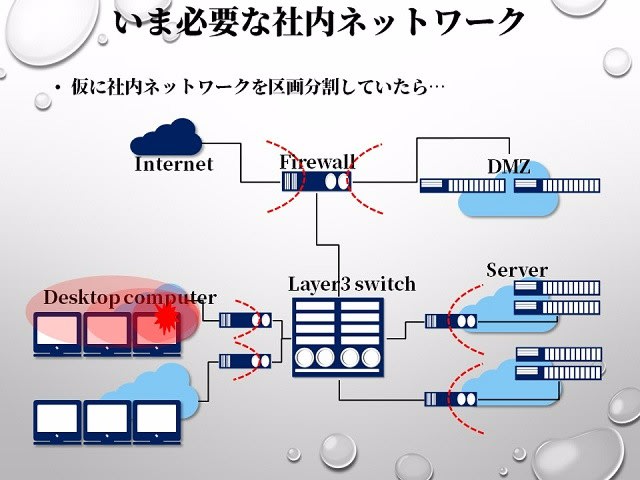

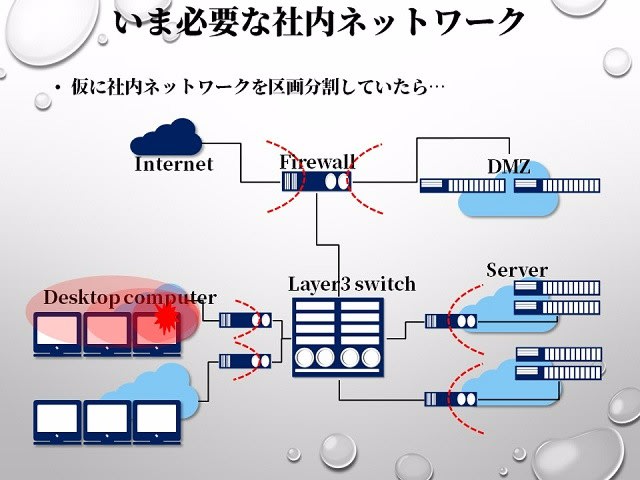

20世紀に流行って、現在も踏襲されている"水際防御型"のネットワークデザイン。赤破線が防衛線。水際さえ突破すれば、あとは蹂躙が簡単。現在の巧妙化した攻撃は正面切って水際を突破せず、トンネルを掘って裏から侵入する(メール添付、URLクリック)

上記のトレンドマイクロの分析のように、WannaCryの拡散はNAT型のルーターを超えられません。

同じように、SMBポートへの通信を拒否するFirewallも越えられません。

もし、社内の業務サービス単位に別々のIPセグメントが構成され、各IPセグメントがNATルーターやFirewallで分離されていたら。。。WannaCryは侵入に成功しても、社内全部に拡散を拡大することはできなかったでしょう。

この方式は区画防御または縦深防御と呼ばれる方式で、1つの区画を陥落させても、容易には隣接区画を攻め落とせない。という防御方式です。

ITセキュリティの保全はFirewallではもはや不十分、IPS, IDS, WAF, sandbox, 無害化… と色々「新技術」が提唱されています。

しかし、WannaCry はもっと古典的な、Firewall や NAT で防げる方法で拡散するに過ぎないのに、かくも簡単に企業ネットワークの蚕食に成功してしまいました。

つまり、いま必要なことは、

高度な技術の投入ではなく、防御方式の発想の転換

だということです。 いくら高度な技術を投入しても、水際防御だけに頼っている限り、侵入後の蚕食が簡単であるということは変わりません。 侵入されないようにではなく、侵入された後に、短時間に蹂躙されない仕組みへの変革が必要なのです。

----------

なぜ企業ネットワークは水際防御から脱せないのか?

----------

では、なぜ区画防御(縦深防御)は普及していないのでしょうか?

それは、組織内にIPセグメント単位にFirewallやNATルーターを配備しようとすると、膨大なハードウェアコストがかかるからです。 小型のFirewallが1台20~30万円としても、IPセグメントの数だけそれを購入することを考えると気が遠くなります。

ネットワーク構成変更のたびに、Firewallを増減したり、設置場所を変えたりするのも、非現実的です。。。 多数存在するFirewallのポリシーの集中管理も大変ですが、これはまあ、そういうソフトウェアは世の中にはあります。

つまり、機器コストがかかりすぎる事が問題なのです。

この問題は、どうにもならないのでしょうか?

----------

救世主はクラウドインフラ技術

----------

現在、有望な可能性は「クラウドインフラ技術」だと思います。

AWSやAzureのようなパブリッククラウドサービスプロバイダーが使っているクラウドインフラには、多数の顧客が相乗りしています。 相乗りしている、顧客同士の通信の秘匿やアクセス制御、もう少し言えば、運悪くある顧客が感染しても別の顧客への感染拡大の抑止を実現する必要があり、クラウドインフラはその機能を包含しています。

そんなに高度な話ではありません。

クラウドサービスプロバイダーのインフラは仮想化技術を使って、その上に相乗りする顧客に別々のネットワーク、ネットワークの入り口のFirewall(NAT機能を含む)を提供できるというだけのことです。

でも、重要な点があります。それは

・Firewallもネットワークも仮想である

・それゆえに、Firewallを顧客の数だけ作っても、機器コストは増えない

・ネットワークが増減、変更されても、仮想ネットワークの配線変更だけなので物理的な作業はない

ということです。

つまり、先ほど書いた、区画防御が普及しない最大の原因をクリアーできるのです。

----------

そろそろ、まじめにプライベートクラウドを考えよう

----------

クラウドサービスに社内システムを引っ越しすればいいのでしょうか? それができる人はそれでもいいかもしれません。 しかし普通は無理でしょう。

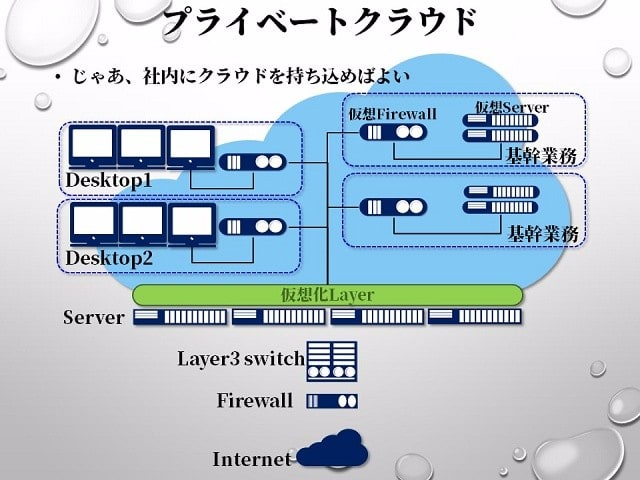

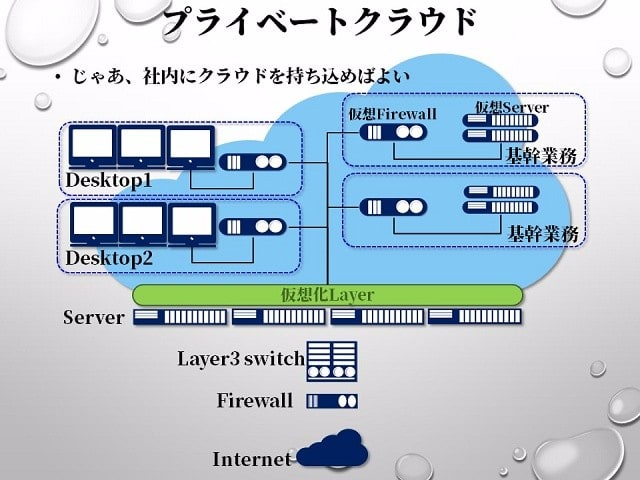

では、代わりにサービスプロバイダが使っているクラウドインフラ技術をそのまま社内の基盤に採用すればいいのです。

かつて、インターネット技術(メール、Web、DNS、TCP/IPなど)をそのまま社内に持ち込んで、"イントラネット"を作ったように、クラウド技術を社内に持ち込んで、社内クラウド=プライベートクラウドを作ればいいのです。

幸いにして、「クラウドインフラを作るためのソフトウェア」なるものが色々市販されています。 市販のパッケージソフトを買うだけで、自分のクラウドインフラが作れる時代なのです。 知っている限り、パッケージとして市販されていて、FirewallやNATルータをい無制限に作れるクラウドインフラソフトは以下のようなものがあります。

・Apache CloudStack

・Accelerite CloudPlatform

・Mirantis OpenStack

・Openstack foundation OpenStack

・Redhat OpenStack Platform

こうすれば、社内ネットワークを細かく分割し、業務単位に異なるデットワークを用意し、WannaCryやBlusterが使ったTCPポート攻撃による侵入をブロックする防御壁を多数設置することができるようになります。 これだけでも、今回のような爆発的感染の殆どは回避できるようになるでしょう。

そのうえで、より高度な「IPS, IDS, WAF, sandbox, 無害化…」を追加してゆけばいいのです。

基本がスカスカのセキュリティに高度なものをいくら積み上げても役に立たないだろうと思います。

そろそろ、企業は本気で社内ネットワークをFirewallで区画化することを考えるべきだ

==============================

拡散能力が高いランサムウェア「WannaCry」が世間をにぎわしていますね。

長いことインターネットと付き合ってきた自分としては、当然と言えば当然の話で、既視感の強い話です。

----------

とても古臭い手を使いながら、企業インフラをノックアウトしたWannaCry

----------

先日、以下の記事に昔流行った「Bluster」というワームの話を書いた。 と思ったら、タイミングよくそっくりな挙動をする「WannaCry」が流行。まさに、昔見た景色。

歴史は繰り返す… そこに今、新たな需要が生まれる BrickerBot

http://blog.goo.ne.jp/tonton_ponpon/e/38f17d6aa47b7790a13ccd2ba71c9e01

上記記事より再掲

ウイルス「Blaster」にご注意!!

驚異的な増殖力を持ったウイルス「Blaster」にご注意ください!

http://www.geocities.co.jp/HeartLand-Tachibana/9059/tomatoma/blaster.htm

より抜粋

----------

このBlasterワームが従来のワームより恐ろしいことは、何もしていなくてもインターネットに接続

しているだけで勝手にワームが入り込んでくる可能性があるということです。

BlasterワームはランダムなIPアドレスを生成し、それにヒットするIPアドレスのコンピュータに

感染を試みるよう設計されています。

生成されたIPアドレスが不運にもあなたのパソコンのIPアドレスであった場合、感染されてしまう

危険性があります。

----------

爆発的流行の兆し? Blasterウイルス対策マニュアル

http://internet.watch.impress.co.jp/cda/special/2003/08/13/133.html

より抜粋

-----------

ウイルスはレジストリを書き換えて常にウイルスがWindows起動時にスタートアッププログラム

として起動するよう設定を変更、40%の確率で自分に近いネットワークに、60%の確率で全くラン

ダムに接続先IPアドレスを作り出して、そこにアクセスを試みる。

「40%の確率で近いネットワーク」のホストに接続するために、LAN内に1台でも感染PCがい

ると、他のPCにも感染させられる可能性が高い。また、ネットワークがこのとき飽和してしまい、

ネットワーク内の通信がうまくいかなくなることがあるようだ。

-----------

「WannaCry」について、以下のような意見があります。 まさにその通りだと思います。

「日本はルーターに守られた」、WannaCry流行でトレンドマイクロが分析

http://itpro.nikkeibp.co.jp/atcl/news/17/051501407/

このワームがメールかURLクリックである犠牲者に侵入した後、拡散は SMBポートへの攻撃で行われます。

つまり、SMBポートがインターネットからリーチャブルに設定されていると、外部の感染者からSMBポートを攻撃されて自分も感染してしまいます。

しかし、運が良いことに

・日本の個人ユーザは殆ど"NAT型ホームルーター"を使っていた

・日本の企業はインターネットとの"境界に"ほぼ確実に Firewall を設置していた

・これらルーターやFirewallは"インターネット→組織内部方向のSMBポートへのアクセス"を許さない

このおかげで、日本でWannaCryがあまり拡散できなかったというわけです。

----------

ドアを蹴破りさえすればいい

----------

それにも関わらず、なぜ、一部の企業は社内のシステムに大きな打撃を受けたのでしょう??

外国では、医療機関が感染により業務の続行に困難をきたしたという報道がありますし、日本国内でもメールサービスなどの業務システムに打撃を受けた企業もあります。

こういった犠牲社達への最初の感染はたぶん、あやしいメールの添付URLクリックだったのでしょう。 さもなくば、外から感染したPCが持ち込まれ、社内ネットワークにつながれたのかもしれません。 そして、社内のほかのパソコンやサーバへ拡散した。 特にサーバは業務アプリケーションの動作確認が取れるまでパッチを適用しないから、脆弱性が放置されており、あっというまに拡散を許した。

というところでしょう。 そもそも論からいえばパッチが適用されていないのが問題なのですが、拡散を許したのは

拡散を防ぐFirewallやNATが存在しない社内ネットワークデザイン

が問題なのです。

20世紀に流行って、現在も踏襲されている"水際防御型"のネットワークデザイン。赤破線が防衛線。水際さえ突破すれば、あとは蹂躙が簡単。現在の巧妙化した攻撃は正面切って水際を突破せず、トンネルを掘って裏から侵入する(メール添付、URLクリック)

上記のトレンドマイクロの分析のように、WannaCryの拡散はNAT型のルーターを超えられません。

同じように、SMBポートへの通信を拒否するFirewallも越えられません。

もし、社内の業務サービス単位に別々のIPセグメントが構成され、各IPセグメントがNATルーターやFirewallで分離されていたら。。。WannaCryは侵入に成功しても、社内全部に拡散を拡大することはできなかったでしょう。

この方式は区画防御または縦深防御と呼ばれる方式で、1つの区画を陥落させても、容易には隣接区画を攻め落とせない。という防御方式です。

ITセキュリティの保全はFirewallではもはや不十分、IPS, IDS, WAF, sandbox, 無害化… と色々「新技術」が提唱されています。

しかし、WannaCry はもっと古典的な、Firewall や NAT で防げる方法で拡散するに過ぎないのに、かくも簡単に企業ネットワークの蚕食に成功してしまいました。

つまり、いま必要なことは、

高度な技術の投入ではなく、防御方式の発想の転換

だということです。 いくら高度な技術を投入しても、水際防御だけに頼っている限り、侵入後の蚕食が簡単であるということは変わりません。 侵入されないようにではなく、侵入された後に、短時間に蹂躙されない仕組みへの変革が必要なのです。

----------

なぜ企業ネットワークは水際防御から脱せないのか?

----------

では、なぜ区画防御(縦深防御)は普及していないのでしょうか?

それは、組織内にIPセグメント単位にFirewallやNATルーターを配備しようとすると、膨大なハードウェアコストがかかるからです。 小型のFirewallが1台20~30万円としても、IPセグメントの数だけそれを購入することを考えると気が遠くなります。

ネットワーク構成変更のたびに、Firewallを増減したり、設置場所を変えたりするのも、非現実的です。。。 多数存在するFirewallのポリシーの集中管理も大変ですが、これはまあ、そういうソフトウェアは世の中にはあります。

つまり、機器コストがかかりすぎる事が問題なのです。

この問題は、どうにもならないのでしょうか?

----------

救世主はクラウドインフラ技術

----------

現在、有望な可能性は「クラウドインフラ技術」だと思います。

AWSやAzureのようなパブリッククラウドサービスプロバイダーが使っているクラウドインフラには、多数の顧客が相乗りしています。 相乗りしている、顧客同士の通信の秘匿やアクセス制御、もう少し言えば、運悪くある顧客が感染しても別の顧客への感染拡大の抑止を実現する必要があり、クラウドインフラはその機能を包含しています。

そんなに高度な話ではありません。

クラウドサービスプロバイダーのインフラは仮想化技術を使って、その上に相乗りする顧客に別々のネットワーク、ネットワークの入り口のFirewall(NAT機能を含む)を提供できるというだけのことです。

でも、重要な点があります。それは

・Firewallもネットワークも仮想である

・それゆえに、Firewallを顧客の数だけ作っても、機器コストは増えない

・ネットワークが増減、変更されても、仮想ネットワークの配線変更だけなので物理的な作業はない

ということです。

つまり、先ほど書いた、区画防御が普及しない最大の原因をクリアーできるのです。

----------

そろそろ、まじめにプライベートクラウドを考えよう

----------

クラウドサービスに社内システムを引っ越しすればいいのでしょうか? それができる人はそれでもいいかもしれません。 しかし普通は無理でしょう。

では、代わりにサービスプロバイダが使っているクラウドインフラ技術をそのまま社内の基盤に採用すればいいのです。

かつて、インターネット技術(メール、Web、DNS、TCP/IPなど)をそのまま社内に持ち込んで、"イントラネット"を作ったように、クラウド技術を社内に持ち込んで、社内クラウド=プライベートクラウドを作ればいいのです。

幸いにして、「クラウドインフラを作るためのソフトウェア」なるものが色々市販されています。 市販のパッケージソフトを買うだけで、自分のクラウドインフラが作れる時代なのです。 知っている限り、パッケージとして市販されていて、FirewallやNATルータをい無制限に作れるクラウドインフラソフトは以下のようなものがあります。

・Apache CloudStack

・Accelerite CloudPlatform

・Mirantis OpenStack

・Openstack foundation OpenStack

・Redhat OpenStack Platform

こうすれば、社内ネットワークを細かく分割し、業務単位に異なるデットワークを用意し、WannaCryやBlusterが使ったTCPポート攻撃による侵入をブロックする防御壁を多数設置することができるようになります。 これだけでも、今回のような爆発的感染の殆どは回避できるようになるでしょう。

そのうえで、より高度な「IPS, IDS, WAF, sandbox, 無害化…」を追加してゆけばいいのです。

基本がスカスカのセキュリティに高度なものをいくら積み上げても役に立たないだろうと思います。

![[情報] 4輪自転車 セリオ遊歩リベルタ 共栄製作所けんきゃくん](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/2b/70/40c8e96e5298bcdc6f790865f1c32793.png)

![[情報] 4輪自転車 セリオ遊歩リベルタ 共栄製作所けんきゃくん](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/38/2a/f7dc138794cc75cfd5e0344a023f2c5b.png)

![[情報] 4輪自転車 セリオ遊歩リベルタ 共栄製作所けんきゃくん](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/07/5c/7170dc1021f81a1cd8c0df89ed59d908.png)

![[情報] 4輪自転車 セリオ遊歩リベルタ 共栄製作所けんきゃくん](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/61/01/77adc995710dd1883bbee43aef05a416.png)

![[情報] 4輪自転車 セリオ遊歩リベルタ 共栄製作所けんきゃくん](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/2c/70/0c06849aa7a0d0e861a4396b9bf0251a.png)

![[情報] 4輪自転車 セリオ遊歩リベルタ 共栄製作所けんきゃくん](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/17/4f/867616e8eacc35125e0322c5a2d6c646.png)

![[情報] 4輪自転車 セリオ遊歩リベルタ 共栄製作所けんきゃくん](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/11/c0/be19bb2b4be9466241df3e21b50acc99.png)

![[情報]Windowsでフォルダのサムネイルを先読みキャッシュするソフト](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/05/9e/057d943f671e25446295505303e6e3a9.png)

![[期待] 久しぶりに登場する(?)キーボードつきスマホ「Minimal Phone」](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/21/b2/466d04548e18292a749e4c754390ac00.png)

![[期待] 久しぶりに登場する(?)キーボードつきスマホ「Minimal Phone」](https://blogimg.goo.ne.jp/image/upload/f_auto,q_auto,t_image_square_m/v1/user_image/62/01/76c0449b6c3ce88fe194d936ab3eb546.png)